Un nuovo gruppo ransomware chiamato Anubis è emerso sulla scena cybercriminale alla fine del 2024. Attivo su forum underground come RAMP e XSS con pseudonimi diversi, Anubis si distingue per l’adozione di modelli multipli di monetizzazione basati su programmi di affiliazione. Oltre al classico schema ransomware-as-a-service (RaaS), offre servizi di estorsione dati, monetizzazione degli accessi iniziali e campagne di pressione pubblica con contenuti investigativi. Il gruppo ha già colpito quattro vittime confermate, due delle quali nel settore sanitario, operando anche attraverso canali pubblici come il social network X (ex Twitter) e un blog Onion.

Programmi di affiliazione Anubis: ransomware e monetizzazione dati

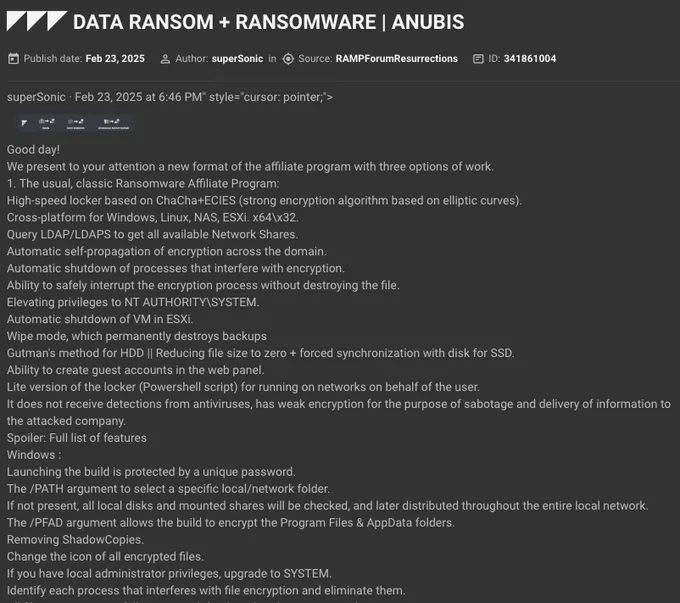

Il 23 febbraio 2025, l’utente “superSonic” ha promosso i nuovi programmi di affiliazione Anubis sul forum RAMP. Il primo modello è un classico RaaS con suddivisione 80/20, in cui gli affiliati ricevono l’80% del riscatto. Il malware supporta sistemi Windows, Linux, NAS ed ESXi, sfrutta l’elevazione dei privilegi a NT AUTHORITY\SYSTEM, si propaga nella rete e offre un pannello web di gestione.

Il secondo programma, Anubis Data Ransom, permette di monetizzare dati già sottratti con una ripartizione 60/40. I file devono essere esclusivi, recenti (entro sei mesi) e interessanti per la pubblicazione. L’approccio comprende la redazione di articoli investigativi protetti da password, la segnalazione a enti regolatori come GDPR, EDPB, HHS e campagne di pressione verso le vittime.

Il terzo schema, Access Monetization (50/50), si rivolge a Initial Access Brokers. Anubis esige che la vittima sia situata in USA, Europa, Canada o Australia, non appartenga al settore pubblico o no-profit, e non sia stata attaccata nell’ultimo anno. In cambio, fornisce report dettagliati in tempo reale su CryptPad, una piattaforma simile a Google Sheets.

Tecniche e infrastruttura: il blog Onion e l’uso dei social

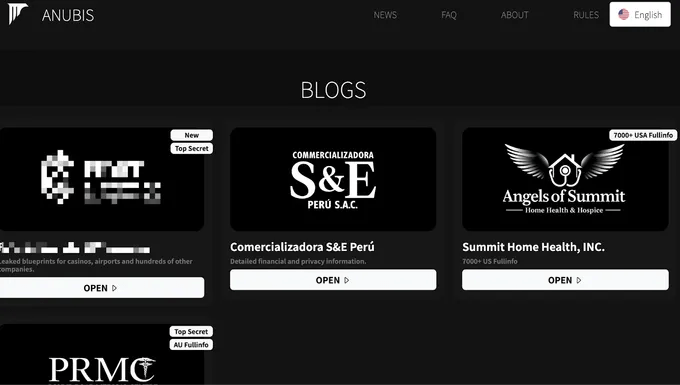

Il gruppo dispone di un blog Onion dove pubblica dettagli sui propri attacchi e rende disponibili i dati esfiltrati. A supporto dell’attività informativa, Anubis utilizza anche il social X, dove ha iniziato a pubblicare post a partire da dicembre 2024. Anche se l’esposizione è ancora limitata, i contenuti condivisi seguono un pattern costante: prima l’indagine nascosta, poi la pubblicazione aperta in caso di mancato pagamento.

Secondo l’analisi di KELA, le dichiarazioni tecniche di Anubis sul proprio ransomware suggeriscono una conoscenza approfondita del settore. Le caratteristiche pubblicizzate includono l’uso di ChaCha+ECIES come algoritmo di cifratura e capacità di attacco trasversale nei sistemi aziendali. Anche se non è possibile confermare tutte le capacità, l’evidente struttura dei post e delle campagne indica esperienza diretta degli operatori, probabilmente ex affiliati di altri gruppi ransomware.

Casi confermati: Sanità e ingegneria nel mirino

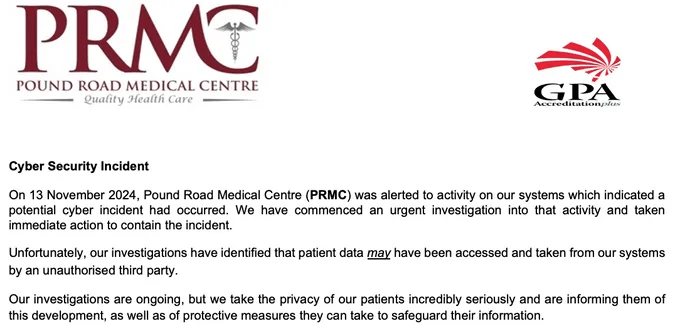

Il primo caso noto attribuito ad Anubis è quello della Pound Road Medical Centre (Australia), che ha segnalato un incidente di sicurezza il 13 novembre 2024. La violazione ha potenzialmente esposto dati sensibili, tra cui informazioni sanitarie e documenti personali. Il secondo attacco, contro Summit Home Health (Canada), è stato rivendicato pubblicamente il 29 dicembre 2024. In quel caso, i dati sono stati condivisi su più piattaforme, dopo più di un mese di trattative fallite.

Altri due attacchi riguardano Comercializadora S&E Perú e un’impresa statunitense del settore ingegneristico, colpita il 25 febbraio 2025. In tutti i casi, il gruppo ha seguito un iter simile: ottenere accesso, redigere un dossier investigativo, contattare la vittima e infine rilasciare i dati in caso di rifiuto del riscatto.

Tattiche di pressione e sofisticazione operativa

Il modus operandi di Anubis comprende la stesura di articoli investigativi basati sui dati rubati e protetti da password. Questi articoli sono impiegati come leva negoziale prima di una possibile pubblicazione pubblica. I rappresentanti del gruppo sostengono di contattare direttamente le vittime, anche telefonicamente, fornendo il link per accedere alle informazioni. In caso di esito negativo, l’intero archivio viene reso pubblico.

Oltre alla pubblicazione sul blog e su X, Anubis adotta strategie di notifica alle autorità e agli stakeholder dei soggetti violati, rafforzando la pressione. Questa tattica aumenta i rischi reputazionali per le vittime, costringendole a valutare con attenzione l’opzione del pagamento.

Implicazioni e rischi per il settore enterprise

L’analisi di KELA suggerisce che Anubis rappresenta una minaccia sofisticata, sia per le tecnologie impiegate sia per l’articolazione strategica delle campagne estorsive. L’attenzione verso settori critici come la sanità e l’ingegneria, unita alla diffusione su forum specializzati e social pubblici, rende il gruppo particolarmente pericoloso.

La capacità di offrire modelli di affiliazione flessibili, con percentuali variabili e supporto logistico, fa di Anubis una potenziale calamita per nuovi affiliati. La loro familiarità con i meccanismi di pressione legali e mediatici, unita a competenze tecniche e comunicative, delinea un quadro in cui l’estorsione dati assume una nuova dimensione: quella della narrazione strategica come arma di coercizione.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.