Nella settimana dal 7 al 13 giugno 2025, il panorama della sicurezza informatica ha registrato tre eventi di rilievo internazionale: l’identificazione di 68 campagne malevole sul territorio italiano da parte del CERT-AGID, un attacco informatico ai sistemi interni di WestJet, seconda compagnia aerea canadese, e la scoperta di una vulnerabilità critica (CVE-2025-4123) denominata Grafana Ghost, che espone oltre il 36% delle istanze pubbliche di Grafana a potenziali compromissioni. Questo articolo analizza in profondità i dettagli tecnici e strategici delle tre minacce.

Campagne malevole in Italia: focus su phishing e malware

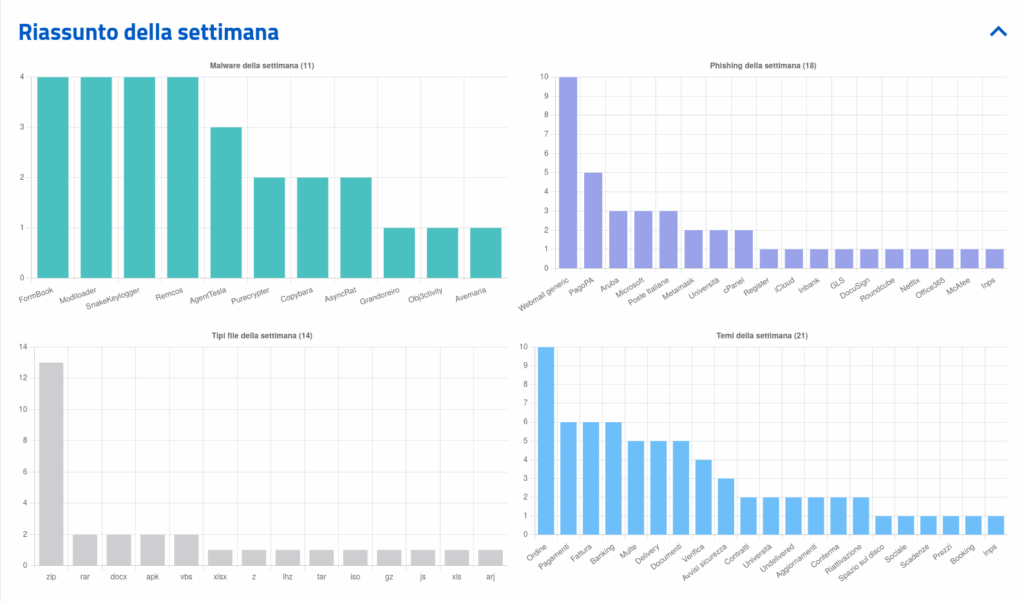

Il CERT-AGID ha rilevato 68 campagne malevole, di cui 38 mirate specificamente all’Italia. I principali temi sfruttati nelle email fraudolente sono stati “Ordine”, “Fattura”, “Banking”, “Pagamenti” e “Documenti”, spesso associati a brand noti come Microsoft, Aruba, Register, DocuSign, PagoPA, Webmail, e Poste Italiane.

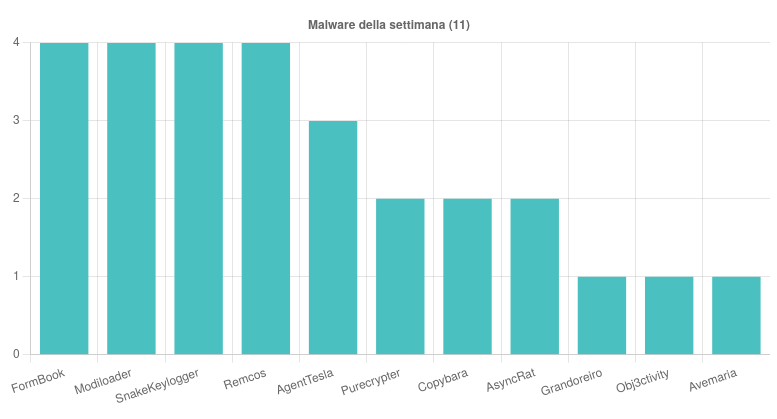

Le campagne hanno veicolato almeno 11 famiglie di malware, tra cui FormBook, Remcos, SnakeKeylogger, AgentTesla, AsyncRat, Grandoreiro, PureCrypter e Copybara. Particolare preoccupazione ha suscitato la diffusione di phishing a tema PagoPA, con ben 45 campagne censite da marzo e 520 indicatori di compromissione associati. Inoltre, è stato segnalato un caso di vendita online di documenti d’identità trafugati tramite phishing, che includevano immagini fronte-retro e selfie delle vittime.

Le campagne hanno sfruttato una varietà di formati file per l’infezione, tra cui ZIP, RAR, ARJ, ISO, DOCX, VBS e link malevoli in email e SMS. I canali di diffusione sono stati principalmente email, ma si sono rilevati anche smishing e phishing multibrand su vasta scala.

Attacco informatico contro WestJet: compromissione dei sistemi interni

La compagnia aerea canadese WestJet ha annunciato il 14 giugno 2025 di essere stata vittima di un cyberattacco che ha compromesso l’accesso a sistemi interni e all’app ufficiale. L’evento ha reso temporaneamente inaccessibili alcuni servizi, inclusi il sito web e la piattaforma mobile.

Il comunicato ufficiale di WestJet ha confermato che l’azienda ha attivato team specializzati interni, in collaborazione con le forze dell’ordine e Transport Canada, per contenere gli effetti del breach. Anche se non è stato confermato se si tratti di un attacco ransomware, le misure di isolamento suggeriscono la possibilità di chiusura preventiva dei sistemi per evitare propagazioni.

A partire dal 15 giugno, l’operatività della compagnia è stata dichiarata sicura, ma permangono limitazioni in alcuni ambienti software. WestJet non ha ancora fornito dettagli su eventuali furti di dati né ha confermato l’origine dell’attacco. L’episodio solleva interrogativi sulla resilienza informatica del settore aereo e l’importanza di sistemi di monitoraggio continuo e risposta rapida agli incidenti.

Vulnerabilità Grafana Ghost: rischio takeover per il 36% delle istanze pubbliche

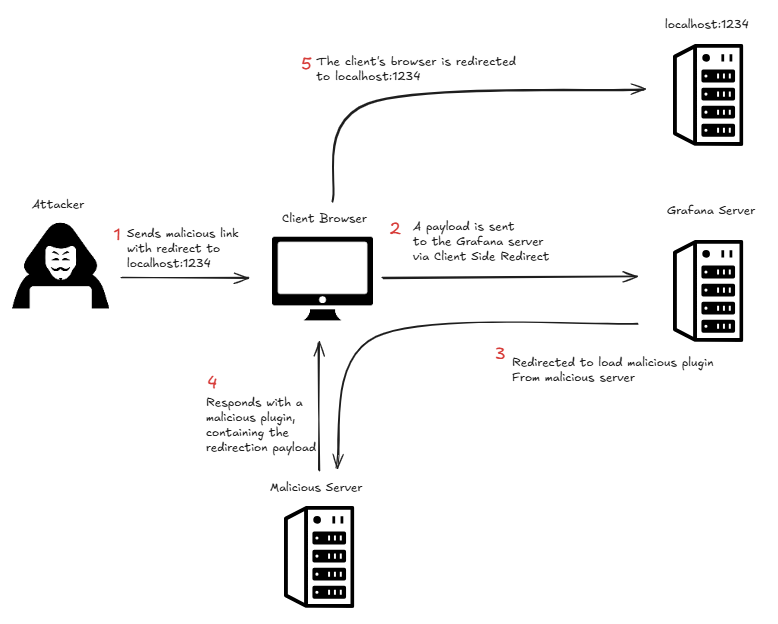

OX Security ha pubblicato un’analisi tecnica della vulnerabilità CVE-2025-4123, soprannominata Grafana Ghost, che colpisce Grafana, la popolare piattaforma open-source per il monitoraggio e la visualizzazione dei dati. La falla consente a un attaccante di prendere il controllo degli account utente, inclusi quelli amministrativi, attraverso un malicious plugin caricato tramite un open redirect e l’uso di JavaScript personalizzato.

Il meccanismo sfrutta una catena di exploit che inizia con un link malevolo inviato all’utente, che attiva l’uso di un plugin esterno ospitato su un server controllato dall’attaccante. Il plugin esegue codice in grado di modificare username ed email dell’account vittima, permettendo all’attaccante di avviare un reset della password e ottenere accesso completo.

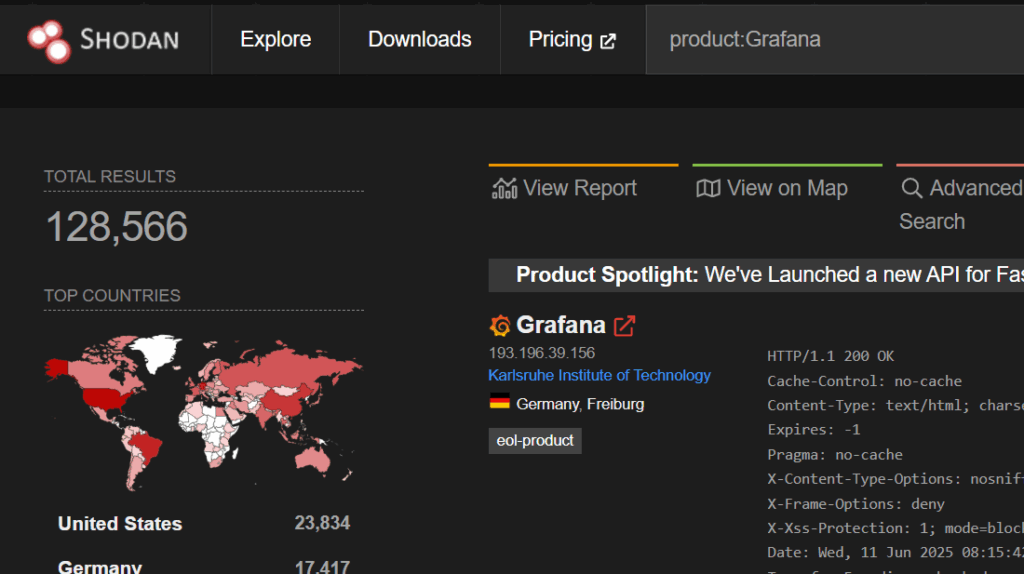

Il problema coinvolge sia le istanze esposte pubblicamente (oltre il 36% secondo Shodan), sia quelle interne, poiché l’exploit può essere lanciato da rete locale. Le versioni vulnerabili comprendono Grafana 11.3.x, 11.4.x, 11.5.x, 11.6.0 e 12.0.0, e sono già disponibili patch correttive a partire dalla versione 10.4.18+security-01 e successive.

Il codice sfrutta l’API /a/plugin-app/explore, caricando moduli JavaScript ostili dal server dell’attaccante. La vulnerabilità è aggravata dalla capacità di bypassare la normalizzazione degli URL nei browser mediante encoding specifico, sfruttando la logica di routing interna di Grafana per eseguire i redirect dannosi.

Implicazioni strategiche e raccomandazioni

Questi tre episodi sottolineano l’importanza cruciale di:

- Patch management tempestivo, specie per strumenti DevOps come Grafana.

- Awareness e formazione anti-phishing, per prevenire campagne massicce come quelle segnalate in Italia.

- Preparazione agli incidenti e comunicazione trasparente, come dimostrato nel caso WestJet.

Organizzazioni pubbliche e private devono adottare una postura di sicurezza proattiva, combinando visibilità in tempo reale, valutazioni delle vulnerabilità e coordinamento con le autorità. Il panorama delle minacce, come mostrano questi casi, è sempre più sofisticato e distribuito su più vettori: email, web, software open-source e infrastrutture critiche.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.