Il panorama delle minacce mobile si arricchisce di nuove tecniche sofisticate che sfruttano la virtualizzazione, l’abuso dei servizi di accessibilità e il modello Malware-as-a-Service (MaaS). Gli ultimi rapporti di Zimperium zLabs e delle ricerche su AntiDot mostrano come le cyber-minacce contro le app bancarie, crypto e finanziarie stiano evolvendo, con impatti su milioni di utenti e nuove sfide per la difesa degli ecosistemi Android unitamente al malware Godfather che alimenta la botnet omonima.

Virtualizzazione e furto credenziali: GodFather rivoluziona l’attacco mobile

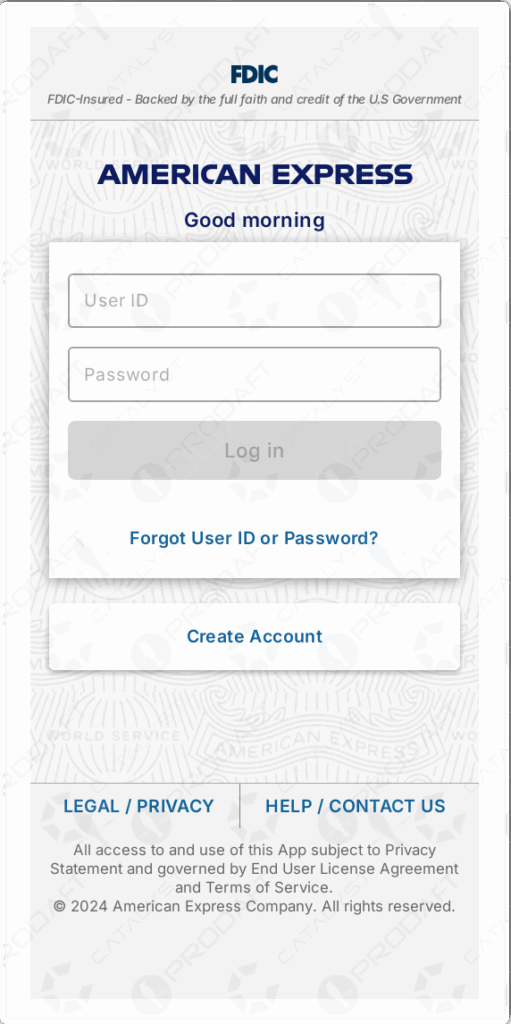

Il malware GodFather rappresenta uno spartiacque nell’evoluzione delle minacce bancarie Android. Attraverso una sofisticata tecnica di virtualizzazione on-device, il malware non si limita a sovrapporre falsi login, ma crea un ambiente virtuale isolato nel dispositivo della vittima, in cui esegue copie reali delle app bancarie o crypto, monitorando ogni input, gesto e dato inserito. Questa soluzione, implementata tramite framework open source come Virtualapp e Xposed, permette agli attaccanti di bypassare i controlli di sicurezza e catturare le credenziali in tempo reale, senza che l’utente possa accorgersi della manipolazione. Il sistema intercetta anche le chiamate di rete (OkHttpClient), aggira le difese delle app tramite hooking API, falsifica il ritorno delle funzioni di rilevamento dei servizi di accessibilità e può persino sottrarre le credenziali di sblocco del dispositivo con overlay dedicati.

Il target di GodFather è estremamente ampio: quasi 500 app bancarie, finanziarie e crypto in Europa, Turchia, Nord America, ma anche piattaforme di e-commerce, social e servizi digitali globali. I criminali utilizzano la virtualizzazione per lanciare istanze delle app direttamente dal proprio host malevolo, ottenendo il pieno controllo e la possibilità di installare anche componenti come Play Store o framework Google all’interno dell’ambiente virtuale. Ogni operazione può essere gestita in remoto tramite server C2, che inviano istruzioni dettagliate e ricevono dati esfiltrati, sfruttando la complessità delle architetture Android per rendere le infezioni invisibili ai controlli tradizionali.

Le capacità del malware non si limitano al furto di dati bancari: la lista dei comandi supportati include la gestione delle gesture, la manipolazione dello schermo, la raccolta di dati di sistema, la simulazione di interazioni utente e la capacità di nascondersi alla maggior parte dei meccanismi di rilevamento. GodFather rappresenta oggi il modello di riferimento per attacchi supply chain e campagne mirate, con un’attenzione crescente alle realtà bancarie turche e all’ecosistema crypto.

AntiDot: Android botnet “3-in-1” come MaaS per cybercriminali

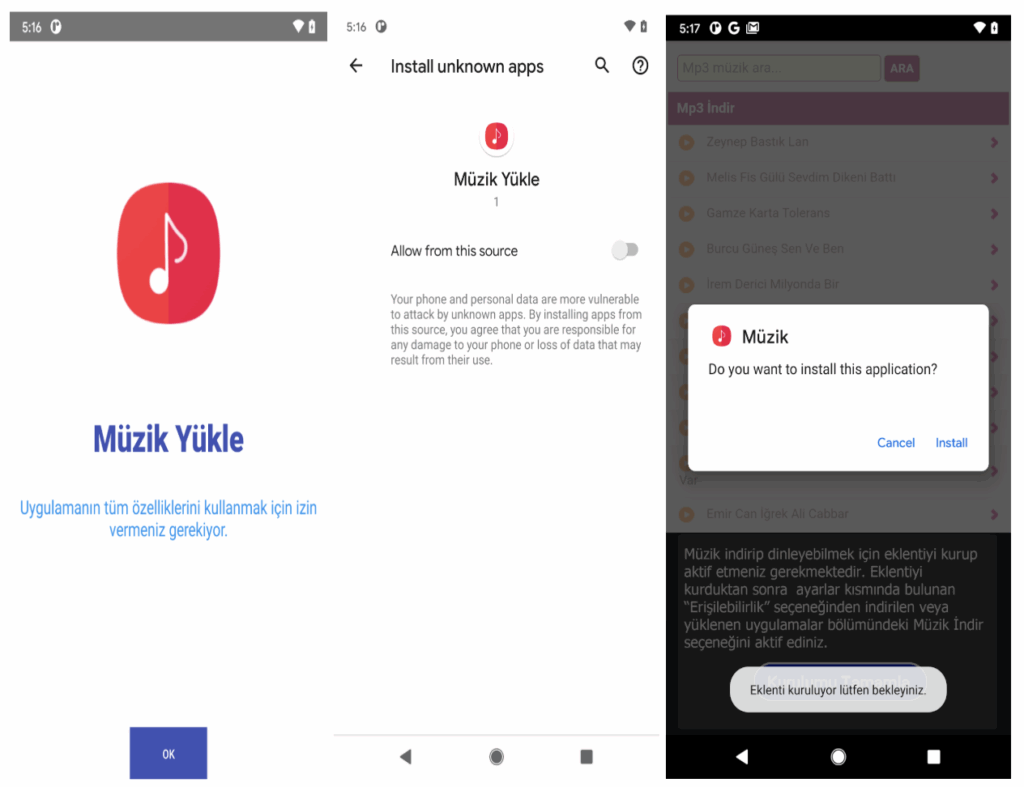

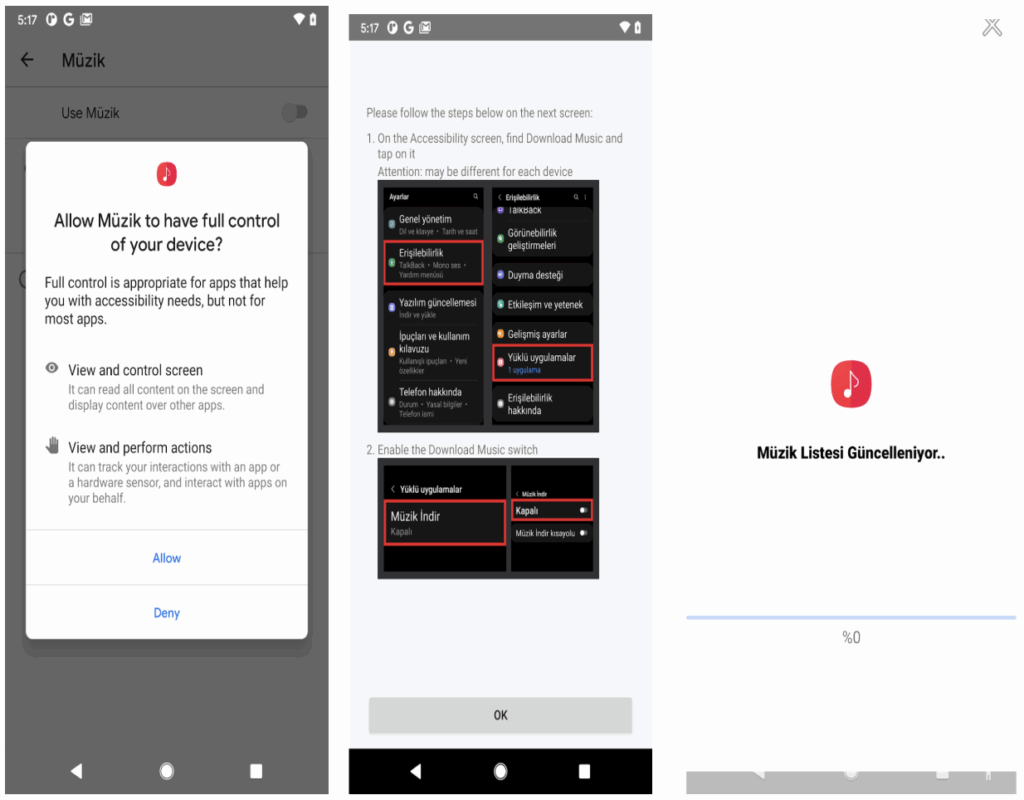

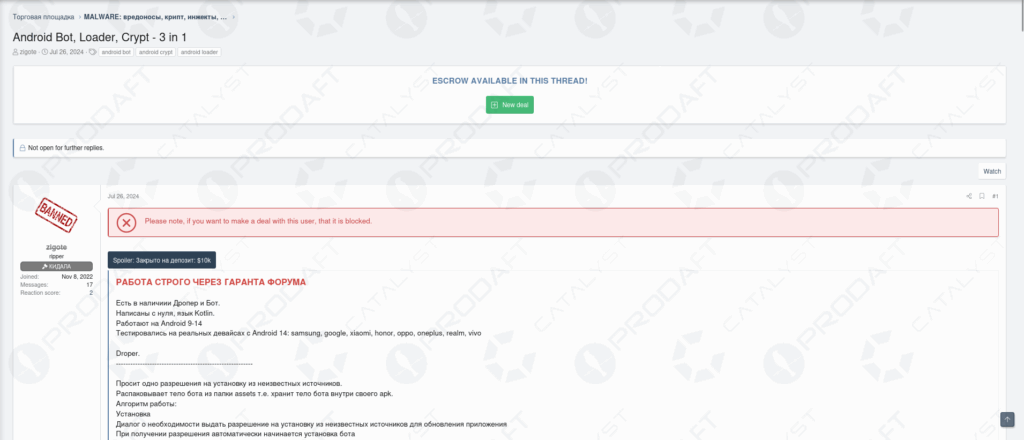

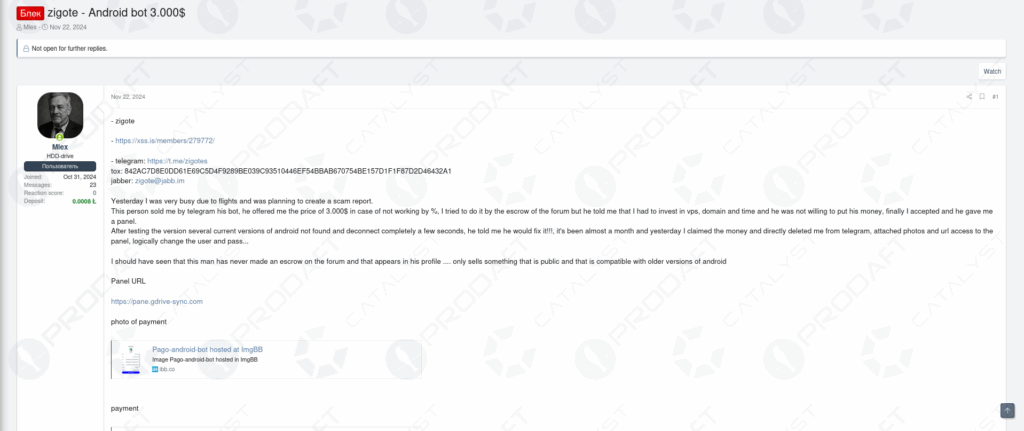

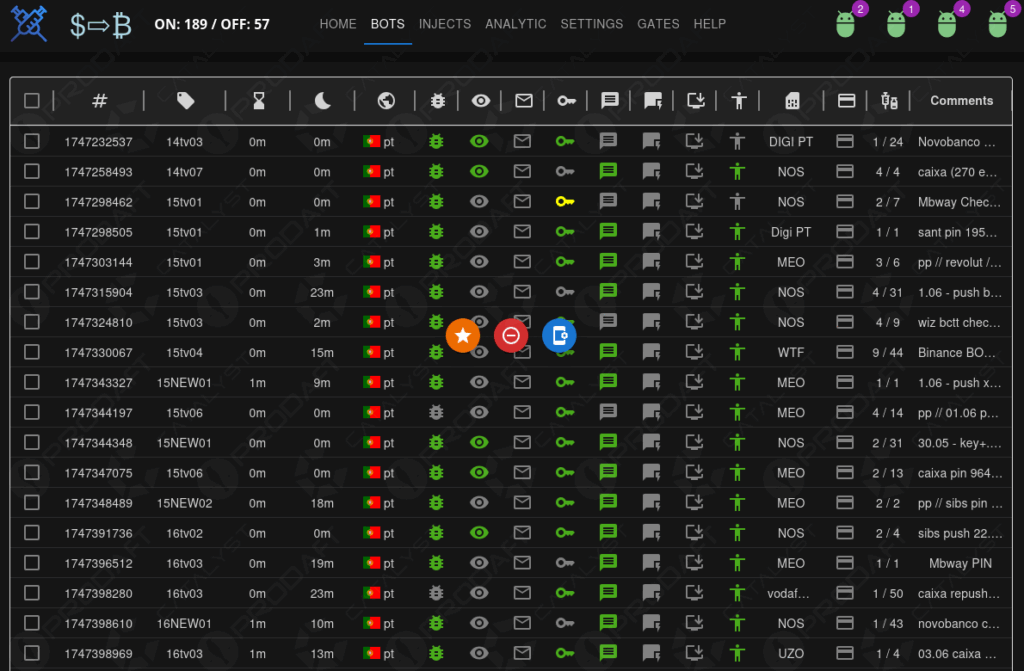

Parallelamente, il malware AntiDot segna la maturità del modello botnet su Android, con la vendita come servizio (MaaS) da parte dell’attore LARVA-398 nei circuiti underground. AntiDot è confezionato come una soluzione “3-in-1”: loader, packer e infrastruttura botnet, permettendo a chiunque di lanciare campagne personalizzate con capacità di controllo completo sui dispositivi infetti. Oltre 3.700 device sono gestiti attivamente tramite 11 server C2 identificati, in almeno 273 campagne distinte, spesso orientate a specifiche lingue o paesi.

Dal punto di vista tecnico, AntiDot utilizza un packer commerciale per sfuggire all’analisi statica e dinamica, e carica a runtime moduli dannosi nascosti in file cifrati. Dopo aver ottenuto i permessi di accessibilità, il malware sblocca le funzioni di overlay, clonazione delle schermate e registrazione delle interazioni utente. È in grado di intercettare SMS, notifiche, chiamate, rubare dati delle app e mascherare la sua presenza, rendendo impossibile per l’utente distinguere la truffa dall’app legittima. L’infrastruttura di comando e controllo (C2) è altamente strutturata: tramite websocket, ogni device infetto comunica in tempo reale con il server, ricevendo istruzioni (come swipe, click, richieste di codice, aperture app, cattura credenziali) e trasmettendo dati e registri.

L’interfaccia di gestione del C2 consente agli operatori di visualizzare i dettagli di ogni vittima, di personalizzare gli overlay per ogni app, di gestire le campagne in base al target e di aggiornare dinamicamente le strategie di phishing. Il sistema supporta anche funzioni di screen cloning, manipolazione delle notifiche, furto di SMS di verifica e controllo delle chiamate, con una vasta libreria di template HTML e PNG per la clonazione di interfacce popolari.

Implicazioni pratiche e raccomandazioni per la difesa mobile

La combinazione di tecniche di virtualizzazione, overlay, botnet distribuita e abuso dei servizi di accessibilità rende la difesa tradizionale basata su signature e permessi sempre meno efficace. Gli attaccanti utilizzano infrastrutture modulari, payload polimorfici e modelli a servizio per moltiplicare la scala e la personalizzazione degli attacchi, sfruttando la difficoltà di monitoraggio e la frammentazione dell’ecosistema Android.

Per le aziende e i team di sicurezza è prioritario implementare strumenti di Mobile Threat Defense (MTD) avanzati, capaci di rilevare comportamenti anomali, eseguire analisi dinamica delle app e isolare le istanze sospette. Occorre sensibilizzare gli utenti sul rischio di permessi concessi a applicazioni non verificate, monitorare costantemente la presenza di overlay sospetti e aggiornare le policy aziendali per limitare l’esposizione ai servizi di accessibilità e all’installazione di app da fonti non ufficiali. La segmentazione delle funzioni critiche e l’adozione di autenticazione multifattore restano misure imprescindibili per limitare la superficie di attacco.

L’evoluzione del malware mobile verso tecniche di virtualizzazione on-device, overlay personalizzati e infrastrutture botnet MaaS come AntiDot segna una nuova fase della cybercriminalità mobile. La risposta deve essere multilivello: analisi comportamentale, restrizioni sui permessi, MTD, aggiornamenti continui e formazione dell’utente sono la chiave per contenere minacce sempre più avanzate, capaci di compromettere non solo dati finanziari ma la fiducia stessa nell’ecosistema mobile.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.