La scena del cyber spionaggio europeo e globale è nuovamente attraversata da un’ondata di attacchi riconducibili al gruppo noto come XDSpy, ribattezzato nell’ultima fase “SadFuture”, che ha ridefinito le proprie strategie operative, tecniche di infezione e obiettivi di intelligence. Il report pubblicato da HarfangLab offre uno sguardo dettagliato sulle metamorfosi tecniche, sulle campagne recenti e sul contesto geopolitico che fa da sfondo alle nuove attività di questa minaccia persistente avanzata.

XDSpy: dalle origini alle campagne 2024-2025

XDSpy emerge nel panorama delle minacce persistenti avanzate (APT) intorno al 2020, in seguito a una serie di campagne di spionaggio informatico dirette prevalentemente verso istituzioni governative, diplomatiche e realtà del settore della difesa nell’Europa dell’Est e nei Balcani. Il gruppo è noto per la sua capacità di agire sotto traccia, mantenendo un basso profilo operativo e utilizzando toolkit custom altamente modulari, in grado di eludere la detection di numerosi sistemi di sicurezza tradizionali.

Dopo una fase di apparente latenza, i ricercatori hanno registrato una nuova ondata di attività a partire dalla seconda metà del 2024, caratterizzata da campagne mirate a target di interesse strategico in ambito pubblico e privato. Queste operazioni sono state segnate da una significativa evoluzione tecnica, sia sul piano dell’infrastruttura di comando e controllo (C2), sia nelle modalità di delivery e persistenza all’interno delle reti compromesse.

SadFuture: la nuova generazione del malware XDSpy

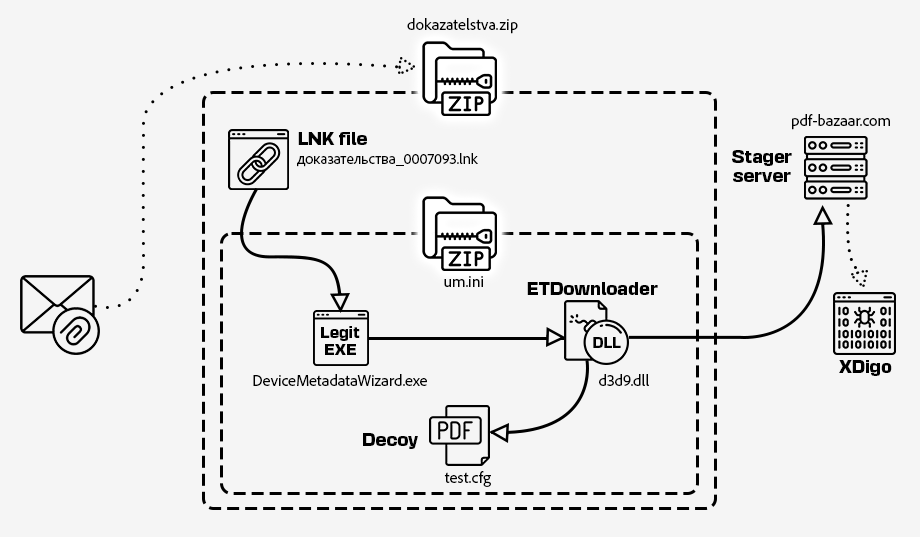

Il vettore principale della campagna più recente è il nuovo loader battezzato SadFuture, che incorpora numerose migliorie rispetto ai loader precedenti, sia in termini di offuscamento del codice che di capacità anti-analisi. SadFuture viene generalmente distribuito tramite allegati e-mail dannosi, spesso camuffati da documenti di lavoro legittimi o da comunicazioni istituzionali, sfruttando vulnerabilità note di applicativi Microsoft Office e catene di exploit zero-day.

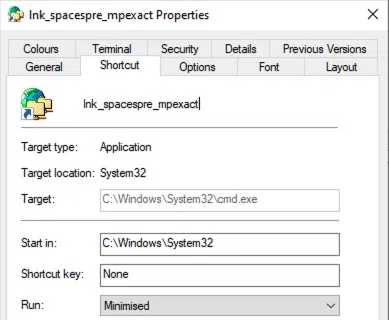

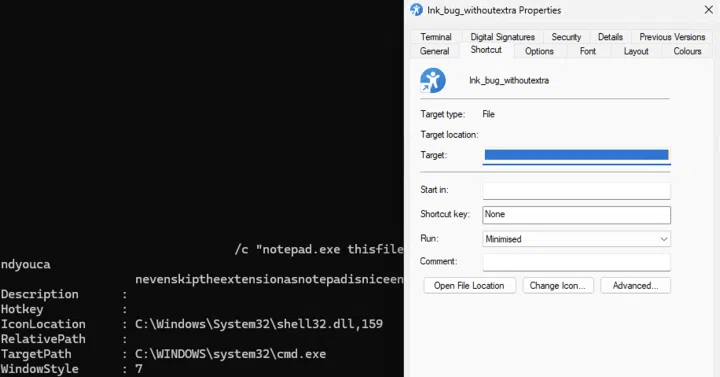

Una volta eseguito, il loader SadFuture implementa una serie di tecniche avanzate per garantire la propria sopravvivenza nel sistema: adotta metodi di persistence attraverso chiavi di registro nascoste, abusa di script PowerShell cifrati e si avvale di meccanismi di living-off-the-land (LOLBins), sfruttando strumenti nativi del sistema operativo per sfuggire ai controlli antimalware. Il payload finale rilasciato dal loader è un modulo di raccolta dati in grado di exfiltrare documenti, credenziali di sessione, configurazioni di rete e informazioni sensibili sugli endpoint, inviando i dati verso infrastrutture C2 spesso ospitate su domini compromessi e indirizzi IP variabili.

Tecniche di evasione, tattiche di esfiltrazione e nuovi target

Le campagne associate a SadFuture/XDSpy mostrano una sofisticazione tecnica in crescita e una flessibilità operativa che rende il gruppo uno degli attori più pericolosi nella scena dell’APT euroasiatica. La capacità di eludere la detection automatica, adattarsi ai diversi ambienti bersaglio e mascherare le tracce della propria presenza si confermano elementi distintivi dell’evoluzione del gruppo.

Tecniche di evasione e persistenza

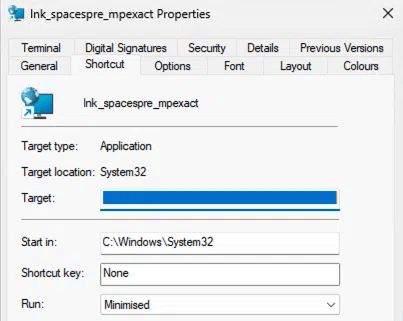

Uno degli aspetti più rilevanti della variante SadFuture è la varietà di tecniche utilizzate per l’evasione e il mantenimento della persistenza. Il malware non si limita a nascondere i propri file tramite offuscamento polimorfico e nomi casuali, ma sfrutta processi di sistema legittimi come explorer.exe e svchost.exe per lanciare i payload, complicando ulteriormente l’attività di analisi forense. L’uso di PowerShell offuscato e script VBS rende difficoltosa la rilevazione attraverso strumenti di sicurezza basati su pattern statici.

SadFuture adotta anche una strategia “fileless” in molte fasi dell’infezione: una volta compromesso il sistema, la componente malevola può risiedere interamente in memoria, evitando la scrittura su disco e riducendo il rischio di identificazione tramite antivirus tradizionali. Le comunicazioni con i server di comando e controllo vengono offuscate tramite canali HTTPS e DNS tunneling, con richieste camuffate da traffico legittimo. La rotazione frequente delle infrastrutture C2 e l’utilizzo di domini di breve durata (domain flux) contribuiscono a limitare la finestra di rilevazione degli indicatori di compromissione.

Tattiche di esfiltrazione e modularità del framework

Il core del nuovo toolset SadFuture risiede nella modularità dei moduli di raccolta dati e nelle routine di esfiltrazione, che vengono attivate solo dopo la mappatura accurata della rete e la selezione degli asset di interesse. I dati vengono compressi e cifrati in archivi temporanei, talvolta “disfrazati” da file di sistema innocui o archivi multimediali, prima di essere inviati ai server C2 tramite canali crittografati.

Il malware è in grado di selezionare le modalità di exfiltration più adatte a seconda della postura difensiva riscontrata: può passare da un semplice upload FTP a canali HTTPS camuffati, fino a metodi più stealth come l’invio frammentato tramite richieste DNS. L’interazione con strumenti integrati nel sistema – come la clipboard, la cache del browser o la memoria di processi specifici – permette di raccogliere informazioni di valore elevato senza generare segnali di allarme immediati.

Evoluzione dei target: istituzioni, diplomazia, difesa e privato

I nuovi report attribuiti a SadFuture/XDSpy indicano un ampliamento dei target: non solo agenzie governative dell’Europa orientale e Balcani, ma anche organizzazioni internazionali, aziende di consulenza, fornitori di servizi cloud, operatori delle infrastrutture critiche e soggetti privati di interesse strategico (ricerca e sviluppo, innovazione tecnologica, difesa cyber, studi legali internazionali). L’obiettivo non è solo la raccolta di documenti sensibili, ma anche l’accesso a informazioni su supply chain, relazioni diplomatiche, sviluppo di software proprietario e progetti di ricerca protetti da segreto industriale.

Attribuzione e contesto geopolitico

Nonostante la sofisticazione delle tecniche di offuscamento e le numerose operazioni di false flag tentate dal gruppo, diversi elementi – tra cui la selezione dei target, l’infrastruttura di comando e la sovrapposizione di TTP (tattiche, tecniche e procedure) con campagne passate – permettono agli analisti di attribuire le attività di SadFuture alla stessa matrice di XDSpy, con legami sospetti con interessi di intelligence governativi euroasiatici. L’attività del gruppo si inserisce in un contesto di rinnovata tensione geopolitica nell’area balcanica e nell’Europa dell’Est, dove il furto di informazioni riservate, la disruption digitale e il monitoraggio di dissidenza e attori economici rappresentano leve fondamentali nelle strategie di pressione e influenza internazionale.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.