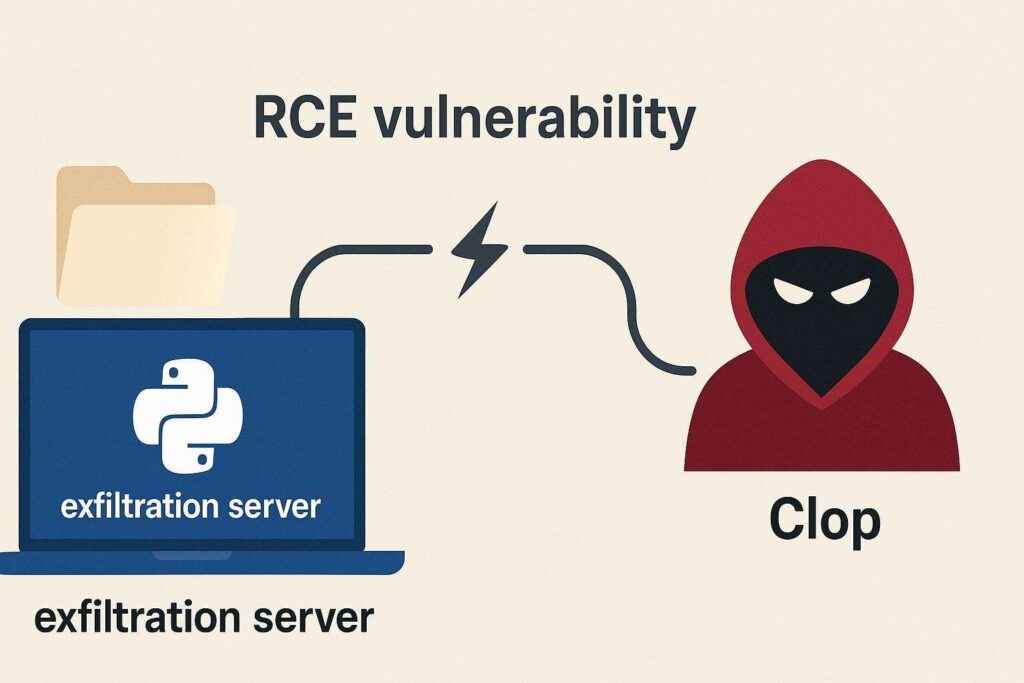

Una recente scoperta durante il FIRSTCON di Tokyo ha rivelato una grave vulnerabilità RCE (Remote Code Execution) nello strumento di esfiltrazione dati Python utilizzato dalla banda ransomware Cl0p nelle campagne contro istanze MoveIT compromesse tra il 2023 e il 2024. Il software, integrato nel toolset malevolo di Cl0p, concatena direttamente nomi di file o cartelle forniti dalle vittime in comandi di sistema, senza alcun processo di input sanitization o validazione. Questa pratica espone il sistema degli stessi aggressori al rischio di esecuzione remota di codice, tramite payload opportunamente formattati che possono sfruttare l’endpoint autenticato del server di raccolta dati.

Convalida della vulnerabilità, attribuzione GCVE e impatti di sicurezza

La vulnerabilità è stata individuata e confermata dal ricercatore Lorenzo N. in collaborazione con Éireann L., Divya Ramjee e il team CIRCL, con successiva attribuzione ufficiale del codice GCVE-1-2025-0002. Il problema è catalogato come CWE-20 (Improper Input Validation), e presenta un CVSS 4.0 pari a 8.9, evidenziando il livello critico della minaccia. L’assenza di meccanismi di validazione dei dati d’ingresso in uno strumento impiegato per il furto di dati sensibili sottolinea come anche i criminali informatici siano soggetti a errori di sicurezza che possono essere sfruttati dagli stessi difensori, ribaltando potenzialmente la situazione a favore delle vittime o delle forze di polizia.

Implicazioni operative e assenza di patch

Non è previsto alcun aggiornamento o patch, dato che gli sviluppatori dello strumento sono affiliati a una cyber gang criminale. Questo aspetto dimostra come anche tool “black hat” spesso contengano vulnerabilità analoghe a quelle riscontrabili in software legittimi, e come la mancanza di manutenzione e best practice di sviluppo sicuro possa compromettere la stessa efficacia operativa degli attori malevoli. L’esposizione della vulnerabilità, supportata da CIRCL e Alexandre Dulaunoy, conferma l’importanza della ricerca attiva anche sulle tecniche e strumenti degli avversari.

Dettaglio tecnico e mitigazioni di contesto

Dal punto di vista tecnico, l’exploitabiltà è legata al fatto che un endpoint autenticato sui server degli operatori Cl0p riceve e trasmette direttamente i nomi di file e cartelle dalle macchine compromesse, concatenandoli in chiamate shell. Un attaccante, sfruttando questa mancanza di filtraggio, può eseguire comandi arbitrari sul sistema dell’attaccante stesso. Non essendo uno strumento distribuito ufficialmente o con supporto, le mitigazioni ricadono sulle attività di threat intelligence, incident response e, dove possibile, sulla segnalazione e la collaborazione tra CERT, forze dell’ordine e community di sicurezza.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.