Il gruppo ransomware Hunters International, noto per operazioni estese e altamente dannose, ha annunciato ufficialmente la chiusura delle sue attività. Contestualmente, ha messo a disposizione delle vittime strumenti di decriptazione gratuiti, offrendo così un inaspettato gesto di apparente “buona volontà” nel contesto della criminalità informatica.

Cosa leggere

Chiusura definitiva e decryptor gratuiti

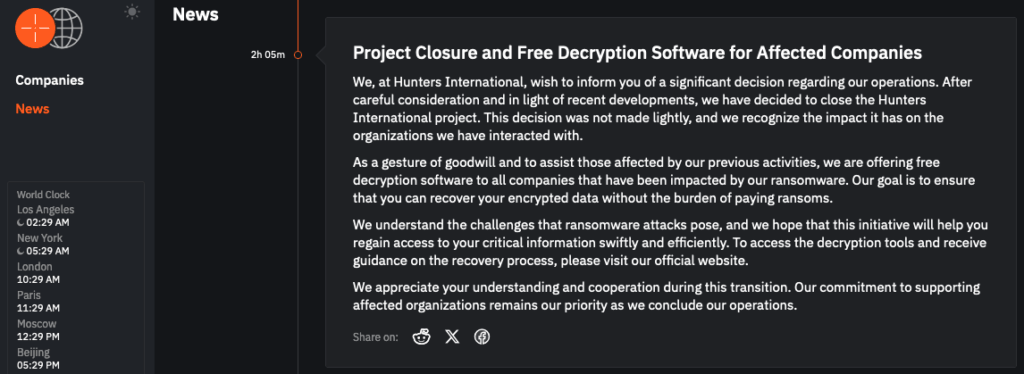

Con un comunicato pubblicato sul proprio sito nel dark web, Hunters International ha dichiarato di aver chiuso definitivamente il progetto. La decisione è stata motivata da “recenti sviluppi”, non meglio specificati, ma che coincidono con le pressioni crescenti delle forze dell’ordine e un calo della redditività.

Il gruppo ha rimosso tutte le voci dal proprio portale di estorsione e ha offerto la possibilità di ottenere gratuitamente i software di recupero ai soggetti colpiti dai propri attacchi. Le vittime possono richiedere gli strumenti direttamente attraverso il sito ufficiale del gruppo.

Dalla crittografia all’estorsione: nasce World Leaks

Sebbene il gruppo non abbia spiegato esplicitamente le ragioni della chiusura, la sua trasformazione era già stata anticipata. A novembre 2024, Hunters International aveva annunciato l’intenzione di interrompere le attività ransomware a causa delle indagini e della maggiore sorveglianza da parte delle autorità.

A partire da aprile 2025, secondo quanto riportato da Group-IB, la stessa infrastruttura criminale ha avviato un rebranding sotto il nome di World Leaks, operando solo attraverso furto e ricatto di dati, senza più utilizzare la crittografia. Il nuovo gruppo impiega un tool di esfiltrazione dati basato su un’evoluzione del software già utilizzato da Hunters International, concentrandosi così esclusivamente sull’estorsione.

Origini, metodologia e bersagli globali

Hunters International è emerso nel 2023, suscitando sospetti fin da subito come possibile rebrand del gruppo Hive, grazie a numerose similitudini nel codice.

Il malware del gruppo è progettato per colpire una vasta gamma di sistemi operativi, inclusi Windows, Linux, FreeBSD, SunOS ed ESXi, con supporto per architetture x64, x86 e ARM. Tra il 2023 e il 2025 ha condotto circa 300 attacchi globali, chiedendo riscatti da centinaia di migliaia fino a milioni di euro, a seconda della dimensione della vittima.

Tra i bersagli più noti figurano l’U.S. Marshals Service, l’azienda giapponese Hoya, Tata Technologies, il concessionario AutoCanada, il contractor della marina statunitense Austal USA, e la rete sanitaria non-profit Integris Health. Nel dicembre 2024, ha colpito anche il Fred Hutch Cancer Center, minacciando di divulgare dati sensibili di oltre 800.000 pazienti oncologici.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.