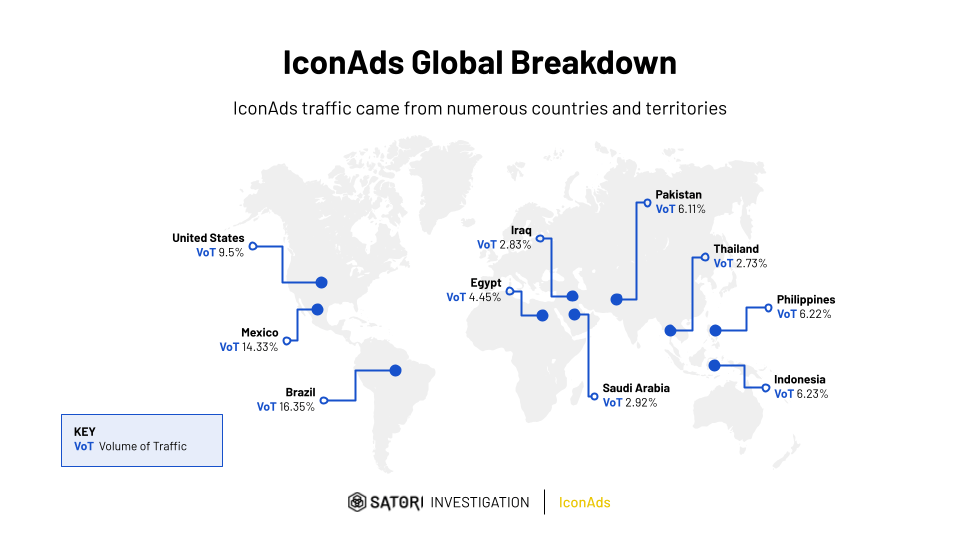

La nuova campagna IconAds scoperta dal team Satori Threat Intelligence di HUMAN Security rappresenta uno degli esempi più sofisticati di frode pubblicitaria mobile su Android, con oltre 1,2 miliardi di richieste di offerta pubblicitaria al giorno e una distribuzione globale che ha toccato picchi in Brasile, Messico e Stati Uniti. Al centro della minaccia ci sono 352 app che, sfruttando tecniche avanzate di offuscamento e una gestione dinamica delle icone, riescono a mostrare pubblicità fuori contesto e a rendere estremamente difficile la loro individuazione e rimozione da parte degli utenti.

Evoluzione di IconAds e caratteristiche tecniche delle app infette

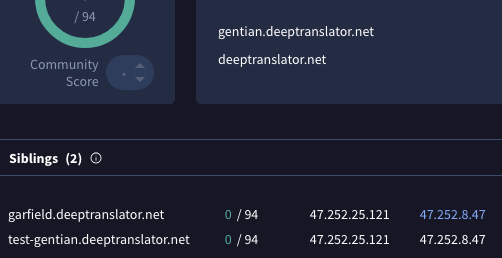

Le app legate a IconAds adottano una pluralità di tattiche di offuscamento, sia a livello Java che nativo, per mascherare dettagli come modello, versione del sistema operativo e lingua del dispositivo durante le comunicazioni di rete. Queste informazioni, solitamente nascoste con parole inglesi casuali che variano da app ad app, vengono ulteriormente criptate tramite librerie native offuscate O-MVLL, rendendo difficile la retroingegneria e il rilevamento automatico. Una delle novità della campagna IconAds rispetto a precedenti operazioni simili è la creazione di un dominio di comando e controllo (C2) unico per ogni app caricata sul Play Store: il traffico di rete delle applicazioni infette condivide lo stesso formato di messaggio, ma ciascuna comunica con un dominio separato, gestito però dalla stessa infrastruttura criminale.

I domini C2 di IconAds presentano uno schema sintattico ricorrente e sono progettati per sfuggire alle analisi tradizionali. Grazie all’uso combinato di queste firme e parametri unici, il team Satori è riuscito a mappare l’intera infrastruttura e a collegare varianti apparentemente indipendenti allo stesso attore minaccioso.

Meccanismi di occultamento: attività-alias e manipolazione delle icone

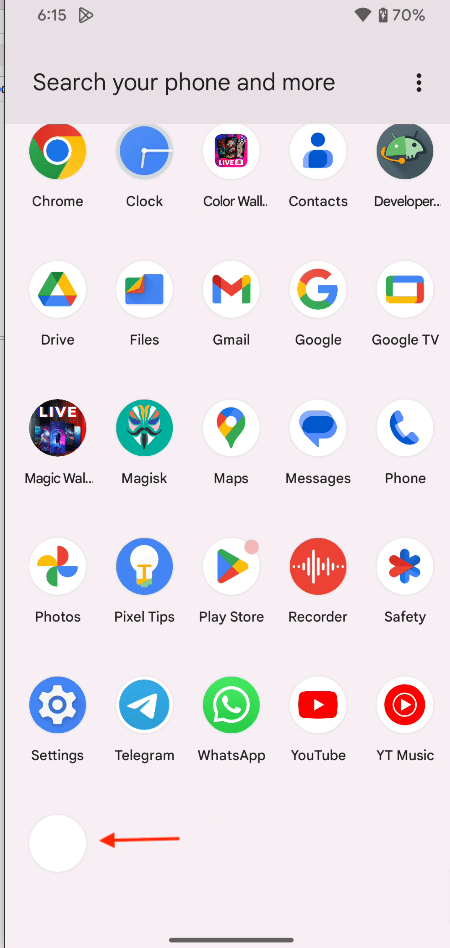

Un aspetto distintivo della campagna IconAds è la capacità di nascondere le icone delle app infette. Il codice malevolo dichiara una activity-alias principale che sostituisce quella di default, utilizzando la funzione setComponentEnabledSetting della PackageManager Android: ciò consente all’app, una volta installata, di mostrare inizialmente la propria icona, che però scompare (o diventa trasparente) dopo l’esecuzione, lasciando solo uno spazio bianco o un simbolo ambiguo nella schermata delle app.

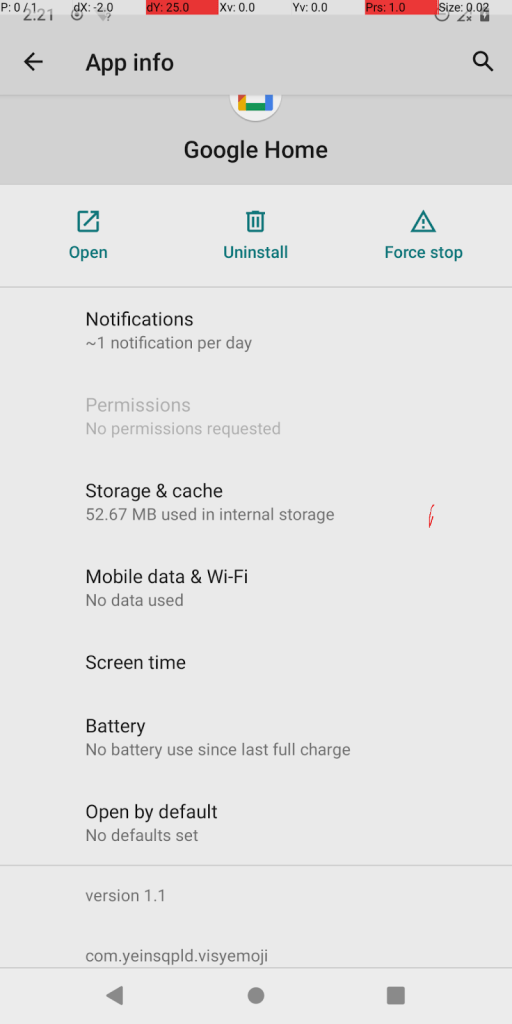

In alcuni casi, per ingannare ulteriormente l’utente, le app utilizzano icone e nomi identici a quelli di servizi legittimi come Google Play Store o Google Home, comportando un grave rischio di confusione e installazione involontaria di software fraudolento.

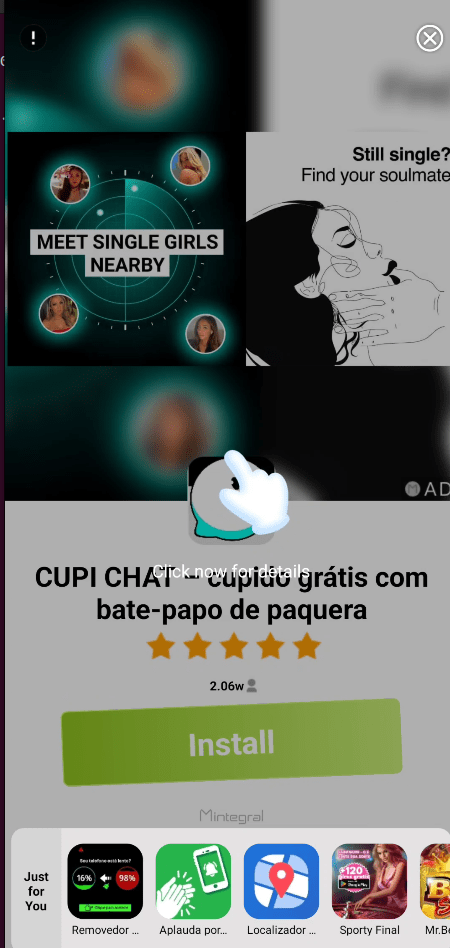

Dinamiche delle pubblicità fuori contesto e varianti evolutive

Le app IconAds sono progettate per mostrare pubblicità interstiziali fuori contesto, ossia a prescindere dall’applicazione in uso, generando profitti fraudolenti senza alcun reale valore per utenti e inserzionisti. La sofisticazione della minaccia è testimoniata dall’uso di metodi avanzati di caricamento dinamico del codice, come asset DEX criptati e caricati solo in fase di esecuzione, e dalla verifica della firma Play Store tramite librerie di terze parti (PairIP): questo impedisce l’attivazione della componente malevola se l’app non risulta scaricata dal canale ufficiale, eludendo così i controlli di sicurezza.

Le versioni più recenti delle app collegate a IconAds mostrano ulteriori varianti tecniche, come stringhe e package name offuscati con algoritmi StringFog e codici malevoli integrati in librerie ELF o direttamente nel codice Java. Il controllo sulla visibilità delle icone si avvale ora anche di tecniche che rimuovono completamente la launch activity o ne camuffano l’aspetto, complicando qualsiasi intervento manuale da parte dell’utente.

Reazione dell’ecosistema e strategie di mitigazione

Dopo la pubblicazione della ricerca, Google ha provveduto a rimuovere tutte le app identificate dal Play Store, mentre Play Protect fornisce un livello di protezione automatica agli utenti Android. I partner HUMAN, grazie alle soluzioni di Ad Fraud Defense, risultano immuni dall’impatto della campagna IconAds. Tuttavia, il report sottolinea che la minaccia continua ad evolvere e a riproporsi con nuove app e nuove tecniche di offuscamento, richiedendo una costante collaborazione tra ricercatori, piattaforme pubblicitarie e sviluppatori.

Le raccomandazioni tecniche del team Satori riguardano il rafforzamento dei controlli a livello di inventario, il monitoraggio delle infrastrutture C2 e la trasparenza nei metadati delle app per DSP, SSP e publisher. L’analisi sottolinea l’importanza della collaborazione e dello scambio di indicatori di compromissione (IOC) per contrastare efficacemente le frodi pubblicitarie di nuova generazione.

Flusso di convalida e controllo della firma Play Store

Il controllo della firma Play Store nelle ultime varianti IconAds sfrutta una libreria di terze parti per validare l’autenticità dell’installazione tramite verifica crittografica del certificato: se l’app non risulta proveniente dal Play Store ufficiale, la componente malevola non si attiva e la comunicazione con i server di comando viene bloccata. Il flusso di conversione e la decisione sull’attivazione delle funzioni fraudolente si basano su un mix di controlli runtime e servizi DeepLinking, rendendo complesso ogni tentativo di analisi automatica e intervento tempestivo da parte degli strumenti di sicurezza.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.