Nel panorama delle minacce informatiche del 2025, la scoperta di Rondobox rappresenta un allarme significativo per aziende e utenti privati. Analizzata dai ricercatori Fortinet, questa nuova botnet si distingue per la sua capacità di colpire dispositivi Windows e Linux attraverso una vasta gamma di tecniche di attacco, puntando a stabilire persistenza e controllo remoto sfruttando vulnerabilità software e credenziali deboli.

Tecniche di infezione e vettori di attacco

Rondobox si propaga tramite email di phishing e script dannosi distribuiti attraverso canali pirata, forum underground e campagne mirate contro sistemi aziendali vulnerabili. Una delle principali modalità di infezione è il download e l’esecuzione di payload camuffati da aggiornamenti software o utility di sistema, che una volta lanciati stabiliscono un canale di comunicazione cifrato con i server di comando e controllo (C2). Il malware è in grado di rilevare l’ambiente operativo e scaricare la variante più adatta tra le versioni per Windows o Linux, massimizzando la propria efficacia indipendentemente dall’infrastruttura attaccata.

Una volta compromesso il sistema, Rondobox effettua una serie di azioni di persistence: crea task pianificati, modifica chiavi di registro, installa backdoor e in alcuni casi sfrutta vulnerabilità note dei server SSH o RDP per espandere il proprio raggio d’azione laterale. In ambiente Linux, viene spesso avviato come processo di background mascherato, utilizzando nomi di sistema legittimi per ridurre la possibilità di rilevamento manuale.

Funzionalità avanzate: evasione e modularità

La forza di Rondobox risiede nella sua architettura modulare, che consente agli attaccanti di caricare plug-in specifici per l’ambiente compromesso, attivando funzioni mirate come il keylogging, il furto di credenziali, l’accesso remoto non autorizzato, la raccolta di screenshot e dati sensibili. Il modulo di evasione impiega tecniche anti-debugging, crittografia delle comunicazioni e verifica della presenza di ambienti virtuali o strumenti di analisi, interrompendo l’esecuzione se vengono rilevate attività sospette o sandbox di sicurezza.

Comunicazione C2 e strategie di persistenza

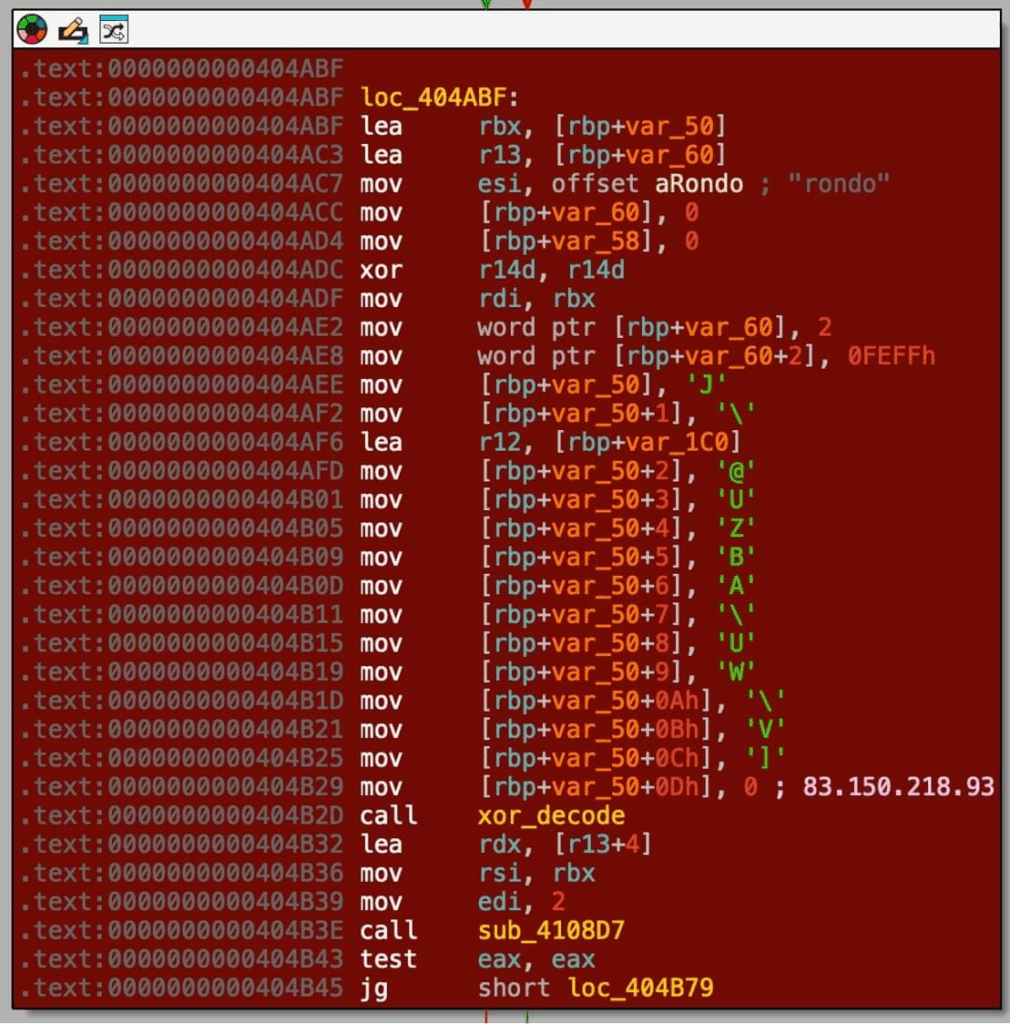

Il canale di comunicazione tra bot infetti e server di controllo utilizza protocolli cifrati personalizzati, spesso su porte non standard o tramite tunnel crittografici, per rendere più difficile l’intercettazione e il blocco a livello di rete. Rondobox implementa inoltre strategie di fallback, contattando server alternativi in caso di blocco dei nodi principali, garantendo così una resilienza elevata anche in presenza di azioni di risposta o mitigazione.

Sul fronte della persistenza, la botnet aggiorna autonomamente i propri componenti tramite comandi push dal server C2, scaricando nuovi moduli o versioni aggiornate a seconda delle necessità operative. Questo approccio dinamico rende Rondobox una minaccia in costante evoluzione, difficile da debellare una volta che il sistema è stato compromesso. Vengono segnalate anche funzionalità di auto-rimozione per ridurre le tracce in caso di detection, e routine di wipe dei log per nascondere le attività.

Implicazioni per la sicurezza aziendale e consigli di mitigazione

L’analisi di Fortinet sottolinea come Rondobox rappresenti un rischio concreto sia per infrastrutture cloud che per ambienti tradizionali, con particolare attenzione agli attacchi supply chain e ai servizi esposti su Internet. Le aziende sono invitate ad aggiornare regolarmente i sistemi, monitorare traffico anomalo e implementare policy di autenticazione forte, oltre a segmentare le reti e limitare l’accesso alle risorse critiche.

L’uso di strumenti EDR avanzati e sistemi di analisi comportamentale può contribuire all’identificazione precoce delle infezioni, mentre la formazione degli utenti sul rischio phishing resta una misura fondamentale per prevenire la prima ondata di attacchi.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.