L’attività di Initial Access Broker (IAB) Gold Melody (UNC961, Prophet Spider) nel panorama cybercrime del 2025 segna un’evoluzione nelle tattiche per compromettere server Microsoft IIS tramite la vulnerabilità delle Machine Keys ASP.NET. Le campagne analizzate da Unit 42 rivelano come l’abuso di chiavi crittografiche esposte consenta a questi attori di ottenere accesso privilegiato in memoria, minimizzando le tracce forensi e facilitando la vendita degli accessi ad altri gruppi criminali.

Sintesi delle modalità di attacco

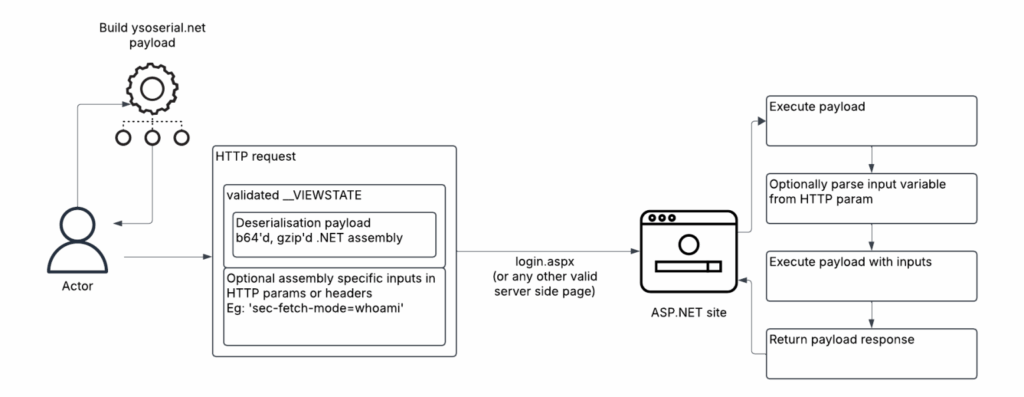

Gold Melody individua ambienti vulnerabili sfruttando Machine Keys pubblicate o esposte su host di produzione. Tramite queste chiavi, il gruppo genera payload View State ASP.NET firmati, capaci di eseguire codice arbitrario direttamente nello spazio di memoria del processo IIS (w3wp.exe) attraverso tecniche di deserializzazione. Ciò consente l’esecuzione di comandi e la distribuzione di moduli .NET personalizzati senza lasciare evidenze su disco.

Il gruppo, tracciato come TGR-CRI-0045, adotta un approccio opportunistico colpendo settori finanziari, manifatturieri, logistica, retail, high-tech e servizi informatici, con prevalenza di bersagli in Europa e Stati Uniti.

Meccanismo di sfruttamento: View State e Machine Key

I server ASP.NET utilizzano il parametro __VIEWSTATE per memorizzare lo stato dell’interfaccia utente tra una richiesta HTTP e l’altra. Questo stato viene protetto tramite Machine Key, composta da ValidationKey e DecryptionKey, presenti spesso in chiaro o statiche nei file web.config. Un attacker in possesso della chiave può generare payload View State validi tramite strumenti come ysoserial.net, ottenendo esecuzione di codice remoto con privilegi del processo IIS.

Le tecniche osservate includono:

- Invocazione di cmd.exe tramite View State per comando singolo (single-shot).

- Upload file sfruttando payload custom, con trasferimento di eseguibili e moduli .NET in memoria.

- Utilizzo di payload per escalation di privilegi (es. GodPotato).

- Attività di ricognizione mediante esecuzione di comandi (tasklist, ipconfig, whoami, net user, ecc).

- Sfruttamento directory di staging temporanee come C:\Windows\Temp\111t.

Persistenza e post-exploitation

Dopo l’accesso, Gold Melody mantiene la persistenza tramite binari come updf.exe (basato su GodPotato per impersonificazione privilegi e creazione utenti admin locali) e strumenti come TxPortMap (scanner di porte interno, anche in versione Go). Il gruppo elimina sistematicamente tracce e tool caricati a fine sessione per minimizzare la detection.

Difese, detection e hardening

L’adozione di moduli in-memory IIS e l’uso della View State deserialization riduce la visibilità dei sistemi EDR tradizionali, soprattutto in assenza di logging POST HTTP o della telemetria specifica sugli eventi ASP.NET. I controlli più efficaci includono:

- Logging condizionale di richieste POST contenenti __VIEWSTATE di dimensioni anomale.

- Analisi degli eventi Windows Event ID 1316 per fallimenti di deserializzazione sospetti.

- Regenerazione delle Machine Key statiche, abilitazione ViewState MAC signing, verifica dell’assenza delle chiavi su liste nere pubbliche.

- Monitoraggio delle directory temporanee e degli account utente anomali creati localmente.

Mitigazioni specifiche includono l’uso dei moduli Cortex XDR/XSIAM IIS Protection per bloccare exploit di deserializzazione, aggiornamenti delle liste di indicatori su Advanced DNS Security e URL Filtering, e audit continuo su configurazioni web.config.

Implicazioni per la difesa e raccomandazioni

La sofisticazione delle tecniche in-memory e l’uso diffuso di Machine Key statiche rendono necessario un cambio di paradigma nella protezione dei sistemi ASP.NET IIS. Le organizzazioni devono privilegiare:

- Rotazione e gestione sicura delle Machine Key.

- Disabilitazione di View State ove non necessario.

- Audit continuo dei log applicativi e di sistema.

- Deploy di soluzioni di protezione applicativa e telemetria avanzata per identificare pattern anomali legati a exploit single-shot e post-exploitation fileless.

La collaborazione tra team blue e l’adozione di indicatori aggiornati permette di contenere il rischio derivante dai nuovi broker d’accesso e dalle loro metodologie evolute.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.