L’ultima ondata di vulnerabilità e attacchi cyber mette sotto pressione ogni anello della catena digitale, dai firewall aziendali ai plugin WordPress, dai sistemi cloud HR alle GPU di nuova generazione e alle infrastrutture degli editor AI più diffusi. In questo reportage vengono analizzati cinque casi chiave: la pubblicazione di exploit pubblici per la vulnerabilità Fortinet FortiWeb RCE (CVE-2025-25257); l’attacco supply chain con backdoor al plugin WordPress Gravity Forms; la massiva esposizione di dati sensibili di 64 milioni di candidati McDonald’s; le raccomandazioni NVIDIA contro attacchi Rowhammer su GDDR6; e la zero-day OpenVSX che avrebbe potuto compromettere l’intero ecosistema di estensioni per editor AI come Cursor e Windsurf. Questi episodi, ognuno con impatti e vettori diversi, svelano l’urgenza di ripensare la sicurezza non solo in termini di patch, ma di governance, gestione delle dipendenze, architettura hardware e consapevolezza operativa.

Cosa leggere

Exploit pubblici Fortinet FortiWeb RCE: escalation da SQLi a full remote code execution

La vulnerabilità CVE-2025-25257 colpisce FortiWeb, l’appliance WAF di Fortinet, attraverso una SQL injection non autenticata nella funzione get_fabric_user_by_token(), sfruttabile tramite endpoint /api/fabric/device/status. Con l’arrivo di exploit pubblici, l’attacco è passato da semplice esfiltrazione dati a remote code execution pre-authenticated: un aggressore può caricare e avviare codice malevolo, ottenere shell di sistema o scrivere file persistenti tramite SQL injection (SELECT … INTO OUTFILE) e l’abuso di script Python già presenti nel sistema. La presenza del PoC su repository pubblici ha generato una corsa alla patch, evidenziando come la rapidità di aggiornamento sia oggi cruciale per evitare compromissioni silenziose.

Implicazioni tecniche e rischi persistenti

FortiWeb è largamente utilizzato in contesti enterprise e pubblici, spesso in configurazioni esposte. L’exploit consente non solo la compromissione del dispositivo ma anche la pivoting verso altre risorse interne, tipicamente protette dal WAF stesso. Gli attacchi osservati nelle prime 24 ore dalla pubblicazione degli exploit mostrano tentativi di installazione di web shell, modifiche ai file di sistema e utilizzo per movimenti laterali. Il rischio si aggrava nei casi in cui le istanze non siano regolarmente monitorate, permettendo la presenza silenziosa di backdoor e persistence per settimane prima della rilevazione.

Gravity Forms: compromissione plugin, backdoor PHP e admin nascosti

L’attacco supply chain a Gravity Forms ha sfruttato una compromissione del sito ufficiale, da cui sono stati distribuiti file malevoli nelle versioni 2.9.11.1 e 2.9.12 del plugin. L’infezione ha inserito il file common.php in grado di esfiltrare metadati, installare backdoor PHP e, in alcuni casi, generare admin occulti nel CMS WordPress. Questa tecnica ha permesso l’accesso remoto e la consegna di ulteriori payload anche a utenti non autenticati, utilizzando funzioni di content management normalmente innocue.

Dinamiche dell’attacco e impatto sulla filiera

Il vettore di attacco supply chain ha colpito siti che hanno aggiornato manualmente tramite download diretto dal portale Gravity Forms tra il 10 e l’11 luglio. La catena di aggiornamento automatica interna a WordPress è invece rimasta integra. L’analisi forense mostra che il malware bloccava update e tentava di rendersi persistente, oltre a creare canali di comando e controllo verso server remoti. RocketGenius, sviluppatore di Gravity Forms, ha diffuso istruzioni dettagliate per la rimozione del codice malevolo, invitando alla verifica dei permessi utenti e dei file sospetti.

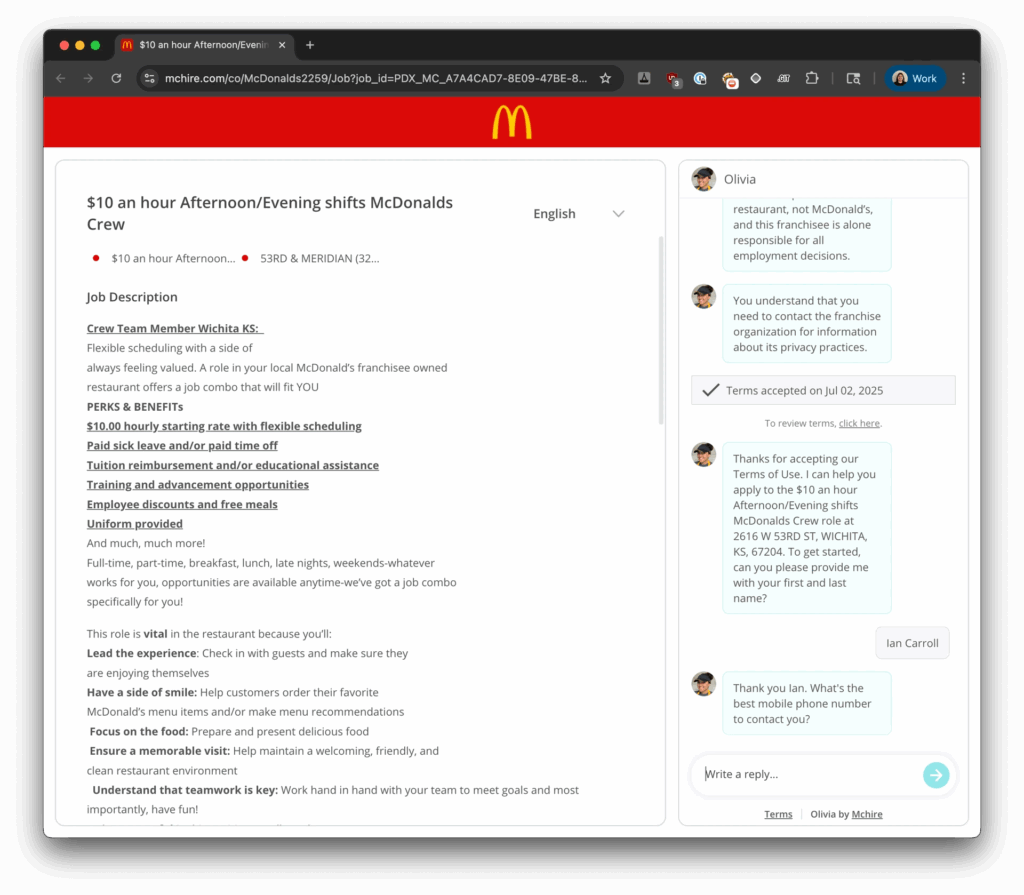

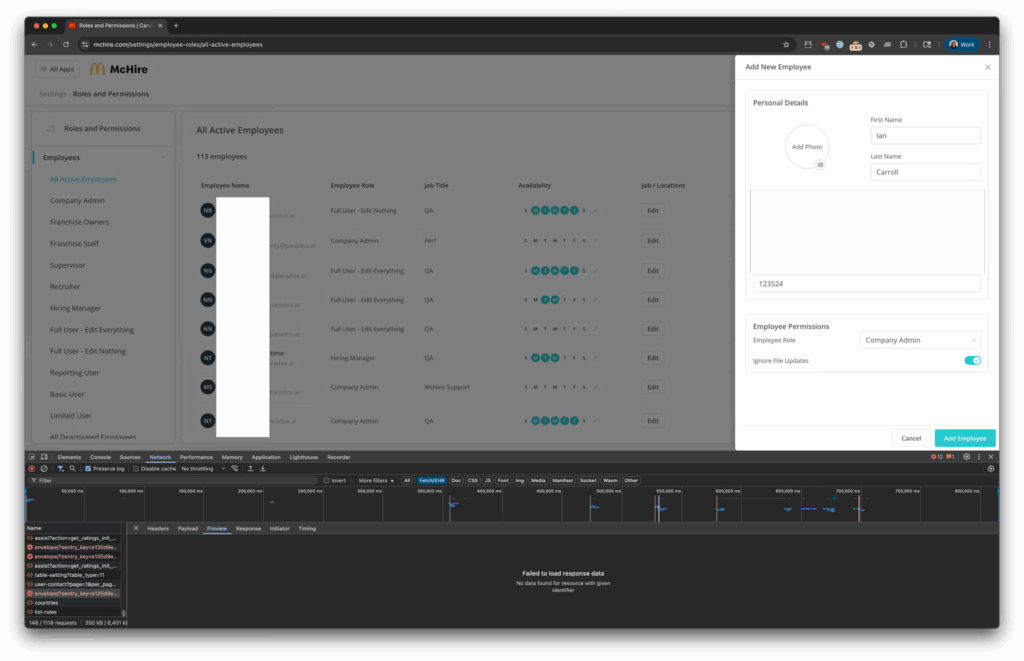

Fuga dati McDonald’s: credenziali deboli, IDOR e esposizione di 64 milioni di candidati

La piattaforma McHire (gestita da Paradox.ai) utilizzata da McDonald’s negli Stati Uniti per la gestione delle candidature è stata colpita da una doppia vulnerabilità: la presenza di credenziali di amministrazione predefinite “123456:123456” e una falla di tipo IDOR (Insecure Direct Object Reference) sull’endpoint /api/lead/cem-xhr. Questa combinazione ha permesso agli attaccanti di accedere, semplicemente variando il parametro lead_id, a chat, dati personali, token di sessione e informazioni riservate di oltre 64 milioni di candidati dal 2018 a oggi. La scoperta è avvenuta per caso durante test di sicurezza, e la reazione di McDonald’s è stata immediata, con la disattivazione delle credenziali e il patching dei bug, ma il danno reputazionale e il rischio di frodi rimangono elevati.

Implicazioni per la privacy e responsabilità nella gestione cloud

Questo episodio evidenzia il ruolo cruciale delle credenziali sicure e delle policy di sicurezza nelle piattaforme cloud: una semplice svista o la mancata modifica delle password di default può avere conseguenze catastrofiche, esponendo a furti di identità, phishing e rischio di attacchi mirati. La lezione principale riguarda la necessità di audit regolari, autenticazione forte e test di penetrazione su tutti i servizi accessibili via internet, specialmente in ambito HR e gestione dati personali su larga scala.

Rowhammer su GPU NVIDIA GDDR6: rischio hardware e difesa ECC

L’attacco Rowhammer è noto da tempo come minaccia alla memoria DRAM, ma la ricerca più recente ha dimostrato la vulnerabilità anche su GPU NVIDIA dotate di GDDR6 (come la RTX A6000). Attraverso il tool GPUHammer, ricercatori hanno mostrato che, in condizioni specifiche di latenza e accesso, è possibile indurre “bit flipping” nelle celle di memoria, compromettendo integrità, disponibilità e persino sicurezza dei dati, specie in contesti AI e cloud multi-tenant.

Misure di mitigazione e scenari di rischio

NVIDIA ha risposto consigliando l’attivazione dell’ECC (Error Correcting Code) ove disponibile e l’aggiornamento firmware su GPU recenti, mentre le soluzioni hardware introdotte nei nuovi modelli dovrebbero ridurre il rischio. Sebbene la probabilità di attacco reale resti bassa per l’utente consumer, in datacenter condivisi e ambienti AI l’integrità della memoria è fondamentale: un bit flip potrebbe tradursi in crash, alterazioni di modelli di machine learning o persino escalation di privilegi in ambienti ad alta densità di utenti.

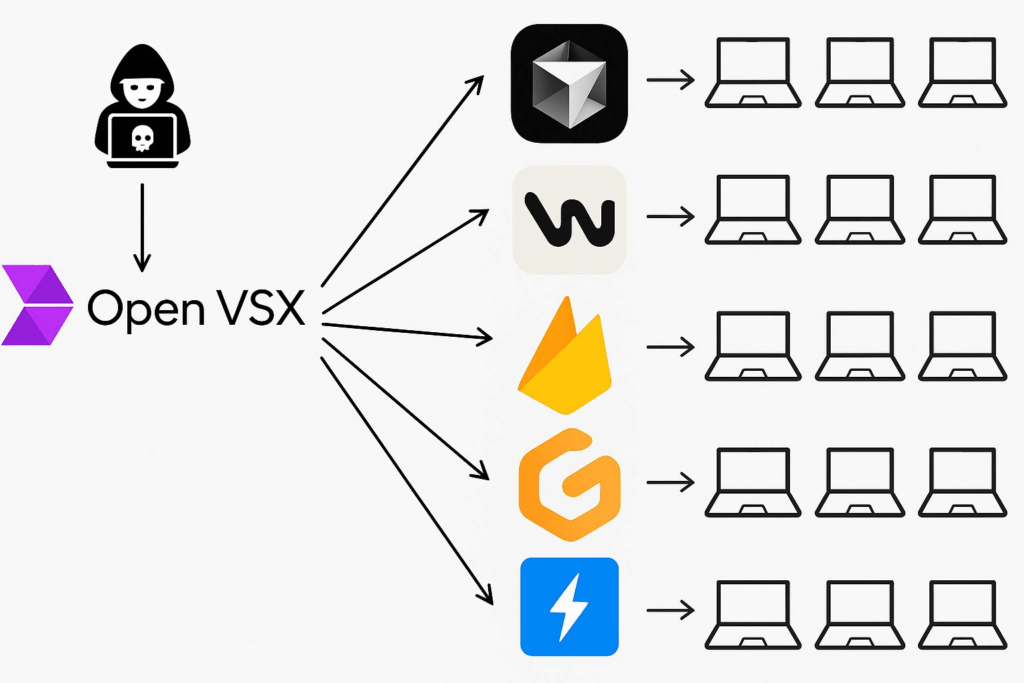

Zero-day OpenVSX: supply chain sotto attacco nei plugin per editor AI

Il marketplace OpenVSX, su cui si basano estensioni per editor come Cursor, Windsurf, VSCodium e Gitpod, è stato colpito da una zero-day legata al processo di auto-pubblicazione delle estensioni. Il bug consentiva a chiunque di ottenere il super-admin token e controllare l’intero marketplace: pubblicare, modificare o sovrascrivere plugin di qualsiasi autore. Un attacco supply chain di questa portata avrebbe potuto introdurre backdoor, keylogger e malware su milioni di dispositivi sviluppatori a livello globale, compromettendo non solo singoli utenti ma l’intero ciclo di sviluppo software in ambienti AI.

Ripercussioni sulla filiera dello sviluppo e difese preventive

L’exploit, scoperto e divulgato in modo responsabile, è stato prontamente patchato, ma il caso ha sollevato l’allarme sulla necessità di zero trust e monitoraggio continuo anche su piattaforme open source considerate affidabili. La complessità della supply chain moderna e la fiducia negli automatismi impongono un approccio di sorveglianza attiva, revisione delle dipendenze e hardening dei processi CI/CD.

Sicurezza come processo distribuito e multilivello

L’analisi delle cinque vulnerabilità e incidenti affrontati in questo reportage rivela un quadro in cui la sicurezza non può più essere delegata solo al patching o al monitoraggio reattivo. Serve un cambiamento culturale: audit costanti, controllo delle credenziali, architetture resilienti, monitoraggio della supply chain e formazione tecnica per ogni ruolo coinvolto. Solo così si può ridurre il rischio di exploit pubblici, attacchi supply chain, fughe di dati e vulnerabilità hardware che possono colpire chiunque, dal datacenter alle PMI fino al singolo utente cloud.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.