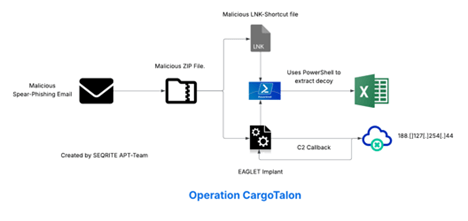

L’operation CargoTalon rappresenta una campagna di cyber-spionaggio avanzato che colpisce il settore aerospaziale e della difesa russo mediante l’impianto Eaglet. Seqrite Labs scopre questa minaccia e attribuisce le attività a un gruppo denominato UNG0901. Gli attaccanti mirano specificamente all’Associazione di Produzione Aeronautica di Voronezh, nota come Vaso, un’entità chiave nella produzione di aerei russi. La campagna sfrutta email di spear-phishing camuffate da comunicazioni logistiche e impiega documenti Ttn, ovvero note di spedizione merci essenziali nelle operazioni russe. Queste email contengono allegati maliziosi che fingono di essere file zip ma nascondono Dll dannose. Gli esperti individuano l’attività il 27 giugno 2025 durante una sessione di threat hunting su piattaforme come Virustotal. La catena di infezione inizia con un file Eml spoofato e prosegue con un collegamento Lnk che attiva Powershell per eseguire il payload. Questo approccio garantisce persistenza e esfiltrazione di dati sensibili. La minaccia evolve da tattiche precedenti e mostra sovrapposizioni con il cluster Head Mare. Gli analisti evidenziano funzionalità come accesso shell remoto e trasferimento file. La campagna sottolinea vulnerabilità nel settore critico russo e richiede misure difensive immediate. Seqrite Labs pubblica un report dettagliato che mappa l’intera operazione e fornisce indicatori di compromissione.

Scoperta e attribuzione della campagna

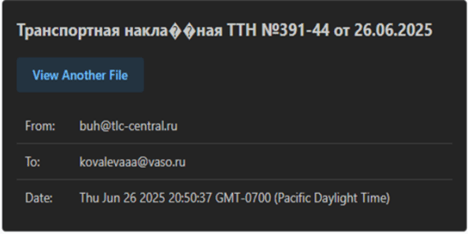

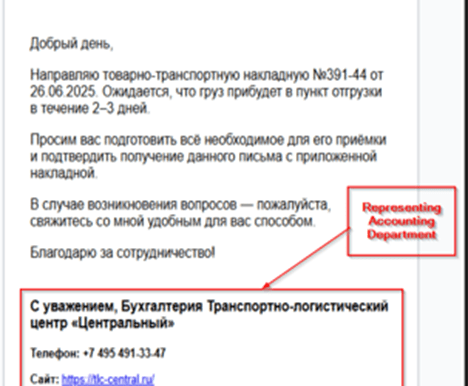

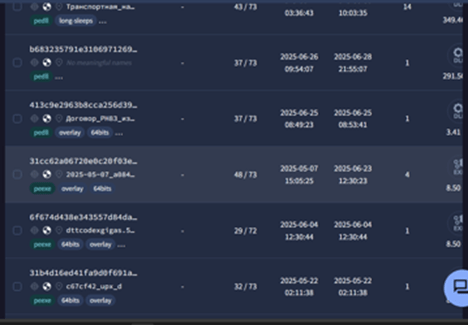

Seqrite Labs individua operation CargoTalon durante una sessione di threat hunting su Virustotal. I ricercatori esaminano un file Eml malizioso nominato backup-message-10.2.2.20_9045-800282.eml. Questo file proviene da un indirizzo spoofato del Centro Trasporti e Logistica e invita i destinatari a preparare documenti per una consegna cargo. L’allegato simula un file zip intitolato Транспортная_накладная_ТТН_№391-44_от_26.06.2025.zip ma consiste in una Dll dannosa. Gli esperti scoprono anche un file Lnk con lo stesso nome che orchestra l’esecuzione. La campagna targetta i dipendenti della Vaso, un produttore aeronautico russo cruciale. Seqrite Labs attribuisce l’operazione al cluster UNG0901, noto per attacchi mirati contro entità russe. Questo gruppo condivide tattiche con Head Mare, un altro attore tracciato da Kaspersky. Le somiglianze includono pattern nei nomi degli allegati e funzionalità nei backdoor. Ad esempio, Eaglet mirrors Phantomdl, un backdoor basato su Go con capacità di shell e trasferimento file. Gli analisti confermano che UNG0901 conduce operazioni di spionaggio focalizzate su settori sensibili. La scoperta avviene il 27 giugno 2025 e porta a un’analisi approfondita. Seqrite Labs pubblica dettagli per allertare la comunità cybersecurity. La campagna dimostra un’evoluzione nelle tecniche di phishing e richiede attenzione globale. Gli esperti notano che operation CargoTalon fa parte di una serie più ampia contro il settore militare russo. Queste attività persistono e sfruttano documenti logistici reali per maggiore credibilità. L’attribuzione si basa su sovrapposizioni di codice e targeting geografico.

Vettore di attacco e catena di infezione

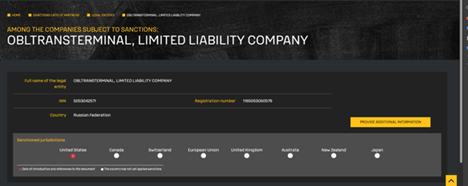

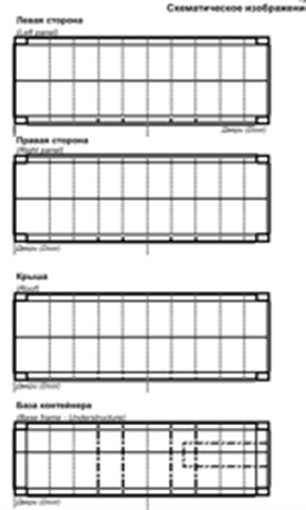

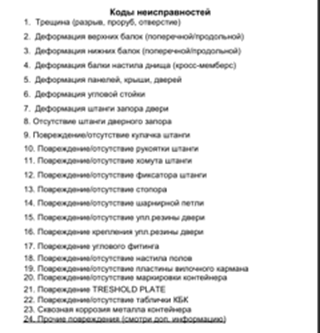

Gli attaccanti lanciano operation CargoTalon tramite email di spear-phishing mirate. Queste email fingono comunicazioni da entità logistiche russe e contengono allegati disguisati come documenti Ttn. Il file Eml spoofato induce i destinatari ad aprire l’allegato per verificare i dettagli di spedizione. L’allegato zip nasconde una Dll maliziosa e un Lnk che attiva la catena. Il Lnk invoca Powershell per localizzare la Dll nei direttori utente ed eseguirla via Rundll32.exe. Contemporaneamente, il Lnk apre un file Xls decoy per distrarre la vittima. Questo decoy raffigura un report di ispezione container legato a Obltransterminal, una compagnia russa sanzionata dagli Stati Uniti.

La catena di infezione procede in fasi distinte:

- Fase zero: l’email consegna il payload iniziale.

- Fase uno: il Lnk gestisce l’esecuzione automatica.

- Fase due: il decoy mantiene l’illusione di legittimità.

- Fase tre: Eaglet si attiva e inizia operazioni.

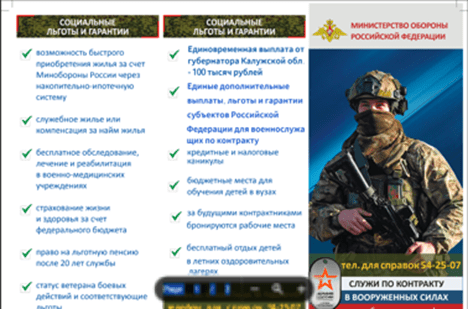

Gli attaccanti sfruttano Lolbins per evitare rilevamenti. Powershell e Rundll32.exe facilitano l’esecuzione senza file aggiuntivi. La campagna impiega social engineering avanzato per targettare dipendenti specifici nella catena di fornitura aerospaziale. Seqrite Labs identifica multiple catene simili contro il reclutamento militare russo. Queste varianti usano decoy tematici per aumentare il tasso di apertura.

La catena garantisce persistenza immediata e prepara esfiltrazione. Gli esperti sottolineano che la mascherading dei file zip come Dll inganna i controlli superficiali. L’intera sequenza dimostra pianificazione meticolosa e conoscenza del contesto russo.

Analisi tecnica dell’impianto Eaglet

L’impianto Eaglet, al centro dell’operation CargoTalon, viene classificato da Seqrite Labs come un componente malevolo sviluppato in C++, progettato per operare sotto forma di Dll e dotato di funzionalità specifiche per lo spionaggio digitale. Al momento dell’infezione, l’impianto genera un Guid unico per identificare in modo univoco il dispositivo compromesso. Subito dopo, raccoglie informazioni fondamentali sul sistema, come il nome del computer, l’hostname e il dominio Dns a cui appartiene. Questi elementi costituiscono le prime variabili che alimentano il processo di fingerprinting della vittima.

L’attività malevola prosegue con la creazione di una directory di lavoro mascherata all’interno del percorso C:\Programdata\Microsoftappstore. La scelta di questo nome e di questo percorso non è casuale: l’intento è quello di confondere il malware tra i file legittimi di sistema e di aggiornamento Windows, rendendo più difficile l’individuazione manuale o automatica da parte di strumenti di monitoraggio. A livello tecnico, Eaglet utilizza thread multipli, avviati tramite chiamate a Createthread, per gestire contemporaneamente diverse operazioni. Le comunicazioni con l’infrastruttura di comando e controllo (C2) avvengono attraverso Api Windows legittime come Winhttpopen e Winhttpconnect, mimetizzando così il traffico di rete come aggiornamenti di sistema, grazie anche all’impiego di uno user-agent fasullo: Microsoftappstore/2001.0.

Il polling del server avviene tramite il percorso /poll, al quale l’impianto invia parametri come l’id del sistema, l’hostname e il dominio di appartenenza. Il server C2, localizzato a un indirizzo IP in Romania (185.225.17.104), risulta offline al momento dell’analisi, ma viene configurato per rispondere con istruzioni codificate all’interno delle risposte Http. In base ai comandi ricevuti, Eaglet può eseguire shell remote utilizzando la keyword cmd, effettuare download di file nella directory locale e caricare contenuti rubati attraverso richieste POST, con dati codificati in base64.

Nonostante non siano presenti sofisticati meccanismi anti-analisi, l’impianto si distingue per un elevato livello di stealth operativo, basato sull’uso esclusivo di Api native e sulla modularità del codice. Questa architettura consente agli sviluppatori di aggiornare facilmente il malware, estendendone le capacità senza generare anomalie evidenti. La somiglianza tra Eaglet e il già noto Phantomdl rafforza ulteriormente l’ipotesi che il cluster UNG0901 stia evolvendo una suite di strumenti su misura per colpire obiettivi russi ad alto valore. Seqrite Labs cataloga l’impianto nei propri sistemi di detection con la sigla trojan.49644.Sl, segnalandolo come una minaccia particolarmente rilevante per il comparto difensivo e aerospaziale russo.

Meccanismi di persistenza e comunicazione C2

Il funzionamento persistente di Eaglet si fonda su una strategia discreta ma efficace, centrata sulla creazione di una struttura covert nei file di sistema. L’impianto utilizza il percorso C:\Programdata\Microsoftappstore non solo come nascondiglio per i file eseguibili, ma come base operativa per mantenere connessioni attive e costanti con l’infrastruttura C2. Ogni thread avviato dall’impianto gestisce sessioni indipendenti con il server remoto, inviando richieste GET cicliche e mascherate da traffico ordinario. L’utilizzo del protocollo Http standard, unito a un user-agent apparentemente innocuo, consente di bypassare i controlli di rete tradizionali.

L’indirizzo IP 185.225.17.104, già indicato in fase di analisi, rappresenta il punto focale per le comunicazioni bidirezionali. Il server è programmato per restituire istruzioni codificate che l’impianto interpreta ed esegue in memoria, evitando di scrivere file permanenti su disco. Questa tattica riduce drasticamente la visibilità dell’attacco e consente di eludere strumenti di sicurezza basati su file scanning. Le Api Winhttp utilizzate per stabilire e mantenere la connessione rafforzano ulteriormente l’opacità del flusso dati, rendendo difficoltoso il tracciamento del traffico sospetto.

In risposta a determinati comandi, come ad esempio quelli contenenti la keyword cmd, Eaglet attiva una shell remota sul sistema bersaglio, consentendo agli operatori di interagire direttamente con il dispositivo infetto. Le funzionalità di download e upload, gestite attraverso richieste Post codificate, permettono il trasferimento discreto di file da e verso la macchina. La persistenza dell’impianto si basa sull’iniziale esecuzione del file Lnk, che attiva la Dll maliziosa, e sull’utilizzo di thread infiniti, evitando l’uso di scheduled tasks o voci nel registro che potrebbero tradirne la presenza. Gli esperti di Seqrite Labs sottolineano la resilienza del malware anche in caso di riavvio parziale del sistema. L’architettura complessiva di operation CargoTalon mostra similitudini profonde con il cluster Head Mare, in particolare per quanto riguarda la gestione C2 e le tecniche di persistenza. L’analisi suggerisce che il monitoraggio del traffico Http anomalo verso indirizzi noti costituisca la principale contromisura per rilevare l’infezione.

Esfiltrazione dati e funzionalità avanzate

L’obiettivo finale di Eaglet è l’esfiltrazione di informazioni sensibili, ottenuta mediante richieste Post che trasportano pacchetti codificati in base64. Una volta che il sistema infetto ha raccolto i dati, li trasmette al server C2 sotto forma di parametri incapsulati all’interno di una sessione Http, mascherata per non sollevare sospetti. Le informazioni raccolte includono sia dati di sistema, come configurazioni, account e dettagli di rete, sia file specifici associati all’attività produttiva dell’obiettivo, in questo caso i documenti aerospaziali di Vaso. La natura modulare del malware consente agli operatori di caricare payload aggiuntivi, estendendo le capacità iniziali del sistema infetto. Tra queste, figura la possibilità di eseguire comandi da remoto, muoversi lateralmente nella rete interna, accedere ad altre macchine e consolidare la presenza attraverso canali non tracciati. Nonostante l’assenza di crittografia avanzata, l’efficienza del malware deriva dalla sua integrazione nel traffico normale, una caratteristica che lo rende difficile da isolare o neutralizzare in fase iniziale. Il tipo di dati sottratti, secondo quanto rilevato da Seqrite Labs, evidenzia un interesse mirato verso proprietà intellettuali legate alla difesa e piani industriali sensibili. L’utilizzo di keyword nei comandi C2 consente agli operatori di filtrare e selezionare il materiale più rilevante, ottimizzando il ciclo di spionaggio. Le informazioni rubate vengono archiviate localmente in una directory staging prima dell’upload, e ogni interazione avviene tramite chiamate Http pianificate, evitando pattern sospetti. La campagna si inserisce in una tendenza crescente di furto IP su larga scala, con impatti potenziali sull’equilibrio economico e strategico del settore aerospaziale russo.

Sovrapposizioni con altri gruppi e campagne simili

L’analisi condotta da Seqrite Labs rivela che l’operation CargoTalon non rappresenta un episodio isolato, ma si inserisce in un quadro più ampio di attività persistenti condotte contro il complesso industriale e militare russo. Il gruppo responsabile, UNG0901, mostra sovrapposizioni tecniche e operative con il cluster Head Mare, già noto per l’uso di backdoor personalizzate e campagne mirate a entità russe. In particolare, Eaglet condivide frammenti di codice e funzionalità con il backdoor Phantomdl, utilizzato in attacchi precedenti da Head Mare. Questa similitudine include l’uso di shell remota, upload selettivo di file, download modulare e gestione attraverso C2 basati su infrastrutture europee. Il linguaggio utilizzato nei file allegati, le modalità di naming e i riferimenti documentali dimostrano strategie di ingegneria sociale molto affinate, capaci di ingannare anche destinatari esperti. Un esempio rilevante è l’impiego di allegati con nomi come Contract_Rn83_Changes, pressoché identici a quelli impiegati in altre campagne precedenti, come Contract_Kh02_523. Le ripetizioni strutturali e la continuità nei riferimenti logistici indicano una strategia iterativa che si evolve, ma rimane coerente nei suoi meccanismi di inganno. Secondo Seqrite Labs, la connessione tra i cluster potrebbe derivare sia da un’origine comune, ovvero un team condiviso o un fornitore statale, sia da un meccanismo di mimicry operativo. Questa ambiguità è tipica delle operazioni avanzate di spionaggio, dove l’obiettivo non è solo il furto di informazioni, ma anche la confusione degli strumenti di attribuzione. Le somiglianze strutturali tra operation CargoTalon e le campagne attribuite a Hive0156, un altro gruppo noto per colpire il settore militare, rafforzano l’ipotesi di una rete coordinata di threat actors con obiettivi convergenti. Gli analisti osservano che le nuove varianti dell’impianto Eaglet sono già state rilevate in campagne parallele, non più rivolte solo ad aziende manifatturiere, ma anche a centri di reclutamento e fornitori di componentistica elettronica militare. La tematizzazione dei decoy si adatta al target, passando da documenti logistici a report su manutenzione, qualità e audit. Questi elementi confermano una flessibilità operativa che eleva il livello di minaccia e complica le attività di rilevamento preventivo. Il quadro delineato da Seqrite Labs suggerisce una convergenza strategica tra più gruppi, uniti da finalità comuni e da un impianto tecnico mutuato su base modulare.

Indicatori di compromissione e detection

Nel tentativo di supportare la community di sicurezza e mitigare l’efficacia della campagna, Seqrite Labs ha pubblicato una serie dettagliata di indicatori di compromissione (IoC) associati all’operation CargoTalon. Tra gli elementi più rilevanti spicca il file Eml iniziale, contrassegnato dal nome backup-message-10.2.2.20_9045-800282.eml, che simula una comunicazione logistica da parte di un centro trasporti russo. Gli allegati principali, cioè il file Lnk e la Dll mascherata, condividono la denominazione Транспортная_накладная_ТТН_№391-44_от_26.06.2025, e costituiscono il cuore della catena di infezione. L’indirizzo IP 185.225.17.104, utilizzato come nodo C2, rappresenta un marcatore cruciale, così come il percorso locale C:\Programdata\Microsoftappstore, impiegato per l’installazione e l’esecuzione dei file maliziosi. L’uso di uno user-agent anomalo, Microsoftappstore/2001.0, consente di identificare il traffico anomalo nei log di rete e nei sistemi SIEM aziendali. Le signature hash Md5, Sha1 e Sha256 della Dll sono stati pubblicati nei rapporti tecnici per facilitarne il riconoscimento automatico da parte degli strumenti EDR. L’interazione dell’impianto con processi nativi come Powershell e Rundll32.exe risulta particolarmente utile per la detection, soprattutto se si monitora il comportamento di questi binari quando invocano parametri sospetti o accedono a directory non convenzionali. Seqrite Labs raccomanda l’analisi comportamentale della generazione di Guid, del polling al percorso /poll e della presenza di dati codificati in base64 inviati verso host non autorizzati. L’impianto è già classificato come trojan.49644.Sl all’interno di diversi motori antivirus e framework di detection comportamentale.

Raccomandazioni per la difesa cibernetica

Alla luce della complessità dell’attacco e della sua capacità di aggirare i meccanismi di difesa tradizionali, Seqrite Labs suggerisce alle organizzazioni di adottare un approccio multilivello per contrastare operation CargoTalon. In primo luogo, è essenziale rafforzare le competenze del personale attraverso formazione continua, con particolare attenzione alla riconoscibilità dei messaggi di spear-phishing. Gli attacchi osservati sfruttano la familiarità del personale con documentazione reale e questo rende inefficaci i semplici filtri automatici. L’implementazione di soluzioni EDR avanzate consente di identificare l’esecuzione anomala di file come Lnk e Dll, soprattutto se accompagnata da esecuzioni Powershell. La segmentazione della rete aziendale costituisce un ulteriore baluardo contro i movimenti laterali dell’attaccante, mentre il monitoraggio proattivo dei log di rete può rivelare pattern anomali compatibili con il traffico C2 dell’impianto. Le aziende attive nel settore logistico, aerospaziale e difensivo, in particolare quelle operanti sul territorio russo, sono invitate a rafforzare i controlli sulle note di trasporto digitali (Ttn) e a sottoporre ogni allegato ricevuto a scansione su Virustotal, incrociando i risultati con i report pubblici. Un’efficace strategia di backup e disaster recovery, combinata a policy di accesso restrittive, mitiga le conseguenze in caso di compromissione. In presenza di anomalie coerenti con la campagna, si consiglia il coinvolgimento di specialisti in threat intelligence per valutare la presenza di movimenti persistenti non autorizzati.

Il cuore operativo dell’operation CargoTalon si fonda su un impianto Dll dinamico, attivato tramite Rundll32.exe, che richiama funzioni esportate dal codice malevolo. Ogni fase dell’attività è orchestrata tramite thread indipendenti, ciascuno dei quali gestisce operazioni distinte come enumerazione del sistema, invio di richieste periodiche e comunicazione criptata in base64. Le chiamate a Winhttpopen e Winhttpconnect simulano aggiornamenti software legittimi, mentre le risposte del server vengono analizzate con funzioni di string matching per identificare comandi come cmd, che attivano la shell remota tramite Createprocess. L’output dei comandi viene incapsulato con pipe anonimi e caricato nel canale C2. I file trasferiti vengono letti tramite Readfile, scritti localmente con Writefile, e infine trasmessi codificati per evitare ispezioni superficiali. Nel suo insieme, l’impianto Eaglet rappresenta un esempio sofisticato di minaccia persistente avanzata, costruita per aggirare le difese tradizionali e raccogliere dati sensibili con un basso profilo operativo. La profonda conoscenza del contesto russo, la capacità di mimetizzazione e la persistenza indicano una fase evolutiva della guerra cibernetica, dove ogni allegato può essere un vettore e ogni file un’arma invisibile.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.