L’estate 2025 si distingue per due eventi distinti ma emblematici della fragilità dell’ecosistema digitale globale: il data breach di Allianz Life, che coinvolge 1,4 milioni di clienti, e la scoperta di una vulnerabilità critica nel plugin Post SMTP per WordPress, che minaccia oltre 200.000 siti attivi. Da un lato, una sofisticata campagna di social engineering riesce a violare un sistema CRM cloud-based collegato alla compagnia assicurativa. Dall’altro, un broken access control in un plugin molto diffuso apre la porta a hijacking di account admin tramite log email intercettati. Questi episodi dimostrano come minacce persistenti e opportunistiche possano convergere su obiettivi diversi ma con impatti convergenti: furto d’identità, estorsione e perdita di fiducia sistemica. Nel caso di Allianz Life, la compromissione ha origine da un fornitore esterno non identificato, attraverso il quale gli aggressori — verosimilmente legati al gruppo ShinyHunters — ottengono accesso a dati personali sensibili della quasi totalità della clientela. Parallelamente, la falla CVE-2025-24000 nel plugin Post SMTP permette a utenti con privilegi minimi di intercettare token di reset e assumere il controllo di siti WordPress, facilitando manomissioni, iniezioni di malware e dirottamenti verso contenuti fraudolenti.

Allianz Life: breach su 1,4 milioni di clienti e crisi reputazionale

Il 16 luglio 2025, Allianz Life rileva un accesso non autorizzato a un CRM cloud-based third-party, impiegato per la gestione dei dati clienti. L’attacco, condotto tramite tecniche avanzate di impersonificazione del personale IT, consente agli hacker di esfiltrare informazioni personali altamente sensibili, inclusi dati finanziari e anagrafici. Secondo quanto riportato dalla compagnia, la maggioranza degli oltre 1,4 milioni di clienti è stata coinvolta, insieme ad alcuni dipendenti e professionisti del settore finanziario affiliati. La compagnia, che fa parte del gruppo Allianz SE, dichiara di aver immediatamente notificato l’FBI e avviato misure di contenimento, escludendo impatti sui sistemi core di amministrazione policy. Tuttavia, la comunicazione ufficiale presentata all’Attorney General del Maine, come richiesto dalle normative statunitensi, ha reso pubblico il breach, inserendolo tra i più gravi dell’anno per volume e natura dei dati coinvolti. Emergono indizi concreti che collegano l’incidente al gruppo ShinyHunters, già protagonista di intrusioni ad alto impatto contro realtà come Snowflake, Ticketmaster e Santander. Il gruppo è noto per la sua capacità di sfruttare tool CRM cloud come Salesforce Data Loader, manipolando le autorizzazioni per ottenere dati in blocco senza dover compromettere l’intera rete aziendale. La somiglianza con precedenti incidenti suggerisce una ripetizione mirata di tecniche già collaudate, nonostante gli arresti parziali in Francia di alcuni presunti membri non abbiano rallentato l’operatività del collettivo.

Conseguenze, investigazioni e risposta aziendale

Allianz Life, pur mantenendo riservatezza su quali dati siano stati esattamente esfiltrati, conferma che le informazioni identificabili personalmente (PII) dei clienti potrebbero essere state esposte, creando rischi concreti di furto d’identità, frodi finanziarie e abusi documentali. In risposta, l’azienda ha attivato un programma di notifica e assistenza, fornendo servizi di supporto e monitoraggio account ai soggetti coinvolti. Dal punto di vista normativo, l’incidente ha implicazioni rilevanti: negli Stati Uniti, il filing obbligatorio in Maine soddisfa i criteri di notifica per i data breach, ma la possibile estensione agli utenti europei pone Allianz Life di fronte anche ai vincoli del Regolamento generale sulla protezione dei dati (GDPR). La compagnia madre Allianz SE, che gestisce oltre 128 milioni di clienti a livello globale, si trova ora a gestire un evento con ricadute reputazionali potenzialmente globali. Gli esperti di sicurezza sottolineano che il punto d’ingresso sfruttato non è di natura tecnica, ma umana: l’attaccante ha impersonato membri del supporto IT, convincendo operatori a concedere accessi ad ambienti cloud privati, aggirando controlli formali. Questa modalità conferma l’efficacia crescente del social engineering, che riesce ad aggirare perfino le infrastrutture con policy mature.

Plugin Post SMTP: un bug da 8.8 che espone WordPress al hijacking

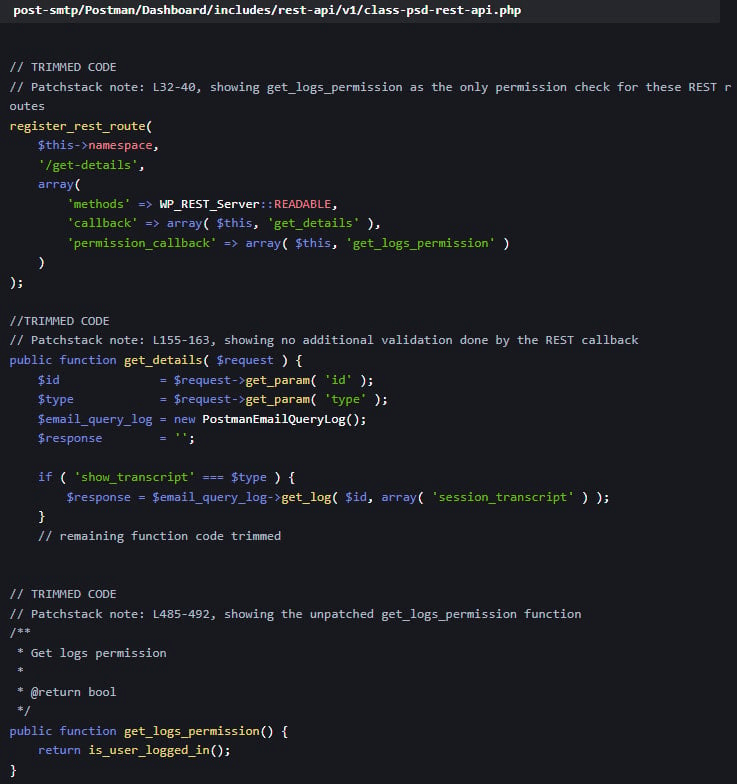

Contemporaneamente al caso Allianz, il 23 maggio 2025 viene identificata una vulnerabilità critica nel plugin Post SMTP, uno dei componenti più utilizzati nella gestione della posta elettronica in ambiente WordPress. La falla, identificata da PatchStack e catalogata come CVE-2025-24000, consente a utenti con ruolo di subscriber di accedere a log email riservati, inclusi link di reset password per gli account admin.

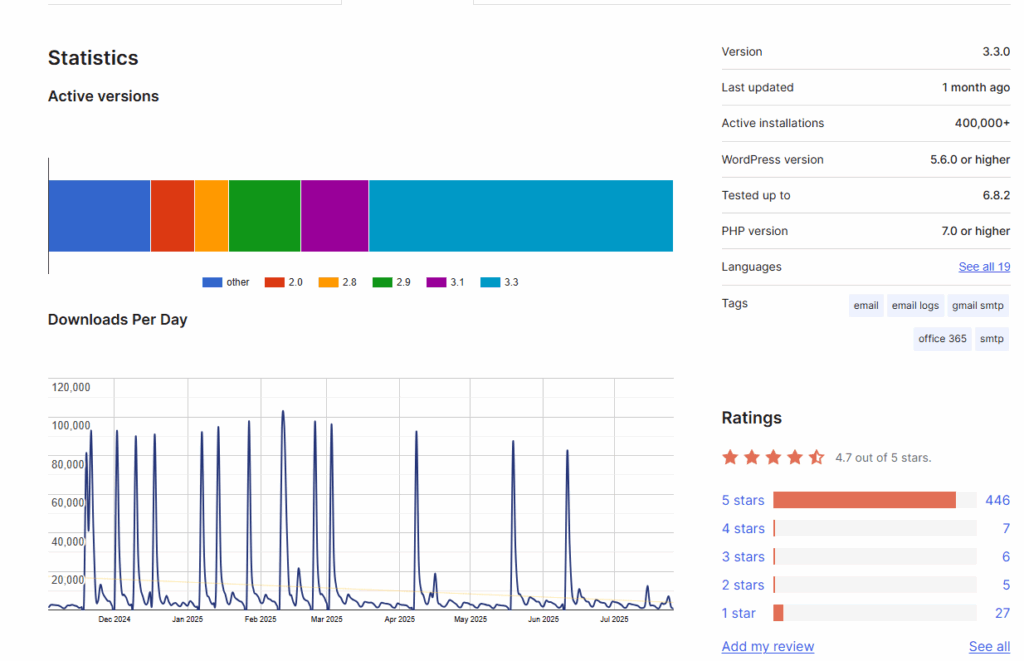

La causa risiede in un broken access control nella REST API del plugin, che si limita a verificare la presenza di un utente loggato senza validarne i privilegi di accesso effettivi. In questo modo, un attaccante autenticato come semplice utente può inviare richieste GET al percorso /wp-json/post-smtp/v1/logs e ricevere in risposta contenuti completi delle email transitate sul sistema, inclusi token critici. Secondo i dati forniti, oltre 200.000 siti attivi risultano ancora esposti, in quanto non aggiornati alla versione 3.2.1, rilasciata dal developer per correggere il bug. Una porzione significativa degli utenti — circa il 24% — rimane su branch obsoleti 2.x, che presentano ulteriori vulnerabilità già documentate. Il rischio è duplice: escalation dei privilegi da utente a amministratore e dirottamento dei contenuti del sito verso link malevoli o campagne malware.

Exploitation e impatti sull’ecosistema WordPress

L’exploit opera in modo silenzioso ma devastante: una volta ottenuto accesso al log contenente il link di reset, l’attaccante completa il processo, cambia la password dell’account amministratore e prende controllo del sito. Da quel momento è in grado di modificare contenuti, caricare backdoor, iniettare redirect verso siti malevoli o sottrarre dati utente. Le campagne di hijacking legate a questa vulnerabilità sono già in corso, secondo quanto riportato da Wordfence e Sucuri, con infezioni riconducibili a varianti del malware Balada Injector. Gli esperti raccomandano aggiornamenti immediati, audit delle installazioni attive, e disabilitazione temporanea del plugin in caso di dubbi su versioni e attività recenti. Il developer, da parte sua, ha rilasciato un advisory ufficiale con linee guida precise per la mitigazione, incluse patch virtuali fornite da PatchStack per ambienti non aggiornabili.

La vulnerabilità mostra chiaramente come plugin apparentemente innocui, se mal gestiti, possano diventare il vettore per compromissioni di scala. Post SMTP è stato scelto proprio per la sua capacità di sostituire la funzione wp_mail() con un sistema più affidabile — paradossalmente, la sua popolarità ne ha amplificato l’impatto negativo.

Trend 2025: intersezione tra social engineering e flaw software

Questi due eventi non vanno letti isolatamente: rappresentano un pattern comune che attraversa il 2025. L’incremento degli attacchi contro fornitori cloud, come nel caso di Snowflake, la reiterazione di tecniche di impersonificazione, e le vulnerabilità in plugin WordPress evidenziano un ecosistema digitale fortemente interconnesso e vulnerabile. I gruppi come ShinyHunters operano con tattiche composite: attaccano CRM, sfruttano credenziali cloud, monetizzano i dati tramite estorsione. In parallelo, i criminali digitali meno strutturati approfittano di bug software per ottenere rapidamente accesso privilegiato a milioni di utenti WordPress. L’unione di questi vettori — umano e tecnico — crea un ambiente dove la difesa perimetrale classica non è più sufficiente. Le aziende, in risposta, rafforzano modelli zero-trust, audit continui, MFA obbligatoria anche per utenti low-privileged e collaborazioni con Managed Security Services Provider (MSSP). Tuttavia, il 2025 segna anche l’aumento delle implicazioni legali e regolatorie: class action, enforcement del GDPR, pressione da parte di enti come FTC o Data Protection Authorities stanno spingendo verso una maggiore accountability aziendale. Nel dettaglio, la falla CVE-2025-24000 nel plugin Post SMTP si manifesta in un endpoint REST API che valida solo la presenza dell’utente loggato, ignorando completamente la verifica dei privilegi specifici. Un attaccante registrato come semplice subscriber può quindi inviare una richiesta GET all’endpoint e ottenere la lista completa dei log email, contenente anche link di reset password. Il takeover dell’account admin avviene senza exploit complessi, ma sfruttando una logica errata nei controlli di accesso. Questa semplicità ne ha favorito la diffusione, con migliaia di siti già colpiti e altri a rischio imminente.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.