Nel luglio 2025, il panorama delle minacce informatiche si intensifica con una serie di vulnerabilità critiche che coinvolgono componenti ampiamente utilizzati come temi WordPress, malware crypto in Node.js, firmware UEFI Lenovo, backdoor su server Linux e la storica falla SNMP nei sistemi Cisco IOS e XE. La combinazione di exploit zero-day, payload sofisticati e tecniche di evasione avanzate impone un aggiornamento immediato delle difese a livello globale.

Exploit attivo nel tema Alone WordPress

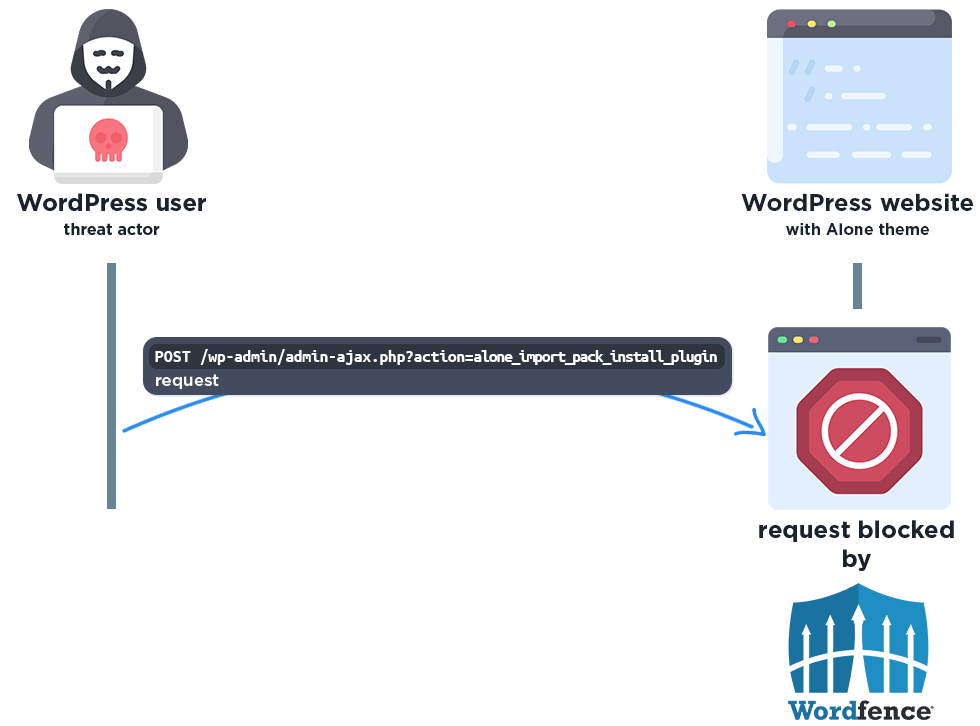

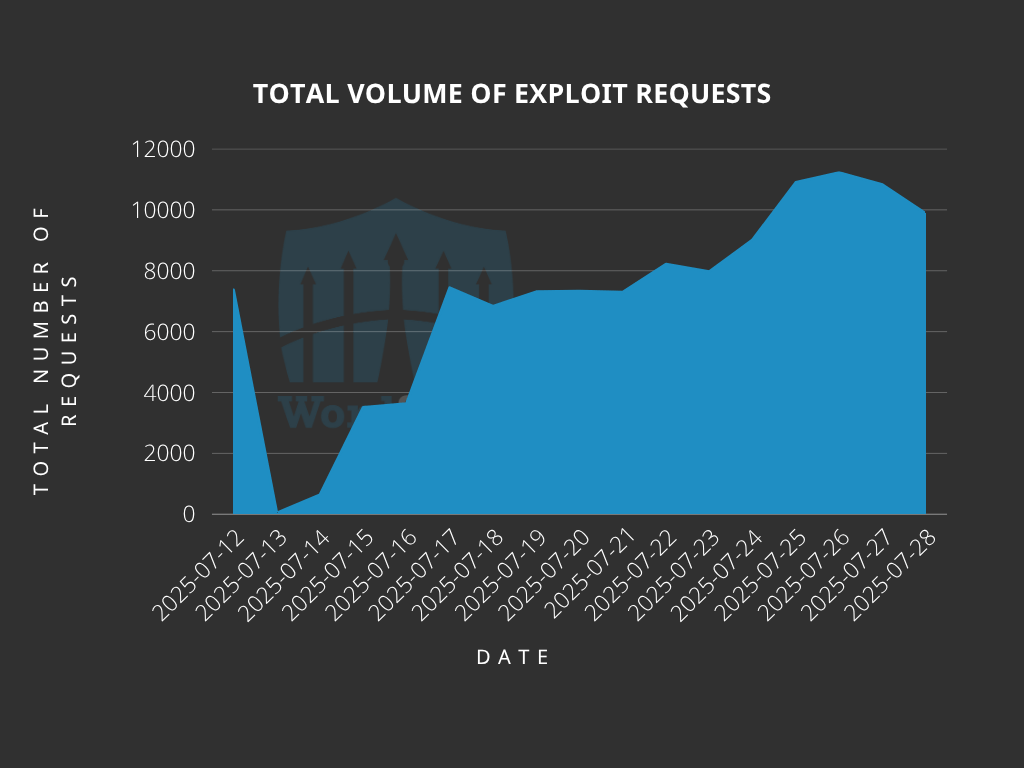

Il tema Alone, ampiamente utilizzato nei siti WordPress, è oggetto di attacchi mirati attraverso la vulnerabilità CVE-2025-10317, che consente l’esecuzione di codice remoto senza necessità di autenticazione. Wordfence ha rilevato gli attacchi già dal luglio 2025, con compromissioni in cui gli attaccanti iniettano payload malevoli che alterano le funzioni del sito, sottraggono dati sensibili e installano backdoor persistenti.

La versione vulnerabile si ferma alla 1.5.3, mentre gli sviluppatori hanno rilasciato una patch correttiva con la versione 1.5.4. L’incidente conferma come i temi gratuiti e popolari rappresentino una superficie di attacco spesso sottovalutata, con impatti potenzialmente devastanti.

La diffusione dell’exploit ha indotto la community a pubblicare IOC aggiornati, mentre provider e hosting hanno rafforzato i sistemi di monitoraggio e bloccato gli IP associati alla campagna.

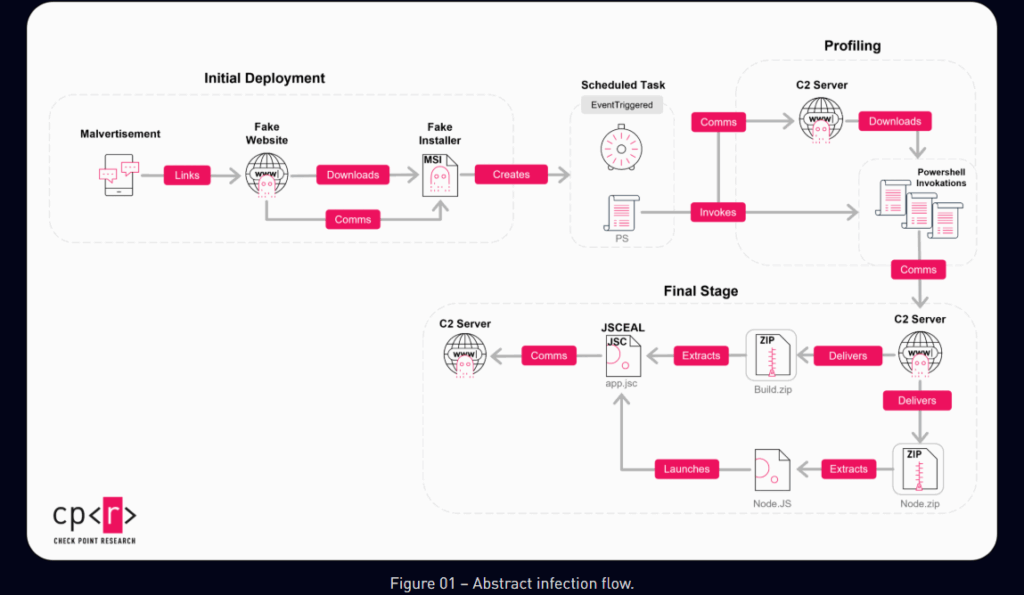

JSCEAL segnala app crypto con Node.js

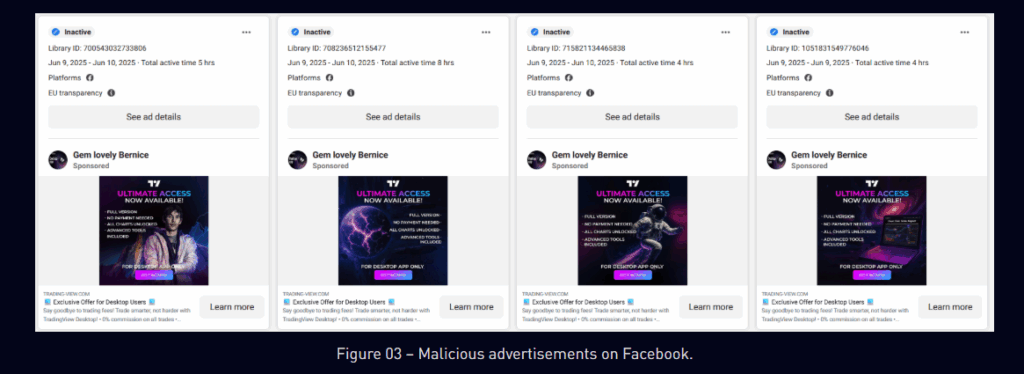

Una nuova campagna malware identificata da Checkpoint con il nome JSCEAL sfrutta JavaScript compilato in formato .jsc per evadere analisi statiche e rubare dati crypto da utenti Windows. Le applicazioni false, distribuite come pacchetti MSI camuffati da strumenti legittimi per il trading su piattaforme come Binance e OKX, sono promosse tramite pubblicità social mirate. Una volta installato, il malware esegue script PowerShell per profilare il sistema, attiva un Remote Access Trojan, cattura keylog e screenshot, e manipola le estensioni browser per effettuare attacchi Man-in-the-Browser. Il traffico verso il server C2 avviene tramite DNS over HTTPS usando Cloudflare, con persistenza ottenuta attraverso task schedulati.

La campagna ha raggiunto una copertura stimata di oltre 10 milioni di visualizzazioni a livello globale. Gli esperti raccomandano il blocco di esecuzioni Node.js non autorizzate, la verifica delle fonti di download e l’uso di wallet hardware per ridurre l’esposizione a questo tipo di minaccia. JSCEAL rappresenta una tappa evolutiva nel malware basato su framework legittimi, segnando un’evoluzione pericolosa nel panorama delle crypto-threats.

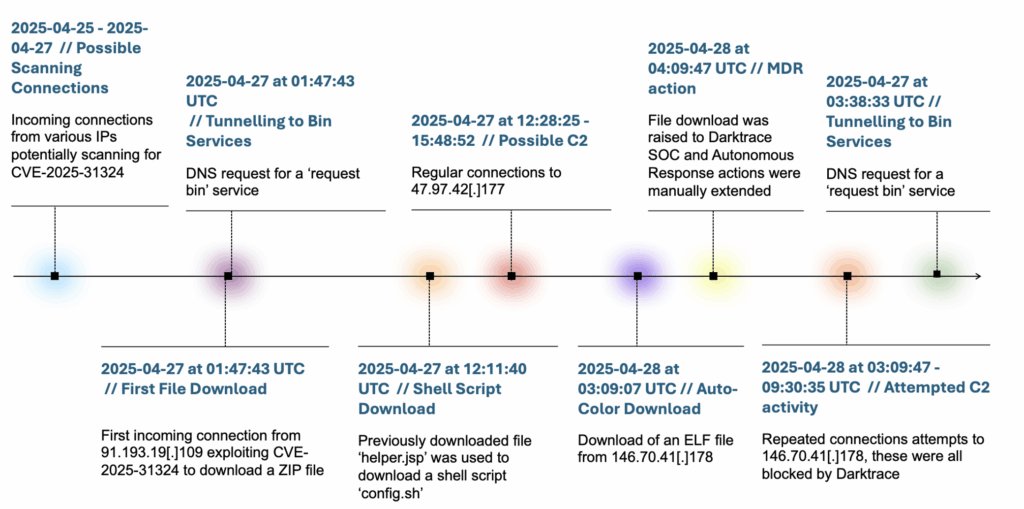

Backdoor Auto-Color su Linux via CVE-2025-31324

Darktrace ha rilevato una campagna sofisticata in cui una backdoor nota come Auto-Color infetta server Linux sfruttando la vulnerabilità CVE-2025-31324 nel componente SAP NetWeaver. L’attacco, rilevato inizialmente su un’azienda chimica statunitense, inizia con uno scan URI che porta al download di un archivio ZIP contenente uno script di configurazione eseguito tramite una pagina JSP malevola. Viene installata una libreria ELF camuffata come file di sistema, inserita in ld.so.preload, che garantisce persistenza root e riesce a mimetizzarsi nel sistema. Il canale di comando e controllo utilizza Ngrok e Teleport, con movimenti laterali tra macchine virtuali cloud e pattern di DNS tunneling osservati su porta 443. Le anomalie sono state correlate automaticamente dal modulo Cyber AI Analyst, che ha identificato la correlazione tra download interni e upload esterni sospetti. Auto-Color rappresenta un esempio di backdoor ibrida che combina l’uso di tool legittimi con tecniche stealth, imponendo l’adozione di patch tempestive, isolamento dei sistemi SAP esposti e una configurazione rigorosa di EDR su ambienti Linux.

Fix UEFI Lenovo per bypass Secure Boot

Lenovo ha rilasciato aggiornamenti critici per firmware UEFI che colpiscono diversi modelli IdeaCentre e Yoga AIO, in risposta alla scoperta da parte di Binarly di CVE multiple nel codice SMM del firmware Insyde H2O. Le vulnerabilità identificate includono scrittura arbitraria nello SMRAM, overflow dello stack, manipolazione dei parametri di Secure Boot e leakage di contenuti di memoria, con CVSS fino a 8.2. I bug consentono l’esecuzione di codice in contesto SMM, aggirando le protezioni del sistema operativo e installando malware invisibili. Non tutte le versioni di Insyde H2O sono interessate, ma l’impatto è elevato sui modelli confermati. Gli aggiornamenti BIOS, pubblicati a partire da giugno 2025 per i dispositivi IdeaCentre, saranno estesi ai modelli Yoga tra settembre e novembre. Gli utenti sono invitati ad aggiornare il firmware, verificare l’integrità del BIOS e abilitare funzioni di sicurezza come TPM e Secure Boot. Le vulnerabilità UEFI, per la loro natura profonda e difficilmente rilevabile, rappresentano una minaccia particolarmente insidiosa nelle infrastrutture aziendali. Il caso Lenovo conferma la necessità di una validazione rigorosa del codice firmware, con un ciclo di patching coordinato e tempestivo.

SNMP RCE in Cisco IOS e XE

Le vulnerabilità SNMP già documentate con le CVE 2017-6736, 6737, 6738 continuano a essere sfruttate, nonostante la disponibilità di patch da anni. Il bug consente esecuzione di codice da remoto tramite pacchetti SNMP appositamente costruiti, con buffer overflow legati a una gestione inadeguata dell’input. La presenza di versioni vulnerabili del sistema operativo Cisco IOS e XE, abbinate a configurazioni errate che espongono il servizio SNMP, amplia il rischio in modo significativo. Cisco ha rilasciato update, mitigazioni e documentazione dettagliata, ma molti dispositivi legacy continuano a essere esposti. L’adozione di SNMPv3 con cifratura, la segmentazione della rete, e la limitazione dell’accesso ai dispositivi tramite ACL restano misure fondamentali per ridurre l’esposizione. L’incidente mette in luce la necessità di una validazione continua degli input SNMP da parte dei produttori e l’integrazione di strumenti di rilevamento avanzato nei flussi di monitoring. La persistenza dell’exploit a distanza di anni testimonia l’elevato livello di rischio e sottolinea quanto il fattore umano nella manutenzione della rete sia spesso l’anello debole della sicurezza.

La congiunzione di vulnerabilità software, malware sofisticati e bug firmware a basso livello disegna un panorama di minacce in rapida evoluzione, in cui gli attori malevoli dimostrano un’abilità crescente nell’integrare strumenti legittimi con payload dannosi. Dal tema WordPress compromesso alla backdoor Linux mascherata, passando per la manipolazione dei firmware UEFI e i malware JS che sfruttano i meccanismi di Node.js, ogni minaccia richiede una risposta tecnica che va oltre la semplice applicazione della patch. L’analisi comportamentale, l’adozione di protocolli EDR avanzati, l’impiego di strumenti SIEM integrati con intelligenza artificiale e l’audit continuo degli asset digitali rappresentano oggi le contromisure più efficaci per contenere l’impatto e anticipare le prossime ondate di exploit. La gestione proattiva e sistemica delle vulnerabilità, unita a una cultura della sicurezza condivisa e operativa, resta il vero discrimine tra resilienza e compromissione.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.