Snake malware rappresenta uno degli strumenti di cyber spionaggio più sofisticati mai attribuiti al FSB russo, con una storia operativa che parte dal 2003 e che continua ancora oggi con adattamenti mirati, operazioni persistenti e una struttura tecnica estremamente modulare e resiliente. La sua diffusione globale e la capacità di infiltrare reti critiche, giornalisti, istituzioni NATO e imprese infrastrutturali statunitensi, lo rendono un caso di studio fondamentale per la sicurezza nazionale e la difesa cibernetica. Secondo l’advisory congiunto pubblicato da CISA, in collaborazione con partner internazionali come NSA, FBI, UK NCSC, Australia e Canada, Snake opera come una rete peer-to-peer occulta, in cui i nodi infetti fungono da relay per traffico criptato e frazionato. Questo design impedisce la facile individuazione dell’origine delle comunicazioni e rende il malware altamente persistente e difficile da eliminare.

Origini e attribuzione al Center 16 del FSB

La genesi di Snake malware, noto inizialmente come Uroburos, risale al 2003. Le prime versioni, completate nel 2004, sono state sviluppate da operatori del Center 16 del FSB a Ryazan e Mosca, struttura già nota per la gestione di strumenti avanzati come quelli del gruppo Turla. Il codice sorgente evidenzia riferimenti diretti a simbologie classiche del cyberspionaggio, come la stringa “Ur0bUr()sGoTyOu#”, e la presenza di commenti sarcastici o provocatori da parte degli sviluppatori, come “gLASs D1cK”, suggerendo una firma umana e personale nell’ingegneria del codice. L’attribuzione al FSB è supportata dalla coincidenza degli orari operativi con il fuso orario di Mosca, dalla sovrapposizione tattica con strumenti come VENOMOUS BEAR e Turla, e dall’uso di infrastrutture tipicamente impiegate da attori statali. L’analisi dei TTP (Tactics, Techniques and Procedures) di Snake ha permesso di identificarne i tratti distintivi e di consolidare il legame con la tradizione russa di intelligence sulle comunicazioni.

Diffusione e vittimizzazione globale

Snake malware ha infettato reti in oltre 50 paesi, con target che spaziano da ministeri degli esteri, giornalisti e istituti di ricerca fino a imprese manifatturiere e di telecomunicazioni critiche. Negli Stati Uniti, le infezioni hanno riguardato settori come l’istruzione, le piccole imprese e infrastrutture sensibili. In Europa, l’obiettivo principale è la collezione di comunicazioni diplomatiche e dati strategici, spesso tramite la compromissione di nodi che agiscono da proxy relay nella rete P2P del malware.

Il malware è costruito per operazioni a lungo termine, con raccolta graduale di informazioni e aggiornamenti silenziosi, rendendo difficile l’attribuzione immediata. Anche sistemi apparentemente marginali, come workstation accademiche o endpoint giornalistici, vengono utilizzati come punti di accesso per la raccolta di intelligence e l’espansione laterale.

Architettura modulare e resilienza cross-platform

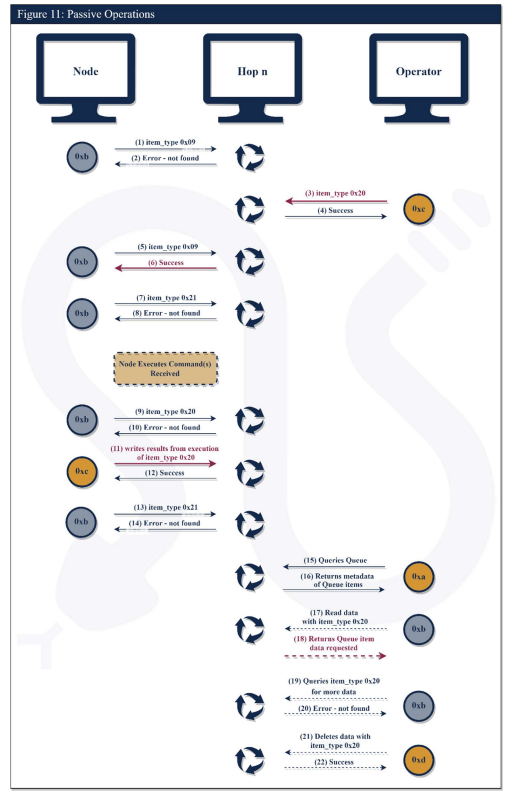

Dal punto di vista tecnico, Snake malware è scritto in linguaggio C e presenta un’architettura a componenti debolmente accoppiati, che consente l’aggiunta o la rimozione dinamica di moduli senza alterare la funzionalità complessiva. Il malware supporta sistemi Windows, macOS e Linux, ma l’advisory CISA si concentra sulle implementazioni Windows.

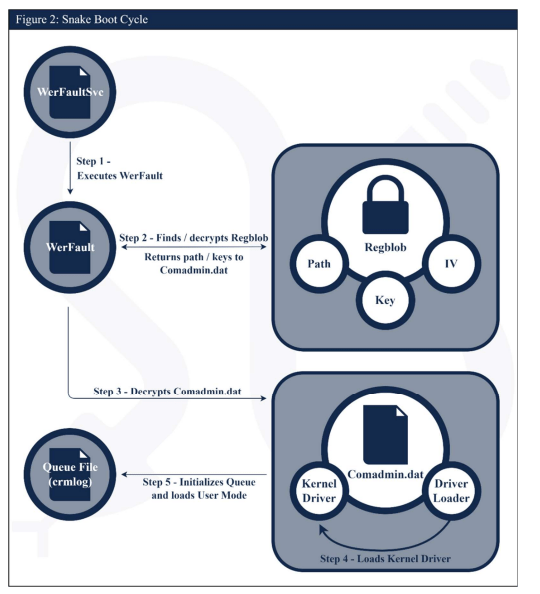

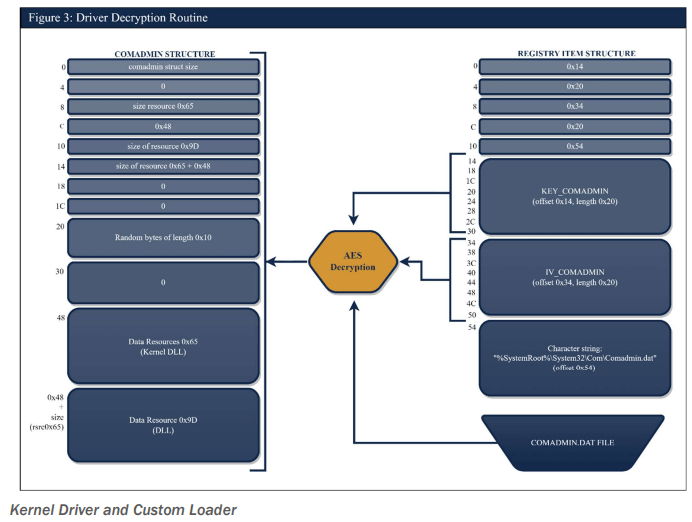

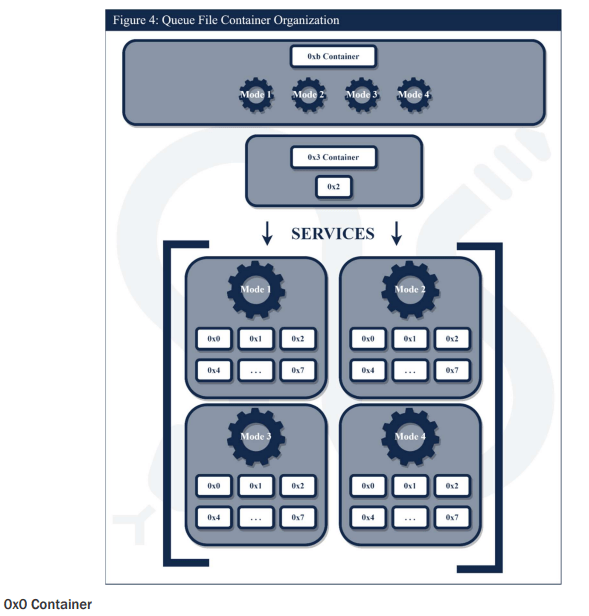

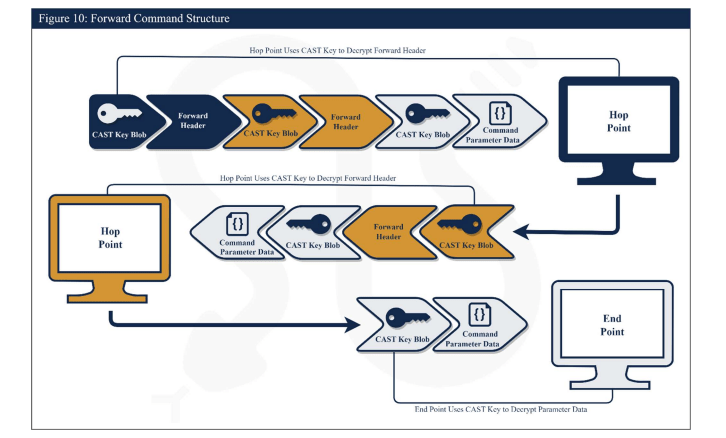

Le comunicazioni C2 avvengono tramite protocolli custom criptati, con trasporti TCP o HTTP separati logicamente dal layer di cifratura. Il traffico viene frammentato e relayato attraverso la rete P2P, rendendo invisibile l’origine e consentendo alla rete di autoripararsi in caso di down di un nodo. Le funzioni di persistence vengono mantenute mediante servizi falsi, come WerFaultSvc, che lancia processi come WerFault.exe da cartelle del tipo WinSxS, decrittando i blob AES conservati nel registry. Il malware utilizza anche driver kernel custom, come comadmin.dat, per nascondere le queue di task crittografati nei file .crmlog sotto chiavi GUID casuali nel percorso %windows%\Registration.

Errori umani e vulnerabilità strutturali

Nonostante l’elevata sofisticazione, il malware presenta errori di implementazione che ne hanno facilitato l’analisi e la detection. Tra i più rilevanti, l’uso di un prime a 128 bit nel protocollo Diffie-Hellman, considerato insicuro secondo gli standard attuali. Questo difetto consente potenzialmente di decifrare le sessioni, se abbinato ad altre condizioni favorevoli. Inoltre, alcuni binary lasciati unstripped in fasi di sviluppo hanno rivelato nomi di funzioni, stringhe di debug e commenti compromettenti.

Questi elementi hanno consentito ai ricercatori di sviluppare plugin per Volatility, uno strumento di memory forensics, che permette l’identificazione dei componenti user mode iniettati nei processi di sistema. Il plugin cerca firme come i byte iniziali \x4d\x5a e memorie con tag VadS marcate come PAGE_EXECUTE_READWRITE, tipiche delle regioni utilizzate da Snake.

Tool associati e catena di attacco TTPs

Il malware viene spesso accompagnato da keylogger, sniffers e shell di accesso remoto. Le campagne analizzate mostrano pattern mappabili su MITRE ATT&CK, con tecniche che vanno da T1190 (accesso iniziale tramite vulnerabilità host), T1546.016 (persistence tramite installer), T1573 (canali criptati per C2), fino a T1570 (movimento laterale tramite tool trasferiti).

L’integrazione con altri strumenti Turla, e l’uso di metodi di DLL side-loading e manipolazione del linker dinamico, completa una catena di attacco che punta a un’infiltrazione silenziosa e persistente. Il reverse shell è attivabile a comando, assicurando al FSB un accesso di backup, nel caso in cui le altre componenti vengano rilevate o disattivate.

Mitigazioni consigliate e strategie difensive

CISA raccomanda un’azione multilivello per affrontare Snake malware, a partire da audit regolari delle reti, con attenzione specifica ai pattern di traffico P2P, all’uso anomalo di servizi come WerFaultSvc, e alla presenza di queue .crmlog nei registry. Le organizzazioni devono implementare EDR avanzati, isolare sistemi critici, usare autenticazione multifattoriale, e monitorare continuamente processi con permessi elevati.

L’uso del plugin Volatility diventa cruciale per le indagini forensi. Le IOC fornite da CISA, tra cui nomi file, hash, domini sospetti e sequenze di bytes, sono fondamentali per il threat hunting. L’advisory, classificato TLP:CLEAR, invita alla collaborazione internazionale e alla condivisione di intelligence per mitigare le operazioni del Center 16 del FSB. L’architettura di Snake malware si distingue per stealth, modularità e flessibilità adattiva. L’uso di componenti kernel, unito a queue crittografate decentralizzate e a un’infrastruttura P2P, rende il malware estremamente resistente all’analisi e alla rimozione. Tuttavia, errori nel codice, scelte crittografiche deboli e tracce nel registry hanno permesso ai ricercatori di costruire un set efficace di strumenti di rilevazione. CISA fornisce una roadmap tecnica chiara per la mitigazione e la rimozione, ma la natura persistente e statale di Snake implica che la minaccia non può essere eliminata con un’azione isolata. Richiede una strategia coordinata, multilivello e aggiornata costantemente per affrontare le evoluzioni future.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.