La sicurezza tech registra progressi significativi con nuove funzionalità anti-truffa in WhatsApp, zero-day attivamente sfruttati in Trend Micro Apex One, e un record di bug bounty da parte di Microsoft, che nel solo ultimo anno ha erogato oltre 15,59 milioni di euro a ricercatori di sicurezza. Queste evoluzioni rispondono all’escalation globale delle minacce digitali, che combinano ingegneria sociale e exploit tecnici per colpire individui e imprese. Da un lato, WhatsApp rafforza la protezione degli utenti con overview di sicurezza nei gruppi e strumenti contro i messaggi sospetti da sconosciuti. Dall’altro, Trend Micro conferma due vulnerabilità critiche in exploit attivo sulla console di gestione Apex One, mentre Microsoft premia con somme record i ricercatori che scoprono falle nei suoi ecosistemi cloud e AI. Intanto, oltre 6,8 milioni di account fraudolenti vengono disattivati da Meta con il supporto di OpenAI, a conferma della portata delle operazioni scam attuali.

Feature anti-scam in WhatsApp

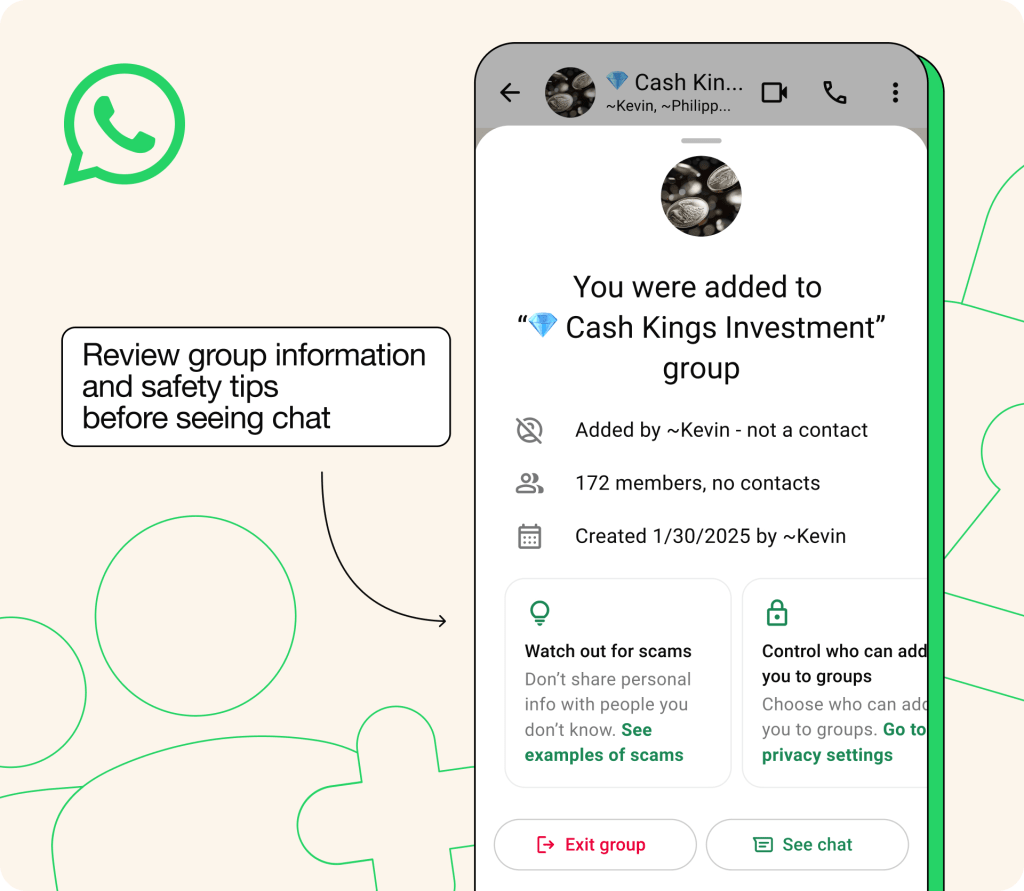

WhatsApp introduce una safety overview pensata per contrastare le frodi legate all’aggiunta automatica in gruppi da parte di non contatti. La nuova interfaccia fornisce informazioni contestuali come la data di creazione del gruppo, il numero di membri e avvisi specifici su potenziali frodi. Gli utenti possono così uscire immediatamente senza aprire la chat, evitando di esporre la propria presenza o curiosità ai truffatori. Il meccanismo viene affiancato da alert per messaggi da numeri non salvati, utile contro truffe che iniziano su app dating e migrano su piattaforme private.

Meta ha già disattivato oltre 6,8 milioni di account fraudolenti nel primo semestre 2025, molti dei quali legati a centri scam in Cambogia. In collaborazione con OpenAI, la società ha identificato schemi come fake likes, affitti fraudolenti di scooter e messaggi ingannevoli connessi a richieste finanziarie. WhatsApp consiglia di prendersi una pausa prima di rispondere a messaggi urgenti e di verificare le identità tramite chiamate dirette.

In parallelo, WhatsApp continua a testare le ads nei tab Status e Channels, assicurando che non vengano utilizzati dati privati per il targeting. L’encryption end-to-end resta garantita su tutte le conversazioni, e gli utenti possono bloccare inserzionisti o accedere a un Activity Report che elenca gli annunci visualizzati. Questo approccio bilancia monetizzazione e tutela della privacy, mantenendo la fiducia dell’utenza.

Zero-day sfruttati in Trend Micro Apex One

Trend Micro conferma lo sfruttamento attivo di due zero-day critici, CVE-2025-54948 e CVE-2025-54987, che interessano la Management Console on-premise del prodotto Apex One. Le vulnerabilità, con punteggio CVSS di 9.4, consentono command injection remota non autenticata. Gli attaccanti possono inviare payload HTTP appositamente realizzati verso istanze della console esposte su Internet, ottenendo così esecuzione di codice con privilegi elevati. La società ha rilevato tentativi di exploitation in the wild, spingendo il rilascio di un tool di mitigazione che disabilita il Remote Install Agent, bloccando il deployment automatico degli agenti endpoint. Le patch ufficiali sono previste per metà agosto 2025. Nel frattempo, il Japanese CERT ha emesso un alert urgente e Trend Micro raccomanda di limitare l’accesso alla console tramite restrizioni IP. La compromissione colpisce direttamente le architetture endpoint, aumentando il rischio di data breach e perdita di controllo. Le organizzazioni vulnerabili devono verificare la configurazione della console, disattivare funzionalità legacy e applicare i tool suggeriti in ambienti staging. Il team di Incident Response di Trend Micro sta collaborando con i ricercatori e le autorità per tracciare gli attori coinvolti.

Command injection in Trend Micro Apex One

La vulnerabilità CVE-2025-54948 in Trend Micro Apex One consente una classica command injection remota, sfruttabile tramite parametri HTTP malformati inviati alla console di gestione. L’exploit si basa sull’assenza di sanitizzazione dell’input, permettendo a un attaccante non autenticato di eseguire comandi di shell arbitrari sul sistema. Nel dettaglio, il payload viene iniettato in un campo web accessibile via POST o GET, sfruttando privilegi elevati associati al processo. La vulnerabilità CVE-2025-54987, collegata, impatta invece l’esecuzione su architetture CPU alternative, ampliando la superficie d’attacco. La mitigazione immediata consiste nella disattivazione del Remote Install Agent, ma la patch ufficiale attesa ad agosto introdurrà una rifattorizzazione del codice con escapement dei parametri input e miglioramento della validation layer. Le organizzazioni dovrebbero nel frattempo monitorare i log HTTP per pattern anomali e ridurre i privilegi delle istanze console esposte.

Record bounties Microsoft nell’ultimo anno

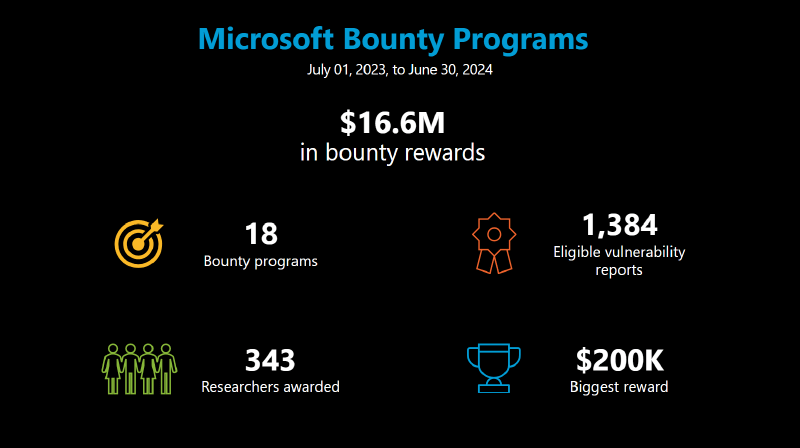

Tra luglio 2024 e giugno 2025, Microsoft ha distribuito 15,59 milioni di euro in bug bounty a 344 ricercatori provenienti da 59 paesi, attraverso 1.469 report validi. I prodotti interessati includono Azure, Microsoft 365, Dynamics 365, Windows, Edge e persino Xbox. Il premio singolo più alto ha raggiunto 183.285 euro, segnalando una vulnerabilità critica probabilmente in ambiente cloud o AI. L’azienda ha recentemente ampliato i programmi per includere anche le nuove superfici d’attacco legate all’AI generativa, in particolare Copilot AI, Defender e soluzioni per l’identity management. Tra le novità, spiccano ricompense per denial-of-service remoto, sandbox escape locale e vulnerabilità nei moduli AI di Power Platform e Dynamics 365, con compensi fino a 36.657 euro per flaw moderate. Microsoft celebra questi risultati con il lancio della Zero Day Quest 2025, un’iniziativa da 4,58 milioni di euro volta a incentivare la ricerca proattiva sulle minacce emergenti, puntando su diversificazione dei partecipanti e qualità delle submission. I programmi includono training, guide dettagliate e riconoscimenti oltre il compenso finanziario.

Impatto delle vulnerabilità su endpoint protection

Le falle nei sistemi Apex One mettono a rischio la protezione endpoint in ambienti enterprise. Gli attaccanti, sfruttando command injection, possono prendere il controllo della console di gestione, installare malware o modificare policy di sicurezza. Questo crea fallimenti a catena nella protezione degli host e nella visibilità delle minacce. Organizzazioni che espongono la console a Internet subiscono i rischi maggiori. Le vulnerabilità attuali seguono altri casi noti nel prodotto, come CVE-2023-41179. Le mitigazioni attuali disabilitano funzioni non essenziali, come l’agente di installazione remota, ma possono richiedere workflow alternativi per il deployment, come share UNC o script manuali. Trend Micro aggiorna continuamente l’advisory APSB25-82, includendo anche indicatori di compromissione (IOC) per threat hunting. La comunità security monitora l’evoluzione di questi exploit, anche grazie a ricercatori indipendenti come Jacky Hsieh di CoreCloud Tech.

Evoluzione dei programmi bounty Microsoft

La strategia di Microsoft riflette una forte proiezione verso AI e cloud, con l’inclusione di nuove categorie bounty per .NET, Copilot AI, Power Platform e Defender. Le ricompense più elevate sono associate a vulnerabilità di impatto critico, ma l’azienda valorizza anche i flaw moderati se collegati a superfici innovative. Con oltre 1.000 vulnerabilità mitigate in 12 mesi, i programmi si confermano strumento efficace per migliorare la sicurezza dell’ecosistema Microsoft. L’azienda accoglie i report tramite portale dedicato e premia contributi che offrono impatto misurabile. Anche le organizzazioni partner beneficiano di questa scoperta distribuita, collaborando per testare patch e mitigazioni in anticipo. Il modello Microsoft punta alla scoperta anticipata, incoraggiando la diversità nei partecipanti e la formazione dei ricercatori. Le iniziative collegate come la Zero Day Quest servono a sostenere comunità globali e a neutralizzare le minacce prima della loro weaponization.

Contesto delle frodi in WhatsApp

La crescita delle frode digitali su WhatsApp ha portato Meta a intensificare la difesa con strumenti intelligenti e proattivi. La funzione di safety overview nei gruppi impedisce che l’utente venga coinvolto inconsapevolmente in schemi piramidali, crypto scam o gruppi trappola. L’alert informa l’utente sulla provenienza del gruppo, rendendo più difficile per gli scammer agire nell’anonimato. I 6,8 milioni di account fraudolenti disabilitati nel 2025 testimoniano la scala dell’emergenza. Le operazioni scam in Cambogia avevano come obiettivo la manipolazione di utenti occidentali, tramite tattiche che mescolano intelligenza emotiva e social engineering. WhatsApp consiglia sempre la verifica dell’identità prima di rispondere e l’uso di canali vocali diretti per confermare l’autenticità. L’implementazione di rubriche contestuali nei messaggi, in particolare su temi sensibili, aiuta gli utenti a valutare meglio i contenuti, evitando reazioni impulsive che possono favorire le truffe. WhatsApp progetta inoltre sistemi per evitare risposte automatiche o che amplificano la dipendenza da conversazioni artificiali, in linea con un design etico dell’interazione.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.