Le vulnerabilità critiche scoperte in piattaforme Cisco, Microsoft e ambienti AWS delineano un quadro di minacce digitali in rapida evoluzione, con esposizioni che spaziano dalla RCE remota su Webex fino all’escalation privilegi via container in ECS. Le analisi rilasciate da Cisco, CISA, Talos, GuidePoint e Sweet Security mostrano una molteplicità di exploit che impattano infrastrutture cloud, reti aziendali e sistemi legacy, evidenziando la necessità di patch tempestive e strategie di mitigazione avanzate. I report trattano vulnerabilità classificate come CVE-2025-20215, CVE-2025-20331, CVE-2025-53786, oltre a tool malevoli in SharePoint on-premise e driver BYOVD usati da Akira ransomware per eludere antivirus. Particolarmente insidioso è il caso E(c)scape in Amazon ECS, dove container con permessi limitati riescono a rubare credenziali ad alto privilegio tramite canali non documentati. L’infrastruttura cloud e i sistemi ibridi sono i principali vettori esposti, con implicazioni sulla confidenzialità dei dati, integrità operativa e resilienza dei servizi digitali. Intanto, DELL rilascia la patch per la vulnerabilità scoperta in questa settimana circa ControlVault3 Driver e Firmware.

Vulnerabilità in Cisco Webex e Identity Services Engine

Cisco segnala due vulnerabilità critiche nei prodotti Webex e Identity Services Engine (ISE). La prima, CVE-2025-20215, affligge il meccanismo di Join Certificate Validation nel client Webex Meeting e presenta un CVSS di 5.4, causato da improper certificate validation. L’exploit consente a un attaccante adiacente di intercettare dati sensibili e manipolare l’integrità della sessione, potenzialmente attraverso attacchi MiTM durante la fase di join. La seconda vulnerabilità riguarda XSS persistente nei moduli ISE. I bug CVE-2025-20331 e CVE-2025-20332 (CVSS 5.4) permettono l’esecuzione di script malevoli via input non sanitizzati, con impatti su autenticazione enterprise e interfacce UI. Le vulnerabilità sono classificate rispettivamente come CWE-295, CWE-80 e CWE-863. Cisco non ha fornito workaround e raccomanda patch immediate, oltre a restrizioni negli accessi alla console. I log dettagliati sono fondamentali per tracciare attività sospette e mitigare tentativi di escalation all’interno della rete interna.

Exploit RCE e XSS da Talos in MedDream, AVideo ed Eclipse

Talos Intelligence rivela una serie di vulnerabilità gravi in software medicali (MedDream), piattaforme video (AVideo) e componenti embedded (Eclipse ThreadX FileX). In MedDream, le vulnerabilità TALOS-2025-2154 (CVE-2025-26469) e TALOS-2025-2156 consentono l’escalation privilegiata tramite default permissions errati e l’upload di file PHP malevoli. Le vulnerabilità XSS (CVE-2025-32731) e SSRF (CVE-2025-24485) amplificano i rischi in ambienti non isolati. In AVideo, le CVE includono una race condition nello script unzip, exploitabile per RCE (CVE-2025-25214), e una whitelist incompleta in .htaccess (CVE-2025-48732) che consente upload pericolosi. Le versioni affette includono MedDream 7.3.3.840 e 7.3.5.860, e AVideo 14.4. Nel software embedded Eclipse ThreadX FileX, TALOS-2024-2088 mostra un buffer overflow nel driver RAM disk, sfruttabile via pacchetti di rete per ottenere RCE. Le aziende che usano componenti medici e firmware personalizzati sono invitate a verificare le versioni e applicare patch.

Malware e exploit SharePoint rilevati da CISA

CISA pubblica un Malware Analysis Report (MAR-10553218.r1.v1) su una catena di exploit che colpisce Microsoft SharePoint on-premise, identificando sei file malevoli: DLL, key stealer e web shell. Le vulnerabilità CVE-2025-49704 e CVE-2025-48706 sono sfruttate per l’iniezione del malware ToolShell, che attiva payload PowerShell offuscati, utilizzati per exfiltration di chiavi crittografiche e fingerprinting degli host. CISA fornisce SIGMA e YARA rules per il rilevamento, oltre a IOC per threat hunting. L’agenzia sottolinea la presenza di componenti dinamici capaci di eludere difese tradizionali, evidenziando l’urgenza nell’applicare patch Microsoft e verificare la configurazione dei sistemi SharePoint esposti.

Escalation privilegi in Exchange: CVE-2025-53786

Microsoft emette una guida tecnica per la vulnerabilità CVE-2025-53786, che impatta ambienti Exchange ibridi. Il flaw consente un’escalation privilegiata compromettendo l’identity di Exchange Online, anche da accessi on-premise. Microsoft raccomanda l’installazione di hotfix di aprile 2025, l’utilizzo di Dedicated Hybrid App, e l’esecuzione del Service Principal Clean-Up Mode per invalidare keyCredentials esposti. Lo strumento Exchange Health Checker guida i team IT nel processo di mitigazione. La vulnerabilità, seppur non ancora attivamente sfruttata, è associata a campagne malware segnalate da CISA, e potrebbe essere impiegata per movimenti laterali nella rete. Le organizzazioni sono invitate a testare i fix in ambienti staging prima del deploy.

Campagna Akira su SonicWall con driver BYOVD

GuidePoint rileva una campagna Akira ransomware che colpisce i firewall SonicWall VPN, utilizzando driver legittimi abusati per evadere AV (BYOVD). I driver rwdrv.sys e hlpdrv.sys, derivati rispettivamente da ThrottleStop e tool legacy, vengono impiegati per scrivere in memoria kernel o disabilitare Windows Defender. Gli hash SHA256 identificano i file coinvolti, e le creazioni dei servizi mgdsrv e KMHLPSVC indicano persistency. Il report segnala attività maligne da fine luglio 2025. GuidePoint suggerisce il disabling SSLVPN, la limitazione di IP e il rafforzamento dei controlli Botnet Protection. I file malevoli sono inseriti nel Catalogo KEV CISA, segno della gravità della campagna.

E(c)scape in Amazon ECS: credenziali rubate da container

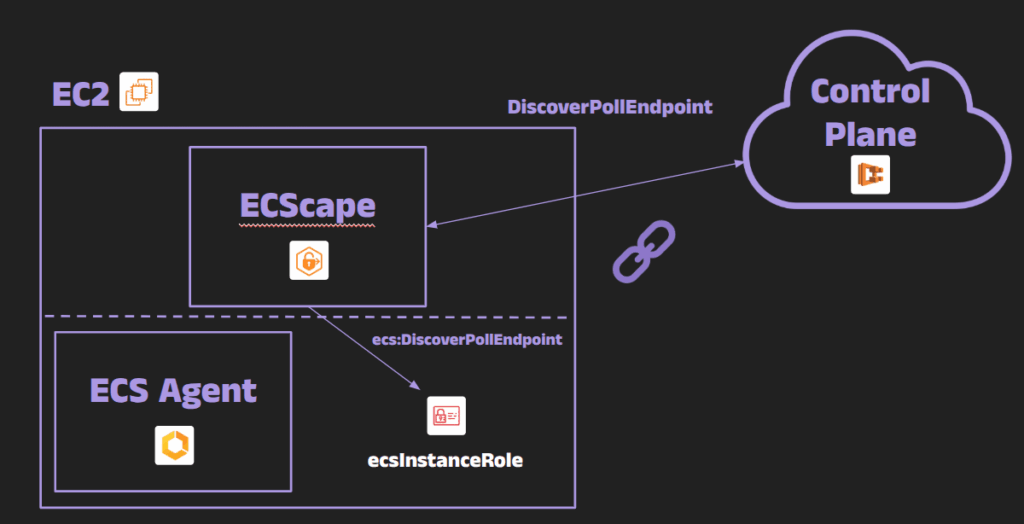

Sweet Security documenta l’exploit E(c)scape, un attacco che consente a container con permessi limitati in Amazon ECS di rubare credenziali IAM ad alto privilegio presenti nella stessa istanza EC2. L’abuso avviene sfruttando un protocollo ECS non documentato, con accesso all’IMDS e all’endpoint di controllo tramite WebSocket forged requests. La chain di exploit comprende curl su IMDS, richiesta di discovery endpoint, raccolta dell’ARN e estrazione di secret keys tramite sessioni firmate. L’impatto va dal delete S3 bucket fino all’accesso a secrets critici. AWS considera il comportamento “by design” ma raccomanda l’uso di Fargate per isolamento, la disattivazione IMDS, e il controllo rigoroso di ecs:Poll.

Le difese includono l’enforcing del principio del minimo privilegio, verifica della co-locazione dei container e monitoraggio CloudTrail per attività sospette. Questo exploit mostra la necessità di reingegnerizzare i privilegi IAM nei workload containerizzati.

Exploitation chain in E(c)scape ECS

Il vettore di attacco sfrutta un loader low-privileged all’interno di ECS per accedere a IMDS tramite curl, invocare ecs:DiscoverPollEndpoint, raccogliere ARN da metadata, e generare una WebSocket request firmata con sendCredentials=true. L’output è uno stream di credenziali IAM. L’uso di AWS Fargate con microVM previene il co-location e l’exploit, mentre la variabile ECS_AWSVPC_BLOCK_IMDS blocca l’accesso a 169.254.170.2.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.