La sicurezza dei sistemi Dell si trova oggi al centro di un’analisi approfondita che unisce due scenari distinti ma complementari: la compromissione hardware di ControlVault3 tramite l’exploit ReVault e le vulnerabilità nel protocollo Windows EPM sfruttabili per escalation di privilegi di dominio. In entrambi i casi, la superficie di attacco si estende a contesti enterprise, governativi e sanitari, dimostrando come lacune nei controlli di sicurezza – sia a livello fisico sia logico – possano consentire ad attori malevoli di ottenere accesso privilegiato, sottrarre dati sensibili e compromettere intere infrastrutture. Il filo conduttore è rappresentato dalla necessità, per Dell e per l’ecosistema tecnologico in cui opera, di ripensare le architetture di protezione. L’approccio tradizionale, basato sulla difesa software e sull’hardening limitato a specifiche funzioni, si dimostra insufficiente quando le vulnerabilità si radicano nella logica del firmware o nei protocolli di rete. La doppia scoperta di Talos Intelligence e SafeBreach Labs non solo evidenzia i rischi, ma offre una mappa chiara delle debolezze strutturali da affrontare.

ControlVault3 e l’exploit ReVault

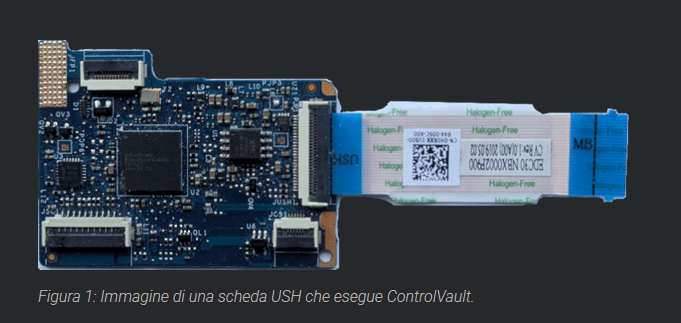

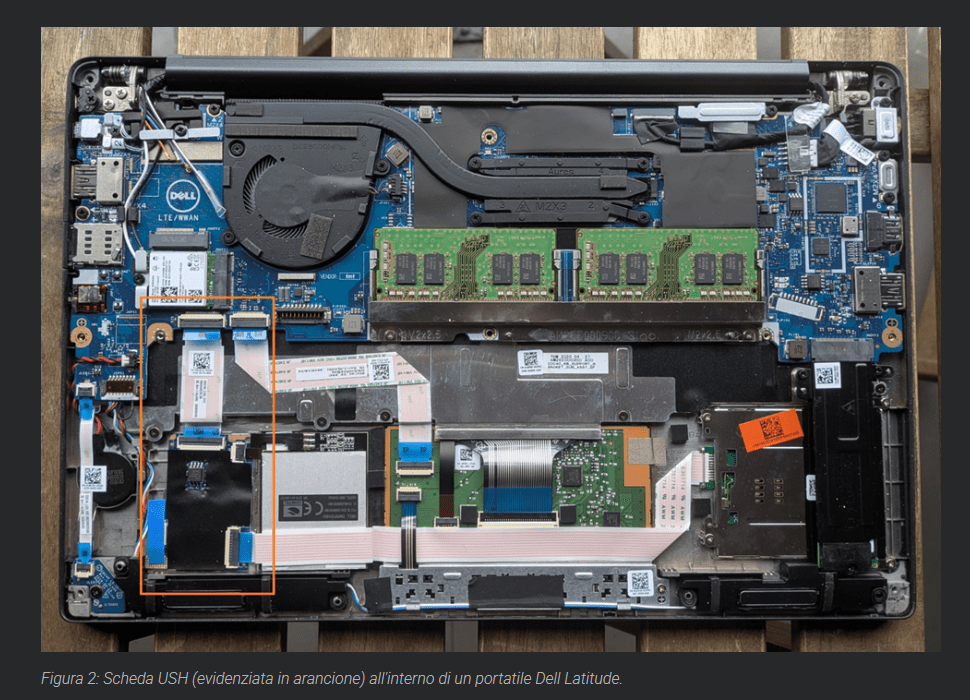

La piattaforma Dell ControlVault3, impiegata su modelli come Latitude, Precision e XPS, nasce per proteggere password, chiavi OTP e dati biometrici tramite chip Broadcom BCM5820X. Tuttavia, i ricercatori di Talos Intelligence hanno identificato una catena di vulnerabilità che, con un breve accesso fisico al dispositivo, permette di ottenere privilegi SYSTEM, bypassare l’autenticazione biometrica e mantenere la compromissione anche dopo la reinstallazione del sistema operativo.

L’indagine, avviata per colmare un vuoto di studi pubblici sulla sicurezza hardware del prodotto, ha svelato chiavi hardcoded nei file OTP, assenza di ASLR nei processi Windows correlati e funzioni vulnerabili come cv_open e securebio_identify. Queste falle generano scenari di corruzione heap (CVE-2025-25215), overflow dello stack (CVE-2025-24922), esfiltrazione di chiavi OTP (CVE-2025-24311), manipolazione firmware (CVE-2025-25050) e compromissione host (CVE-2025-24919).

L’exploit sfrutta gadget ROP direttamente dal firmware non randomizzato, consentendo l’impianto di backdoor hardware persistenti. L’impatto è esteso: dal furto di credenziali aziendali alla compromissione di dati sanitari e governativi, fino alla minaccia per la supply chain globale. Dell ha risposto con aggiornamenti firmware che introducono stack canary completi, ASLR, validazioni di memoria più rigorose e restrizioni di accesso alle chiavi OTP, affiancati da script Python per la verifica rapida della versione firmware.

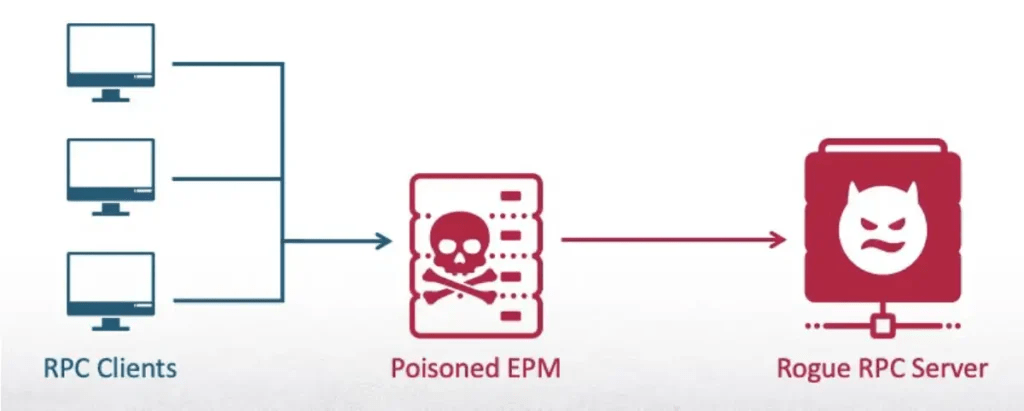

Windows EPM e CVE-2025-49760

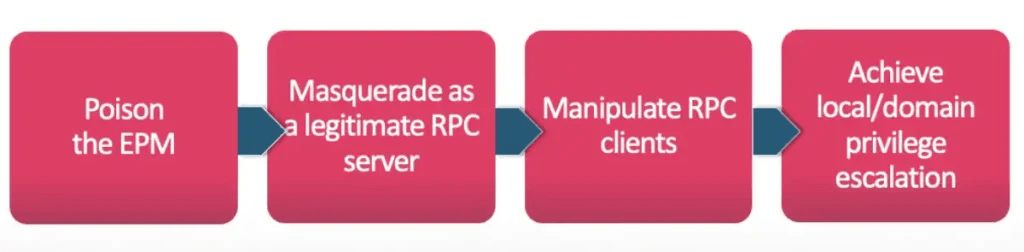

Parallelamente, i ricercatori di SafeBreach Labs hanno individuato una vulnerabilità critica nel protocollo Endpoint Mapper (EPM) di Windows, tracciata come CVE-2025-49760, che consente attacchi di poisoning con escalation di privilegi di dominio. Il difetto risiede nella mancanza di controlli di identità lato server, permettendo ad attaccanti autorizzati sulla rete di registrare interfacce RPC legittime prima dell’avvio dei servizi originali.

La tecnica, dimostrata a DEF CON 33 dal ricercatore Ron Ben Yizhak, sfrutta servizi come Delivery Optimization per autenticazioni verso endpoint malevoli, con conseguente furto di hash NTLM e loro relay verso Active Directory Certificate Services per ottenere certificati malevoli (attacco ESC8). Da qui, l’accesso a domain controller e dati sensibili diventa immediato, senza bisogno di privilegi iniziali elevati.

Microsoft ha corretto la falla nel Patch Tuesday di luglio 2025, implementando controlli simili allo SSL pinning per validare l’identità del server RPC. SafeBreach ha rilasciato il tool RPC-Racer per rilevare servizi insicuri, mentre le best practice includono segmentazione di rete, disabilitazione dei servizi RPC non essenziali e monitoraggio ETW delle chiamate RpcEpRegister.

Due fronti di un’unica minaccia

Sebbene le vulnerabilità appartengano a domini tecnici diversi – il firmware hardware di sicurezza nel caso di ReVault e il protocollo di comunicazione RPC nel caso di EPM – entrambe dimostrano come gli attacchi moderni siano in grado di aggirare i meccanismi di protezione convenzionali. La catena di exploit non si limita a un singolo livello di sicurezza, ma sfrutta debolezze sistemiche che vanno dalla logica interna del chip alla fiducia implicita nei protocolli di rete. La lezione per le aziende è chiara: la sicurezza deve essere stratificata e continua, includendo audit hardware, analisi del firmware, hardening dei protocolli e monitoraggio proattivo. In un panorama in cui attori malevoli mirano a persistenza e privilegi massimi, ogni anello debole – che sia fisico o logico – diventa il punto di ingresso per una compromissione su vasta scala.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.