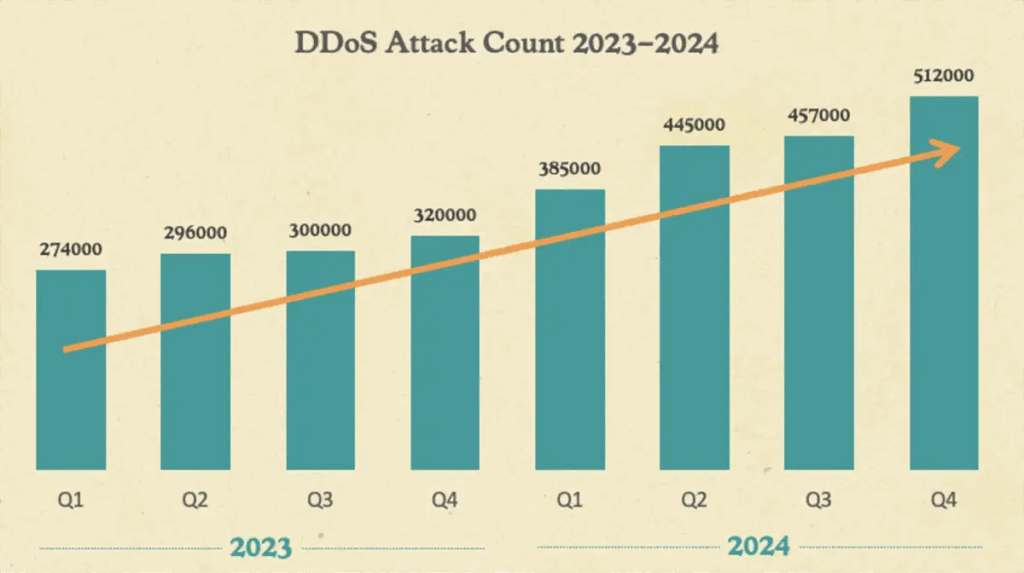

Le recenti ricerche di SafeBreach Labs hanno portato alla luce vulnerabilità critiche nei protocolli RPC e LDAP di Windows, capaci di consentire attacchi DoS e DDoS su larga scala senza necessità di autenticazione. Gli esperti hanno identificato quattro falle distinte in grado di provocare il crash dei domain controller, compromettendo la disponibilità di infrastrutture critiche in settori strategici come sanità e pubblica amministrazione. La tecnica denominata Win-DDoS, sfruttando server pubblici come nodi di una botnet “legittima”, dimostra come sia possibile amplificare il traffico malevolo e abbattere la resilienza dei sistemi Windows. Microsoft ha risolto le vulnerabilità con la patch di marzo 2025, ma la gravità degli impatti registrati impone alle organizzazioni di applicare immediatamente contromisure e verificare le esposizioni sui propri endpoint.

Vulnerabilità scoperte in RPC e LDAP

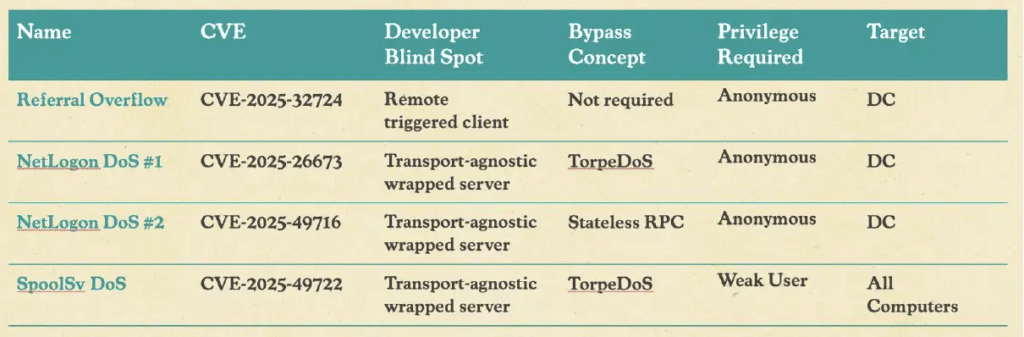

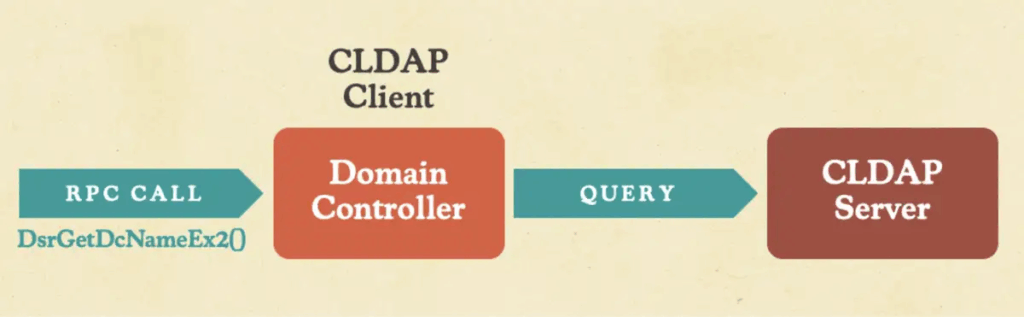

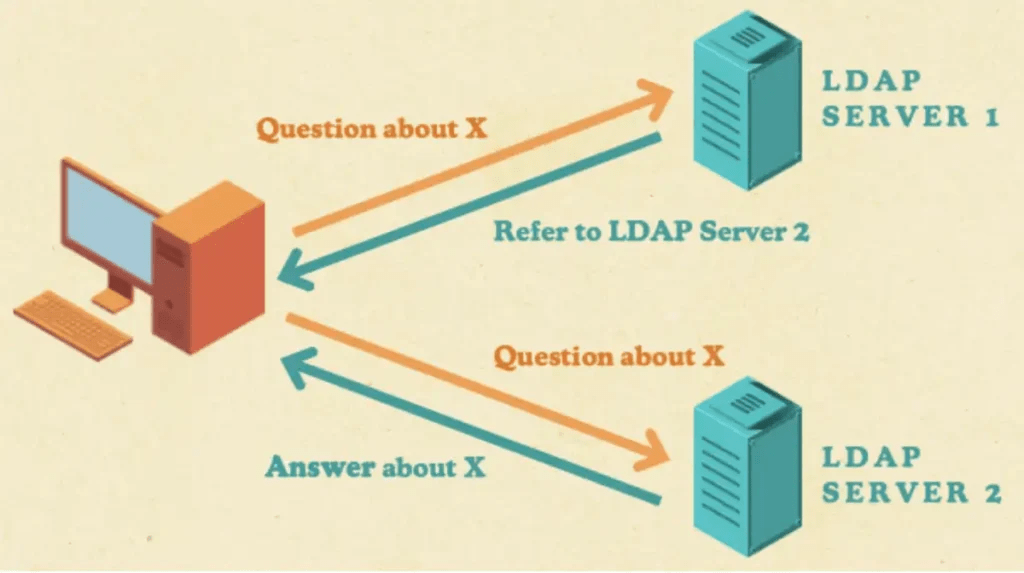

Le vulnerabilità, documentate in più CVE pubblici, rivelano debolezze strutturali nei protocolli legacy. La falla CVE-2025-32724 riguarda il codice client LDAP, dove la gestione errata dei referral può generare loop infiniti in wldap32.dll, saturando la memoria fino a causare il crash dei controller di dominio. L’exploit LDAPNightmare sfrutta la funzione LdapChaseReferral senza controlli adeguati, permettendo a un attaccante di innescare overflow mediante referral ciclici. La CVE-2025-49716 colpisce il servizio NetLogon, dove la funzione DsrAddressToSiteNamesW alloca risorse senza limiti, accumulando “sfide” non eliminate a causa della mancata pulizia da parte di NLScavengeOldChallenges. La CVE-2025-26673 sfrutta in maniera simile NetrServerReqChallenge per esaurire la memoria di sistema, mentre la CVE-2025-49722 prende di mira RpcEnumPrinters in spoolsv.exe, allocando buffer di grandi dimensioni e provocando overflow nei servizi di stampa. In tutti i casi, la mancanza di limiti lato client e l’assenza di validazioni robuste espongono le funzioni a esaurimento di risorse e interruzioni improvvise.

Tecnica Win-DDoS e botnet pubblici

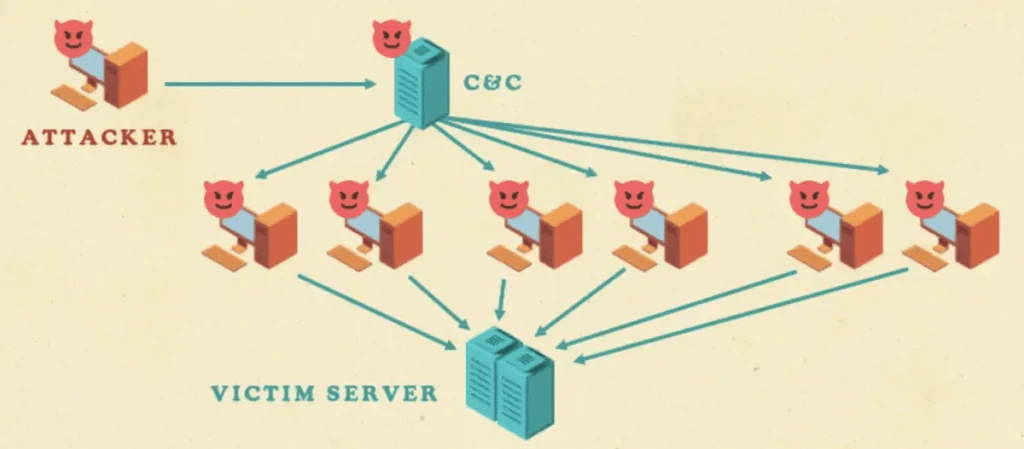

La tecnica Win-DDoS introduce un approccio innovativo e insidioso al DDoS distribuito, sfruttando i referral LDAP per trasformare migliaia di domain controller pubblici in nodi di attacco senza comprometterli direttamente. L’attaccante invia query LDAP manipolate verso server esposti, inducendoli a generare referral verso il sistema bersaglio. Il risultato è un flood massivo di traffico proveniente da infrastrutture legittime, con un impatto amplificato sulla banda globale e un’elevata difficoltà di attribuzione. Questa tecnica non richiede autenticazione e riduce drasticamente le barriere di ingresso per il cybercrime organizzato. Secondo i ricercatori, sono stati mappati oltre 10.000 domain controller pubblici potenzialmente sfruttabili in attacchi di questo tipo. La dimostrazione, presentata a DEF CON 33, ha evidenziato come il Win-DDoS possa essere orchestrato con strumenti come LDAPNightmare, creando disservizi su larga scala e sfruttando il comportamento stateless di RPC per aumentare la velocità dell’attacco.

Attacchi DoS su funzioni RPC specifiche

Le analisi di SafeBreach mostrano come funzioni RPC chiave possano essere abusate per ottenere interruzioni di servizio rapide e persistenti. In NetLogon, l’uso combinato di DsrAddressToSiteNamesW e NetrServerReqChallenge permette di saturare la memoria di lsass.exe, causando crash ripetuti. Nei servizi di stampa, la funzione RpcEnumPrinters può essere invocata da un attaccante autenticato per allocare buffer eccessivi, portando a overflow e blocchi. Questi attacchi diventano ancora più efficaci sfruttando la modalità RPC stateless, che consente di inviare bind e call nello stesso pacchetto TCP, eliminando i tempi di attesa dell’handshake. La variante TorpeDoS aggiunge un pre-binding massivo seguito da un flood mirato di chiamate, eludendo controlli di sicurezza basati su IP e incrementando la pressione sulle risorse di sistema.

Impatto su sistemi Windows e organizzazioni

Le conseguenze di queste vulnerabilità sono altamente distruttive. I crash di lsass.exe e spoolsv.exe, così come gli overflow in wldap32.dll, generano BSOD e riavvii imprevisti, causando downtime critico. Nel settore sanitario, ciò può significare l’interruzione di servizi salvavita; in ambito governativo, l’indisponibilità di database e sistemi di autenticazione.

Il Win-DDoS amplifica ulteriormente il danno, permettendo a un attaccante di colpire bersagli specifici con traffico proveniente da infrastrutture legittime, creando persino scenari di framing geopolitico. Microsoft ha introdotto limiti di allocazione e controlli più rigidi nelle patch di marzo 2025, ma la minaccia persiste per i sistemi non aggiornati.

Presentazione a DEF CON 33 e tool RPC-Racer

La ricerca è stata presentata ufficialmente a DEF CON 33, accompagnata dal rilascio del tool RPC-Racer su GitHub. Questo strumento consente di simulare flood RPC e individuare funzioni vulnerabili all’esaurimento di risorse, fornendo alle organizzazioni un mezzo per testare la resilienza delle proprie infrastrutture. La presentazione ha incluso dimostrazioni dal vivo degli attacchi, video esplicativi del Win-DDoS e un’analisi dettagliata delle debolezze lato client. L’obiettivo è stimolare una revisione del codice e l’adozione di limiti e validazioni più rigorose nei servizi esposti.

Mitigazioni e raccomandazioni SafeBreach

SafeBreach raccomanda interventi immediati per mitigare il rischio. Le organizzazioni dovrebbero implementare policy LDAP restrittive per prevenire referral ciclici, applicare rate limiting sulle chiamate RPC e segmentare la rete per isolare i domain controller critici. È fondamentale applicare le patch di marzo 2025 e integrare strumenti di monitoraggio avanzati, come sistemi SIEM, per rilevare anomalie di traffico e consumo memoria. L’uso di RPC-Racer in scenari di test consente di identificare e correggere vulnerabilità prima che possano essere sfruttate in produzione. Inoltre, l’hardening dei protocolli legacy e la revisione del codice wrapped lato client sono passaggi chiave per prevenire abusi futuri. La combinazione di RPC stateless e manipolazioni LDAP documentata da SafeBreach rappresenta un salto qualitativo negli attacchi DoS e DDoS contro ambienti Windows. La rimozione delle attese di handshake e la possibilità di sfruttare infrastrutture pubbliche come amplificatori rendono queste tecniche particolarmente insidiose. Strumenti come RPC-Racer e l’applicazione rigorosa delle patch fornite da Microsoft sono oggi elementi imprescindibili per ridurre l’esposizione e preservare la continuità operativa.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.