L’ecosistema digitale affronta una fase di pressione senza precedenti in cui ransomware, sanzioni contro exchanges crypto e una nuova ondata di malware Android convergono su aziende, infrastrutture e utenti. Il caso Colt Technology Services mostra come un gruppo emergente, WarLock, sfrutti vulnerabilità in Microsoft SharePoint per generare interruzioni e data breach con richieste economiche quantificate in 183.400 euro. Sul fronte finanziario, gli Stati Uniti estendono sanzioni a Garantex e al successore Grinex, tracciando flussi di riciclaggio da ransomware e colpendo operatori e società satellite con misure mirate. In parallelo, iniziative globali come T3+ Global Collaborator, Project Atlas e i blocchi Tether portano a sequestri superiori a 275.100.000 euro, riducendo la capacità dei criminali di liquidare asset. Nel dominio della minaccia applicativa, la crew russa EncryptHub (LARVA-208) unisce social engineering e l’exploit CVE-2025-26633 per abusare dei file MSC di Microsoft Management Console, mentre nel mobile si affermano truffe NFC relay con PhantomCard e campagne di hijacking delle chiamate, a conferma di un panorama evolutivo e interconnesso che richiede difese robuste e risposte coordinate.

Panoramica delle minacce e impatto sul settore digitale

L’attuale scenario combina intrusioni mirate, abusi di piattaforme legittime e pressione regolatoria per interrompere i circuiti finanziari del cybercrime. Aziende infrastrutturali come Colt evidenziano come ransomware e exfiltration possano coesistere con disruption di servizi critici, dall’hosting al porting. Le sanzioni OFAC spingono verso un riposizionamento degli exchanges coinvolti in transazioni illecite, mentre le coalizioni internazionali di investigatori, fornitori crypto e forze dell’ordine congelano asset e degradano la frizione operativa dei gruppi criminali. Nel frattempo, EncryptHub dimostra come social engineering, loader Golang e abuso di MMC possano costruire catene d’attacco ibrido con C2 mascherati nel traffico web, e l’ecosistema Android mostra la maturità di NFC relay e call hijacking per la frode bancaria.

Attacco ransomware a Colt Technology Services

Il 12 agosto, Colt Technology Services ha affrontato un grave cyberattacco attribuito al gruppo WarLock, con interruzioni su hosting, porting e sistemi di supporto clienti. La capacità di risposta interna ha preservato l’infrastruttura di rete principale, ma l’operatività ha subito ritardi e carichi eccezionali sui canali alternativi di email e telefono, con tempi di risposta aumentati e priorità assegnate alla stabilizzazione dei servizi. L’accesso iniziale è avvenuto tramite vulnerabilità in Microsoft SharePoint. Il riferimento a CVE-2025-53770 descrive una esecuzione remota di codice sfruttata come zero-day dal 18 luglio e risolta il 21 luglio. Nel contesto dell’attacco, WarLock avrebbe esfiltrato centinaia di gigabyte di dati, comprendenti informazioni finanziarie ed email interne, con una successiva offerta di vendita quantificata in 183.400 euro. La situazione ha imposto a Colt la notifica alle autorità, il coinvolgimento di esperti esterni e l’avvio di un percorso di ripristino sui sistemi interni. Il panorama delle telecomunicazioni riflette un rischio crescente: operatori che gestiscono servizi critici risultano esposti a catene di attacco multilivello in cui spearphishing, exploit RCE e movimenti laterali convergono. Le indagini citano la divulgazione di dettagli tecnici da parte di ricercatori indipendenti, mentre WarLock emerge come nuova minaccia nel mercato ransomware, con canali del dark web utilizzati per la promozione di dati sottratti. In assenza di una attribuzione ufficiale, l’incidente offre un campione operativo per anticipare tattiche, tecniche e procedure future.

Sanzioni USA a Garantex e Grinex: contrasto al riciclaggio

Le sanzioni USA hanno colpito Garantex per transazioni illecite superiori a 91.700.000 euro dal 2019, con un primo intervento OFAC nell’aprile 2022 e sequestro del sito a marzo 2025. L’azione ha incluso l’arresto in India del co-fondatore Aleksej Besciokov, a evidenziare la portata transnazionale delle indagini e la cooperazione giudiziaria.

A dicembre 2024 è emerso Grinex come successore di Garantex, con registrazione in Kirghizistan e trasferimento di asset dalla piattaforma originaria. Analisi come quelle citate di TRM Labs a maggio 2025 evidenziano legami sostanziali e un volume di scambi che raggiunge i miliardi in criptovalute, di cui l’82% imputabile a entità sanzionate. Le autorità USA hanno quindi esteso sanzioni a tre executive—Sergey Mendeleev, Aleksandr Mira Serda e Pavel Karavatsky—e a sei aziende associate, inclusi InDeFi Bank e Old Vector, a rafforzare la rete di contenimento.

Il ruolo del token A7A5 come ponte rublo-stablecoin e volumi giornalieri indicati in 917.000.000 euro delineano un sistema di regolazione parallelo funzionale al riciclaggio post-ransomware. Nella stessa traiettoria investigativa, emergono figure come Ekaterina Zhdanova, legata al riciclaggio per Ryuk, e sequestri come i 2.570.000 euro attribuiti al caso Ianis Antropenko. Il Dipartimento di Stato ha annunciato ricompense fino a 4.580.000 euro per informazioni su Serda, con taglie ulteriori da 917.000 euro, segnalando una linea aggressiva di diplomazia economica contro reti finanziarie criminali.

Sequestri di criptovalute e cooperazione internazionale

Il programma T3+ Global Collaborator ha congelato 229.200.000 euro dal settembre 2024, in un quadro in cui i sequestri complessivi superano 275.100.000 euro. L’iniziativa, lanciata da TRM Labs, TRON e Tether con Binance come primo membro, opera su cinque continenti e monitora oltre 2.751.000.000 euro di volume, con analisi di milioni di transazioni e interventi real-time.

Operazioni congiunte USA-Canada hanno fatto emergere perdite per 68.100.000 euro e blacklist su USDT superiori a 45.800.000 euro, a impedire la movimentazione di fondi rubati. Project Atlas, guidato dall’OPP in Ontario con coordinamento della BCSC in British Columbia, ha identificato 2.000 wallet fraudolenti, con Chainalysis a supporto delle investigazioni e un approccio data-driven in grado di riconciliare indirizzi, servizi di mixing e schemi di cash-out. La riduzione della liquidabilità degli asset crea una frizione economica che dissuade ulteriori campagne criminali.

EncryptHub (LARVA-208): social engineering e exploit MSC

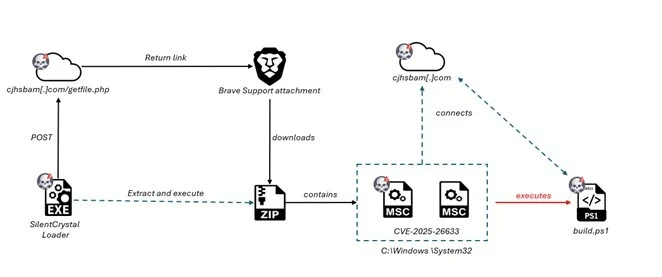

La crew EncryptHub, nota anche come LARVA-208, adotta social engineering diretto: gli operatori telefonano alle vittime impersonando supporto IT, instaurano sessioni RDP e eseguono comandi PowerShell per deploy di malware. Trustwave SpiderLabs ha identificato il pattern in cui EncryptHub abusa di Brave Support per hostare payload in archivi ZIP con file MSC maligni, collegati a CVE-2025-26633 e alla tecnica MSC EvilTwin. La campagna ha colpito 618 organizzazioni a febbraio, con infostealers e ransomware a valle dell’infezione. Il gruppo finge richieste su Microsoft Teams, sfrutta pseudopiattaforme come RivaTalk per videoconferenze false e impiega SilentCrystal, un loader in Golang capace di creare directory mock come “C:\Windows \System32” con spazio trailing per bypassare controlli di path. Una backdoor SOCKS5 opera in client-server, invia metadati al C2 e maschera il traffico generando HTTP verso siti popolari, con comandi AES crittografati e chiavi hardcoded. Gli operatori distraggono l’utente con popup durante l’esfiltrazione, mentre Trustwave e Trend Micro forniscono regole di detection e indicatori utili alla caccia proattiva.

Catena d’attacco e infrastruttura C2

La strategia EvilTwin prevede due file MSC con lo stesso nome: l’utente apre il benigno, il sistema avvia il maligno a causa di bug nel parsing MMC. Il payload scarica script PowerShell da server esterni, enumera risorse di sistema, stabilisce persistenza e attiva moduli come Fickle Stealer per furto credenziali. La comunicazione C2 sfrutta SOCKS5 e tunneling offuscati, con telemetria falsata da traffico di copertura.

Analisi di CVE-2025-26633 (MSC EvilTwin)

La vulnerabilità CVE-2025-26633—nota come MSC EvilTwin—sfrutta un difetto di parsing in Microsoft Management Console. L’attacco prevede due file MSC con stesso nome: l’utente avvia il file benigno, ma il motore MMC risolve e carica il gemello maligno. Il payload attiva uno script PowerShell remoto, enumera processi, servizi e chiavi di registro, e stabilisce persistenza con modifiche al registry e attività programmate. Il C2 impiega SOCKS5, con comandi AES crittografati e chiavi hardcoded; il traffico mima siti popolari per confondere la telemetria. SilentCrystal, come loader Golang, crea directory fittizie con spazio trailing per ingannare controlli di path canonicalization e integrare DLL sideloading tramite binary legittimi che importano librerie malevole. Le regole YARA mirano a pattern del loader e a stringhe del C2, mentre il network hunting ricerca handshake SOCKS5 atipici, DNS anomali e HTTP di copertura. La patch Microsoft interviene sul motore MMC per normalizzare la risoluzione dei file e impedire l’elevazione attraverso il gemello maligno. In ambienti enterprise, la mitigazione richiede blocchi esecutivi per MSC non firmati, AppLocker/WDAC per allowlist rigorose, telemetria PowerShell con Script Block Logging e restrizione degli strumenti di amministrazione remota ai soli salti di management.

Malware Android bancario: NFC relay e hijacking chiamate

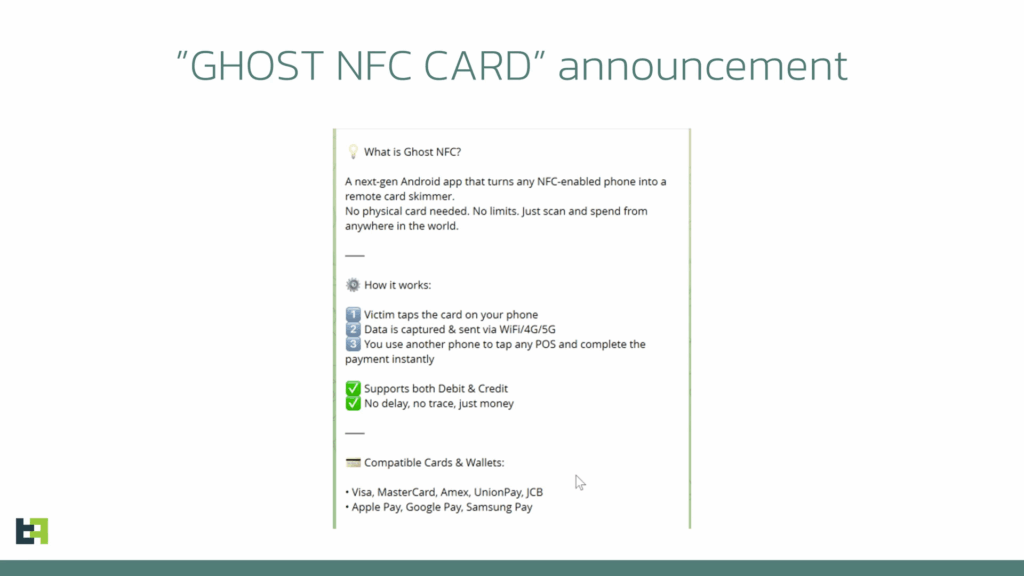

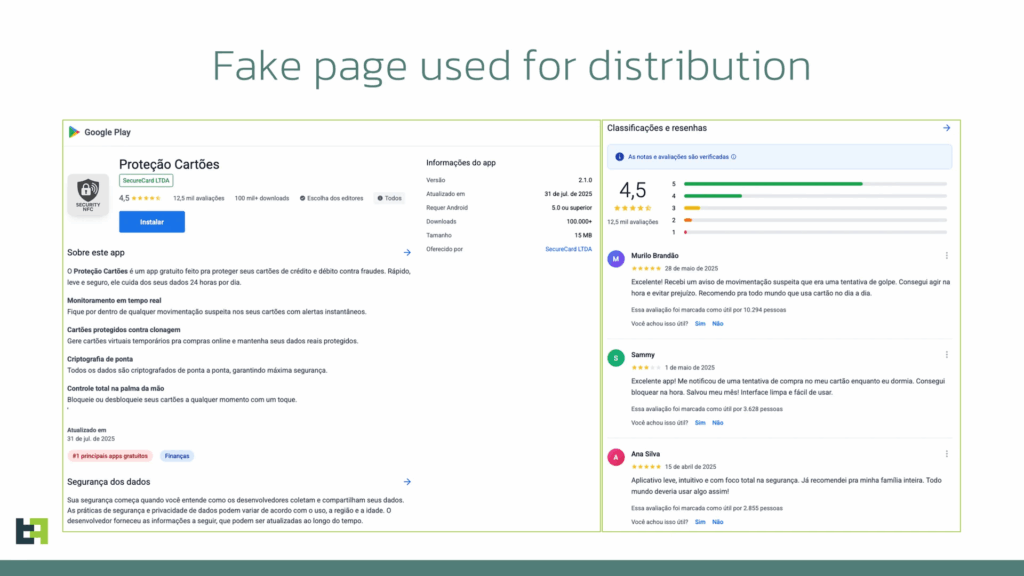

La nuova ondata di malware Android prende di mira i servizi bancari con tattiche NFC relay e hijacking delle chiamate. PhantomCard, attribuito a ThreatFabric, abusa dei chip NFC per relazionare i dati delle carte delle vittime verso dispositivi degli attaccanti, consentendo transazioni fraudolente senza il possesso fisico della carta. Il malware si collega al servizio cinese NFU Pay, con un reseller brasiliano, Go1ano, e partnership con BTMOB e GhostSpy per la distribuzione.

L’app fasulla “Proteção Cartões” (package com.nfupay.s145) simula funzioni di sicurezza e induce la vittima a posizionare la carta sul telefono. Un relay server controllato dagli attaccanti intermedia la comunicazione, mentre la richiesta PIN completa l’autenticazione. La diffusione avviene tramite pagine fake che mimano Google Play, con recensioni ingannevoli a validare l’installazione.

La campagna SpyBanker si rivolge a utenti indiani, distribuita su WhatsApp come help app: il malware modifica il “Call Forward Number” verso un numero degli attaccanti, raccoglie dettagli SIM, SMS e notifiche sensibili.

La K7 Security ha descritto varianti che imitano Axis Bank, mentre moduli di mining XMRig attivati via Firebase mostrano monetizzazione ibrida. Le pagine di phishing riutilizzano asset ufficiali per aumentare la credibilità, e APK malevoli veicolano le infezioni. Resecurity segnala frodi NFC nel Sud-est asiatico, con le Filippine tra i paesi più colpiti. Zimperium documenta rooting con KernelSU, mentre Recorded Future nota Ghost Tap da attori cinesi: in questo contesto, l’NFC relay sfrutta latenze ridotte e sincronizzazione accurata per simulare prossimità. Secondo note citate da McAfee e dal ricercatore Dexter Shin, i target indiani restano sensibili a smishing e sideloading, con exploit di root che espandono la superficie e riducono l’efficacia delle difese di sistema.

Rischi sistemici e raccomandazioni operative

L’intersezione tra attacchi enterprise, flussi finanziari illeciti e abusi dell’ecosistema mobile dimostra una modularità offensiva che ottimizza i rendimenti criminali. Le reti aziendali devono rafforzare l’EDR e il monitoraggio comportamentale su endpoint Windows e non Windows, con attenzione ai file MSC e alla telemetria di PowerShell. Le funzioni bancarie su Android richiedono controlli antifrode legati a NFC e telefonia, con policy anti-sideloading, analisi statica/dinamica delle app e filtri su messaggistica per ridurre smishing e delivery via WhatsApp. Sul fronte crypto, blacklist e freezing in tempo reale restano centrali. La segmentazione dei wallet ad alto rischio, l’uso di analytics per connessioni tra indirizzi e exchange e la cooperazione con emittenti di stablecoin accelerano la riduzione della liquidità criminale. Il coordinamento internazionale—dalla taglia sugli executive alle azioni di sequestro—crea incentivi all’emersione e dissuade i partner logistici delle reti di riciclaggio. Per il settore telco, l’incidente Colt suggerisce di perfezionare il patching su applicazioni esposte, con priorità alle RCE su piattaforme collaborative. Bug bounty mirati, asset inventory e segregazione dei sistemi di supporto mitigano movimenti laterali verso domini core. La caccia proattiva deve includere IOC relativi a EncryptHub, domini C2 e pattern SOCKS5 anomali, oltre a telemetria DNS per esfiltrazioni mascherate. Infine, per il mobile, app store private e Mobile Threat Defense con rilevazioni NFC relay e call forward non autorizzati costituiscono presidi minimi.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.