Una nuova campagna di spionaggio cibernetico attribuita alla Corea del Nord ha colpito ambasciate straniere in Corea del Sud utilizzando il malware XenoRAT, distribuito attraverso repository GitHub malevoli. Secondo i ricercatori di Trellix, l’operazione — attiva da marzo 2025 — ha condotto almeno 19 attacchi spearphishing contro obiettivi diplomatici di alto valore, con l’obiettivo di raccogliere informazioni riservate e sensibili. La complessità tecnica e la sincronizzazione dei messaggi con eventi geopolitici reali dimostrano una pianificazione accurata e un livello operativo compatibile con gruppi APT sponsorizzati da stati.

Cosa leggere

Le tre fasi della campagna

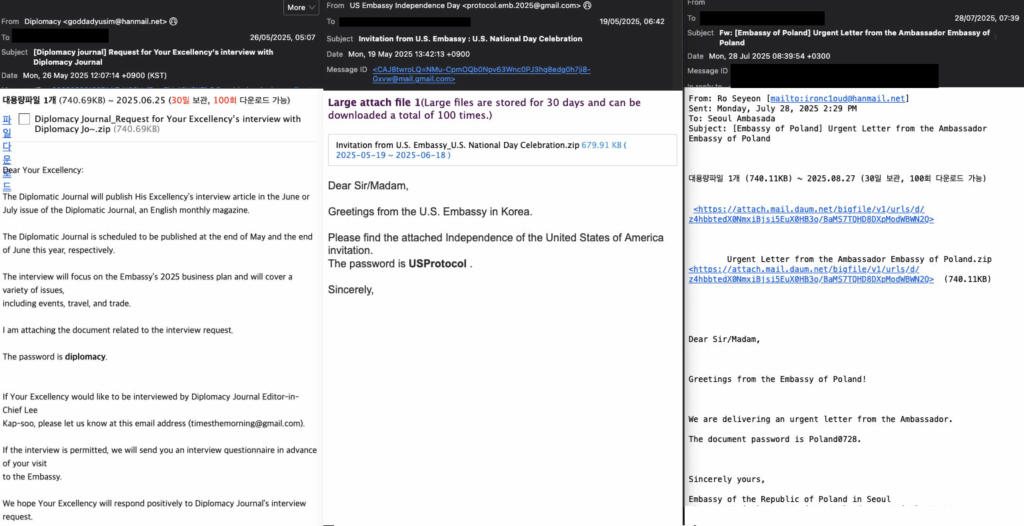

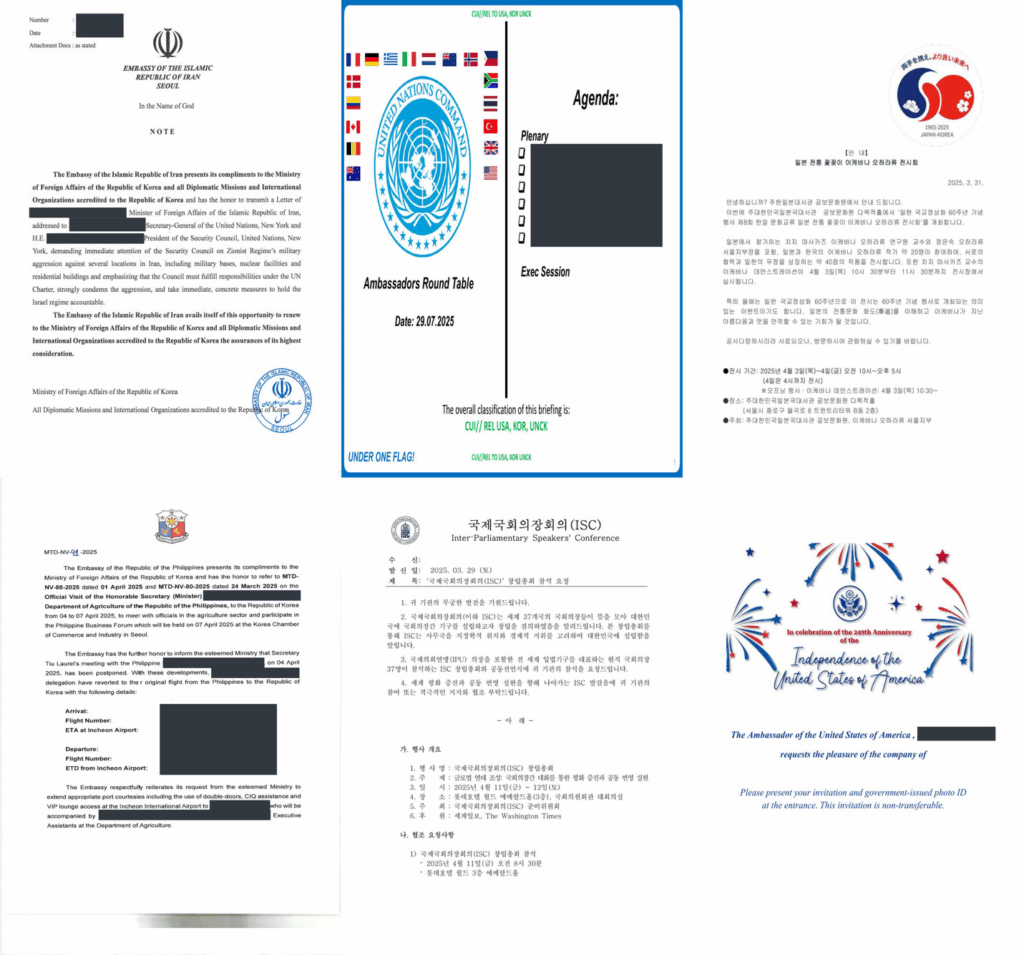

La campagna si è articolata in tre fasi ben definite. La prima, a marzo, ha coinvolto test preliminari con email indirizzate a un’ambasciata dell’Europa centrale, utilizzate per verificare vulnerabilità e modalità di reazione. A maggio è iniziata la seconda fase, caratterizzata da lures più sofisticati, come il finto invito del 13 maggio a un incontro politico presso la delegazione UE, che simulava la comunicazione di un alto funzionario europeo. La terza fase, sviluppatasi tra giugno e luglio, ha sfruttato temi legati all’alleanza militare USA–Corea del Sud, con email multilingue in coreano, inglese, persiano, arabo, francese e russo, calibrate per diversi target diplomatici. L’uso di date e contesti reali ha aumentato notevolmente la credibilità dei messaggi, riducendo la probabilità di rilevamento e aumentando i tassi di apertura.

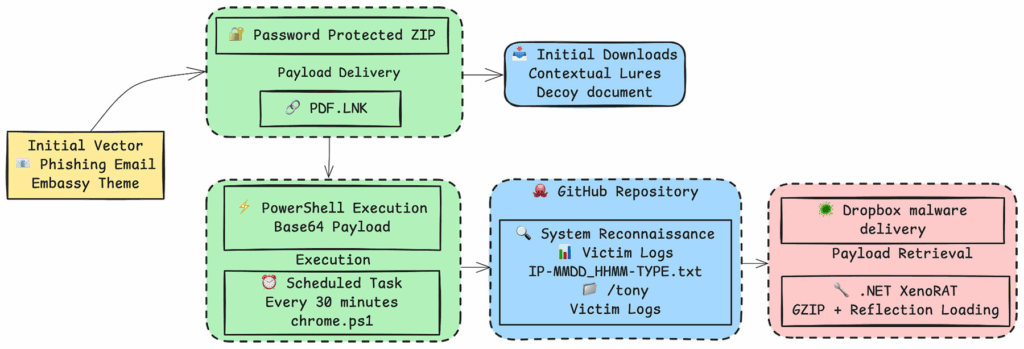

Tecniche di consegna e catena d’infezione

Gli attaccanti hanno mantenuto costante la tecnica di delivery, inviando archivi ZIP protetti da password ospitati su servizi affidabili come Dropbox, Google Drive e Daum. Al loro interno si trovavano file LNK camuffati da PDF, che, una volta eseguiti, attivavano script PowerShell offuscati in grado di scaricare XenoRAT da repository GitHub o da altri servizi cloud. Il malware veniva caricato in memoria tramite reflection, evitando la scrittura su disco e riducendo le tracce forensi. La persistenza era assicurata da task schedulati, mentre l’offuscamento con Confuser Core 1.6.0 complicava ulteriormente le analisi di reverse engineering.

Offuscamento con Confuser Core

Un dettaglio tecnico cruciale riguarda l’uso di Confuser Core 1.6.0, un noto framework open-source per offuscare codice .NET. Gli attaccanti lo hanno utilizzato per nascondere variabili, aggiungere junk code e rendere difficoltosa la decompilazione. Sebbene tool come de4dot possano agevolare il deoffuscamento, l’adozione di questo approccio conferma la volontà di aumentare la resilienza del malware alle analisi.

Funzionalità avanzate di XenoRAT

Il malware XenoRAT dispone di un set completo di funzionalità per operazioni di spionaggio. È in grado di registrare keystroke, catturare screenshot, accedere a webcam e microfoni, trasferire documenti sensibili ed eseguire comandi da remoto su shell compromesse. Il suo caricamento in memoria, unito a tecniche di offuscamento multilivello, gli consente di operare in maniera stealth eludendo gran parte delle soluzioni antivirus tradizionali. La scelta di GitHub come infrastruttura C2 garantisce inoltre un traffico apparentemente legittimo, riducendo la possibilità di rilevamento.

Attribuzione e possibili implicazioni geopolitiche

Trellix attribuisce la campagna al gruppo APT43, noto anche come Kimsuky, storicamente legato alla Corea del Nord. Gli indizi includono l’uso di servizi email coreani, la presenza di GUID e mutex coerenti con precedenti campagne e la registrazione di domini già associati al gruppo. Tuttavia, alcuni elementi — come le pause operative durante festività cinesi e i pattern orari di attività — suggeriscono possibili influenze o infrastrutture basate in Cina. Gli analisti ipotizzano una sponsorizzazione indiretta o cooperazione tattica, che aggiunge complessità all’attribuzione e sottolinea le sfumature geopolitiche di operazioni di questo tipo.

Indicatori di compromissione e mitigazioni

Il report di Trellix elenca hash, domini GitHub e indirizzi IP legati alla campagna, raccomandando un rafforzamento delle difese contro spearphishing e malware memory-resident. Le organizzazioni diplomatiche vengono invitate a bloccare archivi ZIP protetti, monitorare comportamenti anomali di PowerShell, rilevare attività sospette su servizi cloud come Dropbox e GitHub, e segmentare le reti con politiche di accesso zero-trust. La formazione del personale resta fondamentale per riconoscere email ingannevoli, mentre soluzioni EDR avanzate possono intercettare minacce che non lasciano tracce persistenti su disco.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.