I ricercatori di Zimperium hanno scoperto Hook version 3, un trojan bancario Android che rappresenta un’evoluzione significativa rispetto alle varianti precedenti. Questo malware, simile a Ermac, è stato individuato da zLabs e si distingue per l’introduzione di 107 comandi remoti, di cui 38 completamente nuovi, che amplificano le capacità di controllo remoto sui dispositivi infetti.

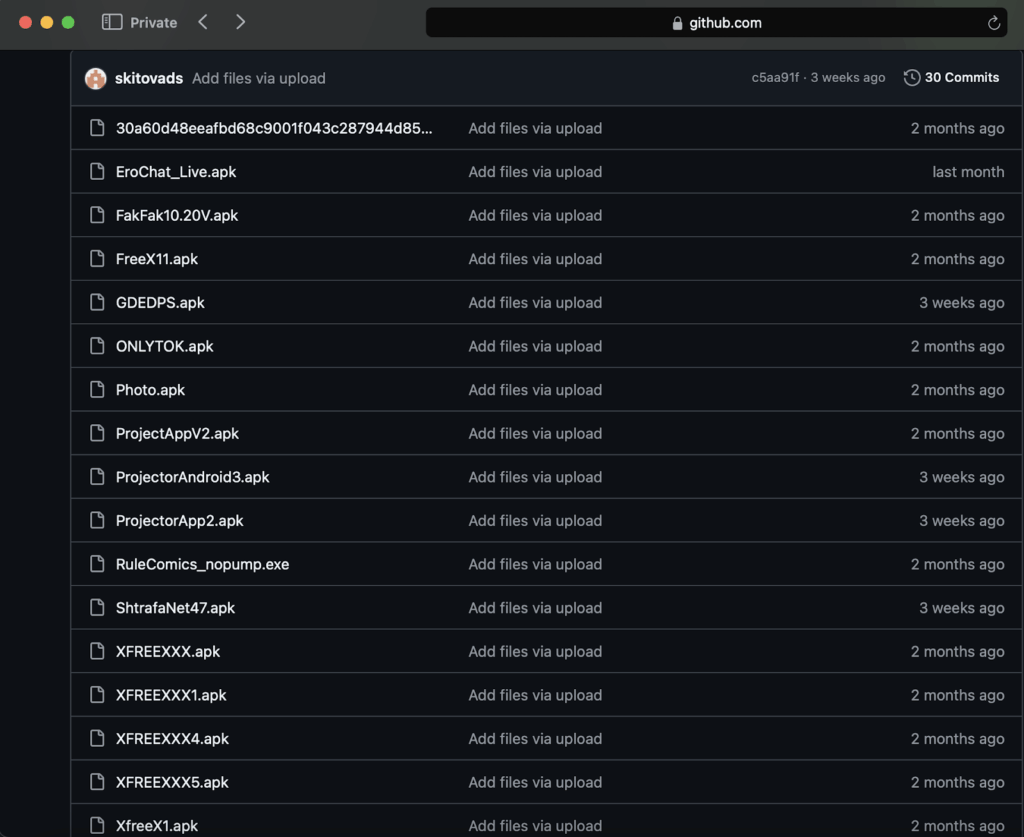

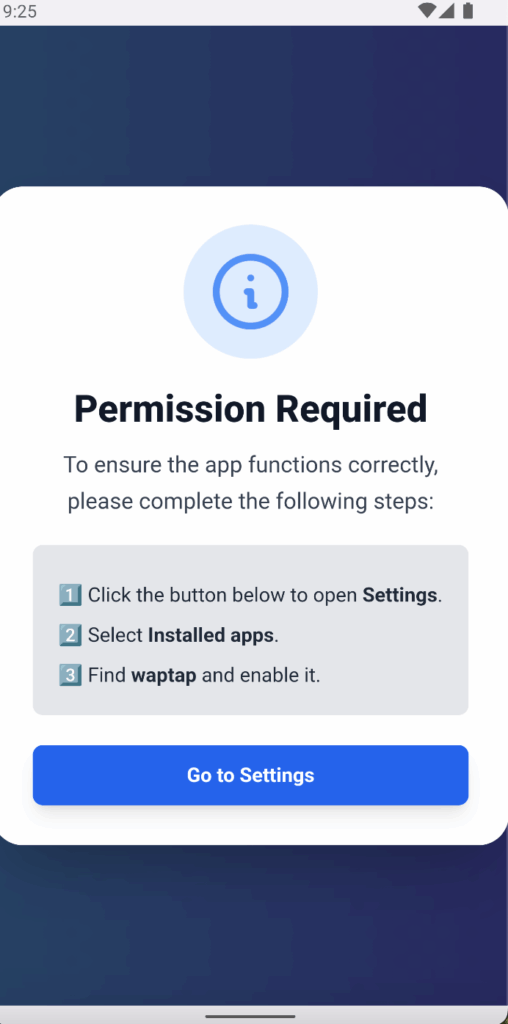

La sua distribuzione avviene tramite campagne di phishing e repository GitHub compromessi che ospitano APK mascherati da app legittime, come Google Chrome. Hook v3 sfrutta i servizi Accessibility per automatizzare frodi, rubare input e sessioni, catturare credenziali bancarie e wallet crypto. L’impatto per utenti privati e aziende è notevole: oltre al furto diretto di dati sensibili, la nuova versione integra overlay ransomware, falsi NFC per carpire dati di carte e strumenti di controllo remoto avanzati.

Evoluzione del trojan Hook

Zimperium ha tracciato l’evoluzione del trojan dalle versioni iniziali fino a Hook v3, evidenziando il salto qualitativo nelle sue capacità. Le versioni precedenti erano concentrate su operazioni di base come il furto di credenziali bancarie, ma la terza versione estende le sue funzioni a session hijacking, keylogging avanzato, esfiltrazione di seed phrase crypto e bypass dei lockscreen. La campagna appare come risposta alle difese migliorate introdotte su Android, segno che gli attaccanti aggiornano continuamente il codice con nuove tecniche di evasione, packer complessi e opzioni di persistenza.

Capacità principali di Hook v3

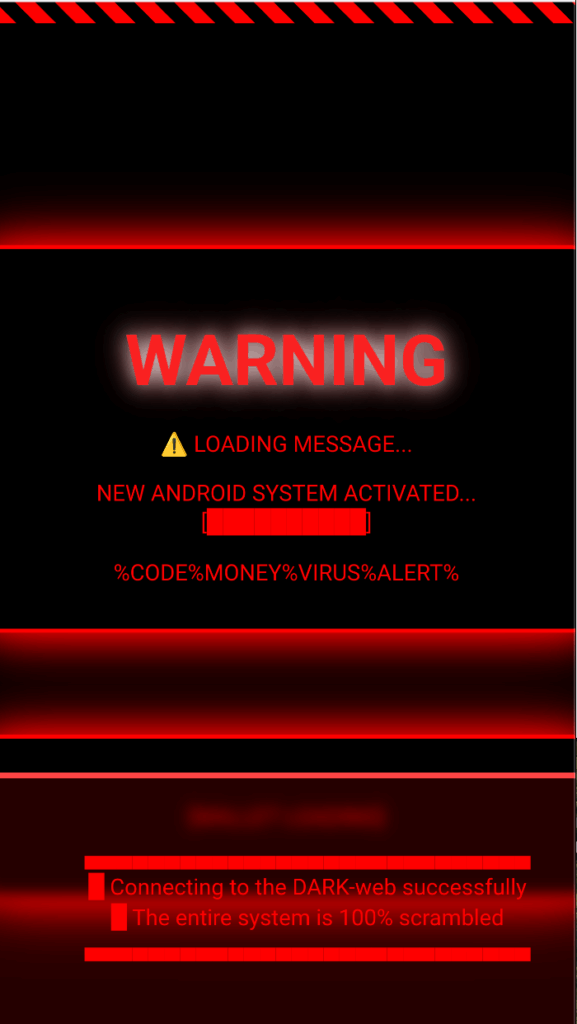

Il trojan integra comandi come start_vnc e start_hvnc per avviare sessioni VNC visibili o nascoste, lo streaming in tempo reale dello schermo con start_vnc_socket, la registrazione dei tocchi utente e il furto di password tramite keylogger, oltre a screenshot e registrazioni video. Le novità includono la funzione ransome, che attiva un overlay ransomware bloccando il dispositivo con richieste di riscatto, e takenfc, che genera falsi overlay NFC per indurre gli utenti a digitare i dati delle carte di pagamento. Con unlock_pin, pincodep e patternp, il malware cattura codici di blocco e pattern di sblocco, mentre i comandi takencard e cookie permettono di rubare dati di carte e sessioni browser.

Dettaglio tecnico: implementazione VNC

Il modulo VNC di Hook v3 si distingue per la capacità di catturare e trasmettere lo schermo in tempo reale con un basso consumo di risorse. Utilizza protocolli criptati, comprime i frame e invia solo le parti dello schermo modificate per ridurre la banda necessaria. La funzione start_hvnc nasconde la sessione all’utente, consentendo agli attaccanti di controllare il dispositivo in maniera invisibile. L’integrazione con i servizi Accessibility consente inoltre di simulare tocchi e gesture, completando transazioni o interazioni senza che la vittima se ne accorga.

Tecniche di targeting e furto dati

Hook v3 prende di mira principalmente app bancarie e wallet crypto come Bitcoin Wallet, Metamask, Exodus, Mycelium e Trust Wallet, con comandi specifici che permettono di sottrarre seed phrase e chiavi private. Oltre al settore finanziario, il trojan raccoglie informazioni su tutte le app installate, estrae account e credenziali salvate, accede ai dati SIM e sfrutta WhatsApp per attività di social engineering e frodi comunicative. La capacità di catturare screenshot e registrare sessioni video consente inoltre di rubare OTP e codici di sicurezza visualizzati sullo schermo.

Metodi di evasione e persistenza

Per restare attivo, il malware si maschera da Google Chrome, utilizza packer multilivello come JSONPacker, nasconde la propria icona e sfrutta i servizi Accessibility per garantire l’avvio in background. Adotta tecniche anti-sandbox per interrompere l’esecuzione in ambienti virtuali, riduce il traffico di rete mascherandolo come HTTPS legittimo e implementa un sistema di multi-C2 con fallback per mantenere la connessione in caso di blocco di un server. Inoltre, persiste nel dispositivo grazie a scheduled tasks, modifiche al registro Android e watchdog thread che riavviano i processi se interrotti.

Distribuzione e aree colpite

La diffusione avviene principalmente tramite phishing, con siti che inducono al download di APK esterni, e repository GitHub contenenti app camuffate. La portata è globale, con targeting che varia a seconda della popolarità delle app bancarie o crypto in una regione: l’Europa e gli Stati Uniti risultano particolarmente esposti per l’uso crescente di wallet digitali. Gli attaccanti utilizzano domini temporanei, messaggi di allerta finanziaria e notifiche fasulle per indurre le vittime a installare manualmente il malware.

Raccomandazioni di protezione

Gli esperti di Zimperium raccomandano di evitare il sideload di APK non ufficiali, abilitare Google Play Protect, mantenere Android aggiornato e monitorare costantemente i permessi concessi alle app. Le aziende dovrebbero implementare soluzioni MTD e EDR mobile, adottare policy zero-trust per i dispositivi aziendali, eseguire simulazioni di phishing per sensibilizzare i dipendenti e isolare gli asset critici. La collaborazione con i vendor di sicurezza è fondamentale per aggiornare le signature e bloccare domini e repository malevoli.

Ruolo di Zimperium nella detection

La scoperta di Hook v3 è il risultato dell’attività di ricerca di zLabs, che ha analizzato i campioni distribuiti in rete, confrontandoli con le versioni precedenti e documentando le 38 nuove funzioni introdotte. Zimperium ha inoltre collaborato con GitHub per la rimozione dei repository infetti e ha pubblicato report tecnici con IOC per aiutare la community a rafforzare le difese.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.