L’attore TAG-150 sta trasformando CastleLoader in CastleRAT, passando da un semplice loader a una RAT modulare con infrastruttura C2 multi-tier, consegnando SectopRAT, WarmCookie e una gamma di stealer in campagne attive dal marzo 2025. La catena d’infezione sfrutta phishing ClickFix a tema Cloudflare, repository GitHub fraudolenti e canali di consegna che includono Tor e servizi anti-detection. Le evidenze di Insikt Group (Recorded Future) mostrano un modello Malware-as-a-Service in piena maturazione: tier C2 stratificati, pannelli e VPS residenziali si combinano per ridurre la visibilità e reagire rapidamente alla pubblicazione di report. Gli impatti colpiscono utenti e organizzazioni, con furti dati, esecuzione comandi remoti, keylogging e screen capture, mentre il legame operativo con SectopRAT e WarmCookie rafforza la capacità di lateral movement e persistenza.

TAG-150: identità operativa e traiettoria delle campagne

L’attore TAG-150 opera con sviluppo rapido e reattività ai report pubblici, incorporando in poche settimane nuove tecniche di evasione e cambi di infrastruttura. L’attribuzione resta a confidenza media, ma i pattern infrastrutturali, le scelte di hosting e l’uso di servizi come Oxen, Kleenscan, temp.sh, simpleswap.io e mega.nz delineano un profilo orientato alla scalabilità MaaS e alla monetizzazione di accessi e dati. La telemetria di rete evidenzia comunicazioni limitate verso l’esterno, spesso ingaggiate su nodi Tor, complicando l’analisi comportamentale classica e spostando la detection su correlazioni multi-sorgente e hunting proattivo.

Dalle esche alla consegna: come funziona la catena ClickFix

Il phishing ClickFix convoglia l’utente su una landing che simula un problema tecnico (per esempio Cloudflare o un aggiornamento), inducendo l’esecuzione di un comando in Terminale/PowerShell. Questa interazione “volontaria” degrada l’efficacia di filtri automatici e di sandbox che attendono un’esecuzione autonoma del malware. In parallelo, repository GitHub artefatti imitano librerie note, piattaforme meeting o update di browser, distribuendo installer o script che innescano CastleLoader e, a seguire, CastleRAT e payload secondari.

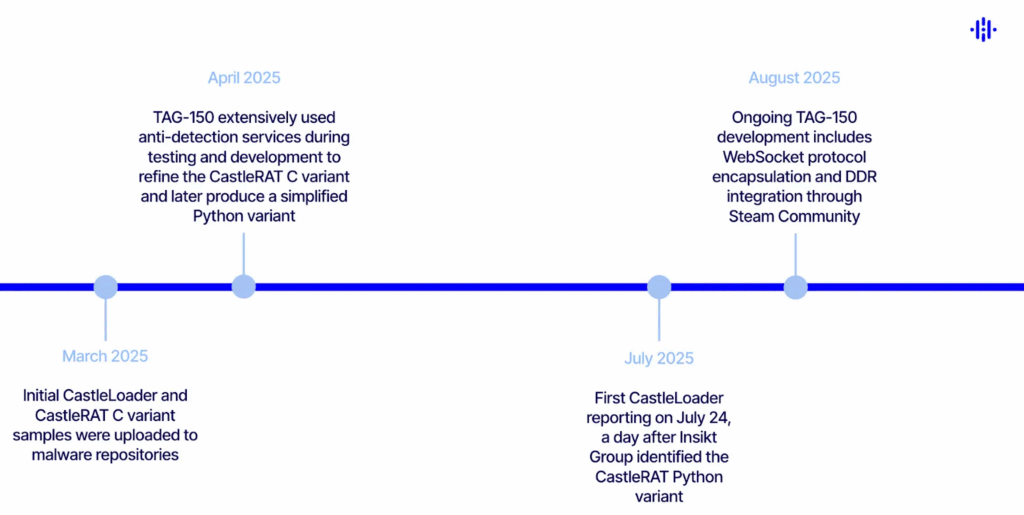

CastleLoader → CastleRAT: evoluzione tecnica e funzionale

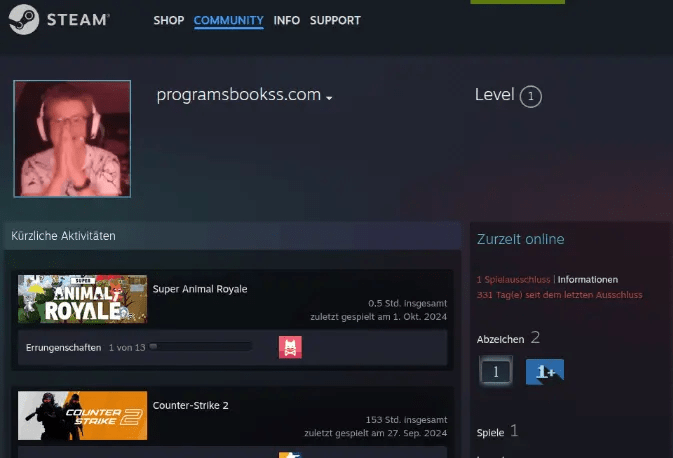

L’evoluzione da CastleLoader a CastleRAT sposta il baricentro dal caricamento modulare alla presa di controllo persistente. Le varianti Python (avvistate ad agosto 2025) introducono download ed esecuzione di binari, comandi CMD/PowerShell, auto-delete e, nelle revisioni più recenti, WebSockets e dead drop su Steam Community per configurazioni C2. La variante in C aggiunge keylogging, screen capturing e file operations, sincronizzando le attività con mutex univoci e RC4 a chiavi hard-coded. Un componente di geolocalizzazione (per esempio ip-api.com) supporta il targeting e la telemetria. In catena, SectopRAT tende ad ascoltare su porte dedicate (15647, 15747), mentre WarmCookie funge da dropper o RAT a bassa rumorosità per mantenere accesso affidabile.

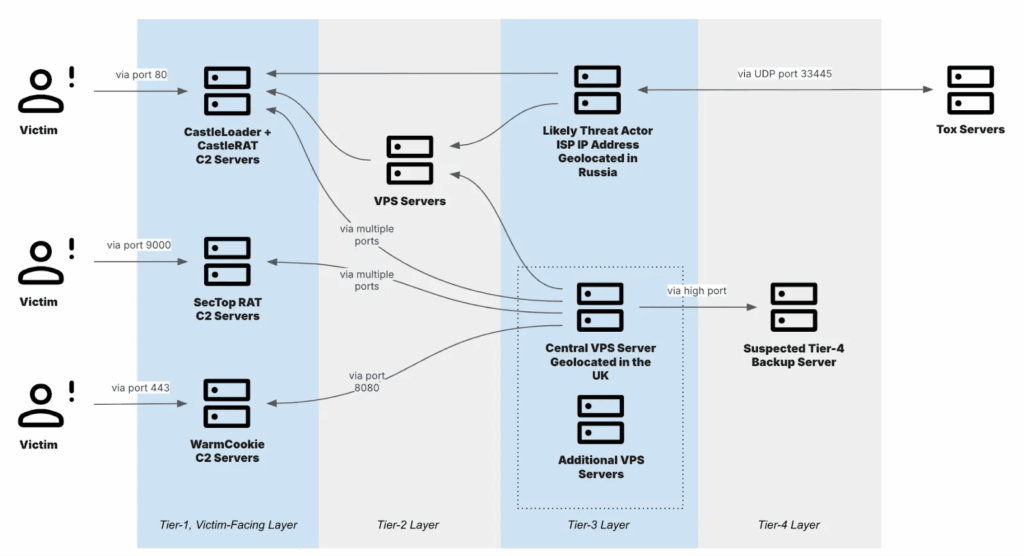

C2 multi-tier: architettura, ruoli e nodi di resilienza

L’infrastruttura multi-tier identifica Tier 1 come C2 “victim-facing” (HTTP/80, 443, 7777 e altre alte porte per CastleRAT/SectopRAT/WarmCookie), Tier 2 come VPS intermedi gestiti via RDP/3389, Tier 3 ibrido con VPS che condividono certificati TLS e IP residenziali (per esempio AS35807) per il salto operativo, e infine Tier 4 come backup o hub con sessioni UDP persistenti high-port↔high-port. In più casi, i ricercatori hanno osservato bypass del Tier 2 con connessioni Tier 3 → Tier 1, indizio di squadre operative o TTP differenziate. Pannelli di CastleLoader sono emersi su porte 5050/9999, mentre SectopRAT ha mostrato C2 multipli su 15647–15947.

Vectored delivery e MaaS: perché TAG-150 “scala” meglio degli altri?

TAG-150 integra ClickFix, GitHub mirroring e canali cifrati con servizi di anonimizzazione e anti-scanner, elevando la tolleranza ai takedown e la sopravvivenza della campagna. Il modello MaaS permette di ruotare payload in base al profilo della vittima: Stealc, RedLine, Rhadamanthys, DeerStealer, MonsterV2, NetSupport RAT e HijackLoader compaiono in combinazioni variabili, con sectopRAT e WarmCookie a coprire accesso, raccolta, comando. L’uso di registrar e hosting provider eterogenei, unito a Tor e dead drops, minimizza la superficie di attribuzione e interruzione centralizzata.

Tattiche di persistenza e OPSEC: come resta sotto soglia

Le build CastleRAT applicano RC4 su config e telemetria, impiegano mutex coerenti per orchestrare istanze e riducono i beacon a favore di polling discreto o canali WebSockets. La comunicazione via Tor, la geolocalizzazione preventiva e l’uso di servizi pubblici per dead drop diluiscono i pattern. Dove necessario, HijackLoader o WarmCookie effettuano staging locale prima di attivare SectopRAT. L’assenza di tooling rumoroso e l’adozione di script living-off-the-land alzano la soglia per EDR e NDR che si basano su indicatori statici.

Targeting e impatti: chi viene colpito e perché?

La geografia delle vittime mostra una prevalenza negli USA e una componente globale “long tail”. I settori variano, con individui e piccole organizzazioni che forniscono pietre di appoggio per movimento laterale verso contesti più critici. L’impatto tipico: furti credenziali, cookie/sessioni, wallet e documenti, uniti a keylogging, screenshot e comandi remoti utili a ricognizione e persistence. Alcuni elementi tattici osservati in campagne ClickFix si sono intrecciati con catene riconducibili ad affiliazioni ransomware, anche se i legami diretti restano non confermati.

Segnali tecnici e indicatori: dove guardare davvero

Le indagini associano CastleLoader/CastleRAT a pannelli su 5050/9999, C2 su 80/443/7777, e SectopRAT su 15647–15947 o 9000. Mutex come Thickwick3 e stringhe RC4 con chiavi 16-byte hard-coded ricorrono nelle build. L’infrastruttura Tier 3 include IP residenziali russi (AS35807), mentre VPS condividono certificati TLS omogenei. Gli IoC si estendono a domini registrati su Namecheap/Tucows e hosting su provider europei/USA citati nelle analisi. Questi segnali, uniti a timeline DNS e JA3/JA3S, alimentano hunt mirati e blocklist dinamiche.

Come adattare la difesa: priorità, telemetria e governance

Per ridurre la superficie, le organizzazioni dovrebbero disinnescare ClickFix con policy che impediscono esecuzioni via prompt da pagine web, introdurre Application Control per PowerShell e vincolare script a firma e constrained language mode. Sul perimetro, DNS sinkhole e HTTP response inspection aiutano a rilevare dead drop e WebSockets anomali. Lato endpoint, correlare sequenze browser→shell, esecuzioni PowerShell/AutoHotKey/AutoIT, drop in %TEMP% e keylogging previene l’atterraggio dei payload. In rete, decryption mirata dove legale, NDR comportamentale e alert su porte alte persistenti evidenziano tier UDP e pivot. La governance completa l’insieme: policy di verifica repository, convalida firma degli installer, processi di approvvigionamento software con due diligence e revoca rapida dei componenti compromessi.

Playbook di risposta: contenere, eradicare, ripristinare

Un playbook efficace prevede contenimento rapido (isolamento host, kill dei processi, blocchi DNS/IP/ASN), eradicazione con reimaging da golden image, rotazione credenziali, revoca token e bonifica di persistence (task, servizi, chiavi di registro, cartelle esecuzione). Il ripristino impone validazioni funzionali, monitoraggio intensivo e telemetria rafforzata per beacon e WebSockets. Infine, comunicazione interna e con i partner limita attriti lungo la supply chain e accelera la condivisione IoC.

Proiezioni: cosa aspettarsi nei prossimi mesi

Le evidenze indicano una probabile miniaturizzazione dei payload, maggiore ricorso a WebSockets e dead drop distribuiti, e tier C2 più agili con ruolo crescente di IP residenziali. La pressione dei report porterà a cicli di rotazione infrastrutturale più rapidi e a varianti di CastleRAT con funzionalità estese (per esempio USB spread, persistence fileless, abuso di Graph API). Sul fronte difensivo, la telemetria unificata (endpoint+rete+identità) e i controlli supply-chain sugli artefatti software saranno discriminanti. TAG-150 ha trasformato un loader in una RAT completa, sostenuta da C2 multi-tier e TTP capaci di sfruttare ingegneria sociale, repository fraudolenti e canali anonimi per consegnare SectopRAT, WarmCookie e stealer ad ampio spettro. La difesa efficace richiede politiche anti-ClickFix, controllo rigoroso delle esecuzioni, hunting su porte e protocolli tipici di CastleRAT/SectopRAT, e governance di approvvigionamento software che riduca la superficie di sideloading e supply-chain abuse. Nei prossimi cicli, solo telemetria coerente, segmentazione e orchestrazione di risposta riusciranno a comprimere il dwell time e a riequilibrare l’asimmetria a favore dei difensori.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.