La coesistenza di una vulnerabilità critica in SAP S/4HANA identificata come CVE-2025-42957 e di una campagna di phishing che sfrutta file SVG con JavaScript incorporato evidenzia una duplice superficie d’attacco in crescita: da un lato i sistemi ERP esposti a injection ABAP via RFC con CVSS 9,9 e potenziale compromissione totale, dall’altro la persistenza di tecniche di evasione che passano sotto il radar degli scanner attraverso SVG polimorfici capaci di decodificare pagine malevole Base64 e consegnare malware. Secondo le analisi circolate nel settore, attori con privilegi bassi possono avviare comandi ABAP in S/4HANA on-premise e in private cloud, mentre VirusTotal ha osservato decine di SVG non rilevati a partire da metà agosto 2025, con collegamenti a stealer per macOS come AMOS e a tecniche che aggirano Gatekeeper usando curl e installazioni via Terminale. Il quadro convergente è chiaro: identity e controllo dell’esecuzione sono gli assi strategici, e la defense-in-depth non può più prescindere da telemetria fine, segmentazione e analisi dinamica anche su formati apparentemente innocui.

SAP S/4HANA: perché CVE-2025-42957 è una falla sistemica

La CVE-2025-42957 in SAP S/4HANA emerge come injection di codice ABAP veicolata da un modulo funzione esposto via RFC. L’attaccante, dotato di credenziali a basso privilegio, sfrutta una validazione insufficiente dei parametri per iniettare comandi che il sistema esegue con contesto elevato, bypassando i controlli di autorizzazione e aggirando le policy applicative. L’attribuzione di CVSS 9,9 non è casuale: in scenari reali, questo difetto consente presa di controllo completa, movimento laterale verso componenti dipendenti e persistenza attraverso account ABAP e artefatti di customizing. La criticità non si limita alla disponibilità; investe integrità dei processi e riservatezza dei dati in ambienti che orchestrano ordini, fatturazione, logistica e reporting finanziario.

Come funziona l’injection ABAP via RFC?

La catena tecnica si innesca su chiamate RFC in cui parametri non sanitizzati vengono propagati a istruzioni dinamiche lato application server. In assenza di whitelisting severo o di binding tipizzato, l’input controllato dall’attaccante si concatena a costrutti EXECUTE, SUBMIT o a sezioni generiche di codice, con ABAP che interpreta l’istruzione risultante. In tal modo, con un profilo minimo l’avversario eleva i privilegi, crea utenze SAP_ALL, esfiltra hash da USR02, modifica tabelle di customizing e inietta job periodici per persistere. La velocità di reverse engineering della patch rende la replica dell’exploit alla portata di team con media competenza.

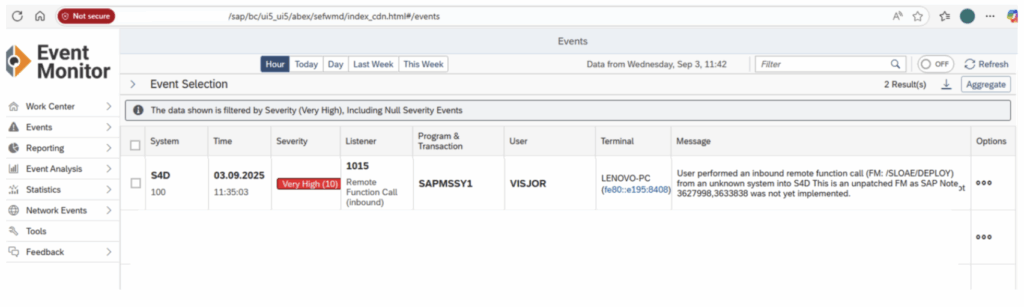

Segnali di compromissione e impatti operativi

Gli indicatori più ricorrenti includono spike di chiamate verso un singolo modulo RFC, creazione improvvisa di utenti ad alto privilegio, variazioni anomale in SUIM e STAD, job di background fuori orario e export massivi da tabelle anagrafiche. L’impatto supera l’IT: frode finanziaria tramite ordini fantasma, alterazione listini, deviazione flussi logistici, manomissione approvazioni e, nei casi peggiori, ransomware che blocca sistemi applicativi e interfacce EDI con effetti a catena sulla supply chain. In presenza di private cloud, l’errore è ritenere che l’ambiente gestito sia intrinsecamente sicuro: la superficie RFC rimane critica e richiede hardening dedicato.

Mitigazioni prioritarie per S/4HANA

L’applicazione immediata della patch è la prima linea. Subito dopo, diventa non negoziabile abilitare SAP UCON per ridurre l’esposizione dei servizi RFC, rinegoziare le autorizzazioni legate a S_DMIS e introdurre MFA sugli accessi di fornitori e utenti tecnici. La segmentazione tra application server, gateway e bastion host deve impedire movimenti laterali e pivot su DB. L’osservabilità va estesa con correlazioni su login da ASN insoliti, durata anomala dei token, query massive e pattern SUBMIT inusuali. Backup regolari, immutabilità degli snapshot e test di ripristino formano l’ultimo anello della resilienza.

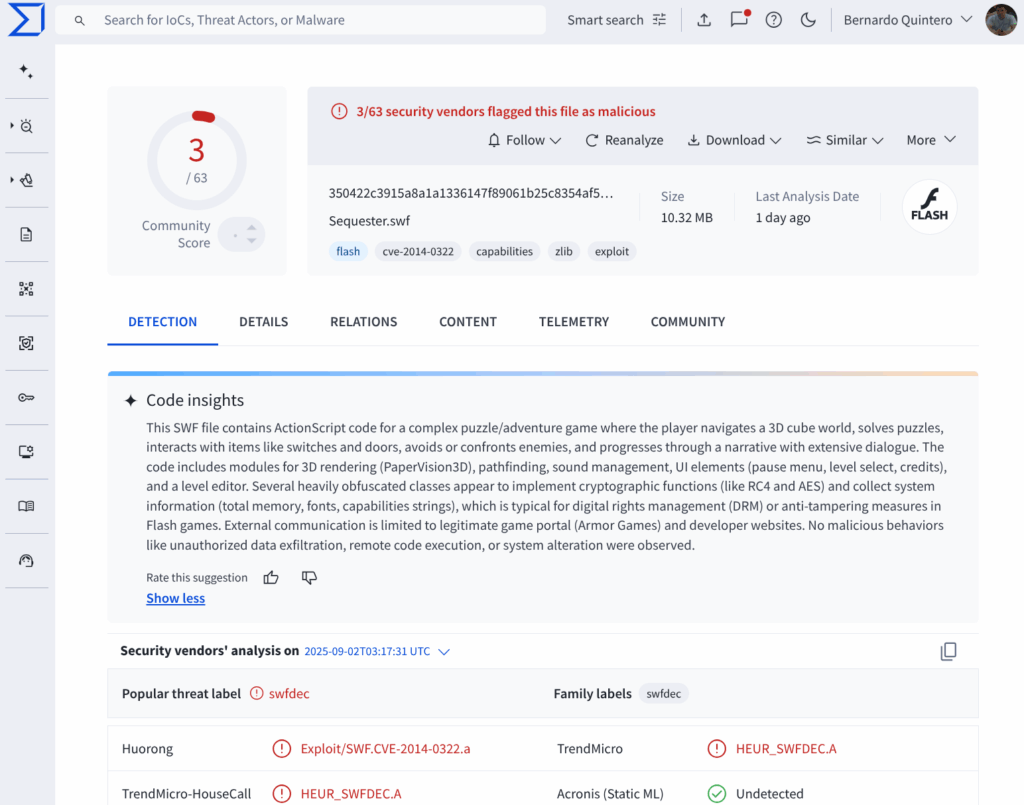

SVG come vettore d’attacco: perché eludono gli scanner

Sul fronte user-facing, i file SVG si sono dimostrati contenitori flessibili per JavaScript offuscato in grado di decodificare contenuti HTML/JS Base64, presentare finte barre di progresso e avviare download di archivi ZIP in background. La natura testuale dell’SVG, unita a obfuscation, polimorfismo e junk code, frammenta le firme e riduce l’efficacia delle analisi statiche. La campagna che ha impersonato autorità colombiane mostra come branding istituzionale e localizzazione aumentino il tasso di clic. In alcuni casi, gli attori hanno ridotto la dimensione dei payload da decine di megabyte a pacchetti compatti, ottimizzando la velocità di consegna e minimizzando le tracce.

Catena d’attacco su macOS: da SVG a AMOS

L’utente riceve un’email convincente con allegato SVG, lo apre nel browser e segue un flusso guidato che simula la verifica di un documento. Nel frattempo, uno script avvia il download di un archivio e proietta l’utente verso istruzioni che suggeriscono l’uso del Terminale. Mediante curl o zsh, il loader scarica ed esegue componenti che aggirano Gatekeeper per assenza di .dmg firmati, stabilendo persistenza ed esfiltrando password salvate, cookie, wallet crypto, profili VPN, note e file. La presenza di AMOS nelle telemetrie associate conferma la specializzazione di queste campagne su furto credenziali e svuotamento asset.

Perché gli SVG restano sotto soglia?

La combinazione di standard aperti, variabilità sintattica e embedding di script legittimi consente moltissime permutazioni valide. Ogni mutazione del DOM SVG, ogni rinomina di attributi o suddivisione di stringhe Base64 genera impronte diverse che indebolisono i motori di firma. Senza sandboxing che esegua il render e osservi le chiamate di rete, gli scanner tradizionali possono dare esito pulito, specialmente se l’esfiltrazione prosegue su domini appena attivati e infrastrutture legittime sfruttate come hop.

Convergenza delle minacce: identity, esecuzione, telemetria

Nel caso SAP, l’avversario sfrutta identità legittime con privilegi minimi per ottenere esecuzione in un perimetro ERP. Negli SVG, l’avversario inganna l’utente per ottenere esecuzione nel browser e poi nel Terminale. In entrambi gli scenari, la telemetria decide l’esito: log RFC e correlazione SUIM da un lato; monitor HTTP, EDR a livello utente e DNS sinkhole dall’altro. Difendere significa interrompere uno di questi tre assi: identità, esecuzione, visibilità.

Indicatori, anomalie e triage pratico

Nei paesaggi SAP, meritano attenzione accessi ripetuti allo stesso modulo RFC, creazione utenti con SAP_ALL, programmi z- sospetti*, job schedulati senza change request e download anomali via RFC_READ_TABLE. Sul lato endpoint, il binomio browser → Terminale in rapida sequenza, invocazioni curl verso host appena registrati, nuove launch agent e accessi Keychain oltre soglia sono segnali anticipatori. Un triage efficace incrocia timeline, ASN, JA3/JA3S, risoluzioni DNS e hash catene, privilegiando contenimento rapido e conservazione forense.

Strategie di mitigazione: ERP hardening e phishing-resilience

Per S/4HANA, oltre a patch e UCON, servono policy no-default sui ruoli tecnici, review di S_DMIS e delega minima sulle integrazioni. Bastion host con MFA, deny-by-default sui gateway, recording selettivo di RFC ad alto rischio e test di ripristino mensili innalzano la soglia. Per gli SVG, occorre disabilitare la preview automatica in webmail, adottare content-disarm & reconstruction per allegati grafici, forzare l’apertura in viewer isolati e introdurre regole EDR che bloccano sequenze browser → shell non autorizzate. La formazione anti-phishing deve esplicitare gli SVG come vettore e spiegare perché il Terminale non vada mai usato per istruzioni ricevute via email.

Governance, compliance e responsabilità condivise

Gli ERP sono sistemi regolatori del business: audit frequenti, SoD severa, journaling immodificabile su change critici e contratti con provider che vincolano a SLA di sicurezza e MFA su utenze di servizio andrebbero considerati standard. Sul fronte utenti, politiche che limitano l’uso di allegati eseguibili, macro, script incorporati e prevedono percorsi di segnalazione rapidi ridimensionano la finestra di attacco. Vendor e clienti condividono la responsabilità: gli uni nel ridurre l’esposizione (UCON, patch velocity), gli altri nel applicare controlli compensativi e telemetria.

Evoluzione attesa: exploit kit ERP e payload “leggeri”

Con patch disponibili e dettagli tecnici diffusi, è plausibile che compaiano exploit kit per ERP che automatizzano discovery RFC e validazioni ridotte. In parallelo, le campagne SVG tenderanno a miniaturizzare payload, a spezzare le dipendenze e a spostare la logica su script side-loaded, alzando ulteriormente l’asticella per la rilevazione statica. La risposta dovrà combinare modelli comportamentali sugli host e ispezione semantica della catena on-open degli allegati.

Cosa monitorare nelle prossime settimane

Per SAP, è sensato aumentare la sensibilità su ST03N/STAD, tracciare parametri RFC verso moduli aggiornati e mettere in watchlist ruoli creati o espansi dopo la finestra patch. Per gli endpoint, conviene arricchire i detection rule-sets con pattern curl → unzip → exec, creation di plist in LaunchAgents, aperture di Keychain e connessioni a RPC insoliti dopo l’apertura di SVG.

La combinazione CVE-2025-42957 su SAP S/4HANA e phishing via SVG impone una revisione congiunta di identity, execution e telemetria. Nel dominio ERP, la patch immediata, l’abbraccio di UCON, la revisione delle autorizzazioni (con focus su S_DMIS) e la segmentazione riducono il grado di libertà degli attaccanti e accorciano il dwell time. Nel dominio endpoint, il disinnesco degli SVG eseguibili, la sandbox dinamica, i controlli EDR sulle sequenze browser-to-shell e la formazione mirata sugli allegati grafici ribaltano la convenienza operativa degli avversari. ERP mission-critical e client moderni condividono la stessa verità: l’esecuzione non deve fidarsi dell’identità e l’identità non deve aprire la strada all’esecuzione senza tracce osservabili e limiti rigidi. Solo unendo governance, hardening e telemetria lungo l’intera catena del valore si può trasformare una falla critica e un vettore insidioso in incidenti contenibili.

SAP , , ABAP injection, SVG, phishing, AMOS, defense-in-depth

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.