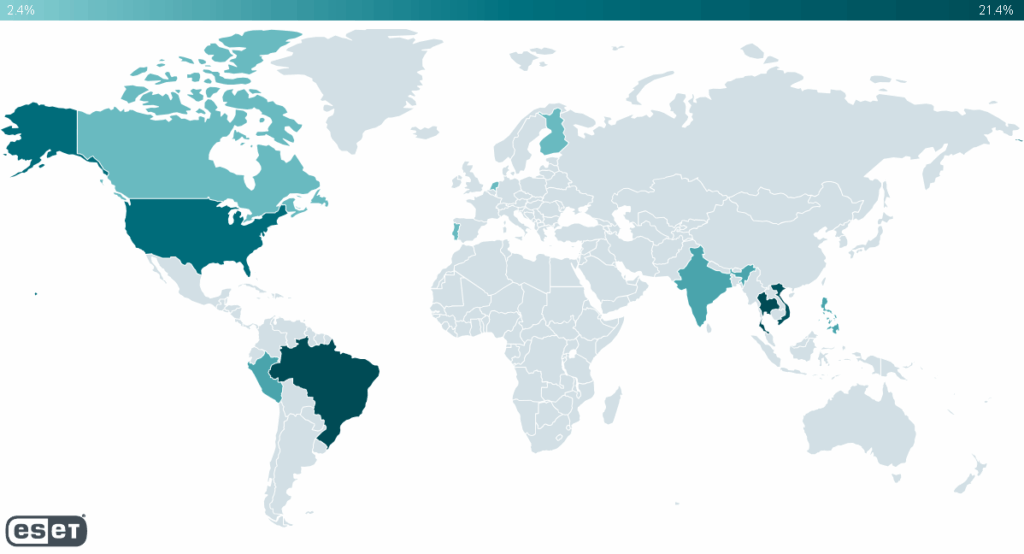

La campagna GhostRedirector compromette almeno 65 server Windows con una combinazione di backdoor passive e moduli IIS orientati a frodi SEO, colpendo in modo particolare Brasile, Tailandia e Vietnam. I ricercatori di ESET hanno descritto come gli attaccanti combinino iniziali SQL injection con escalation di privilegi tramite exploit pubblici come EfsPotato e BadPotato, distribuendo una backdoor C++ denominata Rungan e un modulo IIS nativo chiamato Gamshen. La catena include download via PowerShell o CertUtil da server di staging come 868id.com, installazioni in **C:\ProgramData**, creazione di utenti privilegiati come canale di accesso secondario, e un ecosistema di strumenti che manipola le risposte a Googlebot per aumentare il ranking di siti di gambling e altre destinazioni poco trasparenti. Il quadro operativo mostra un attore con media attribuzione alla Cina, capace di mantenere basso rumore di rete grazie a backdoor passive che non avviano connessioni in uscita, riducendo la visibilità su firewall e IDS. L’impatto diretto riguarda reputazione, dati e ricavi, con host legittimi trasformati in proxy SEO e piattaforme d’appoggio per ulteriori movimenti ostili.

Chi è GhostRedirector e come struttura le operazioni?

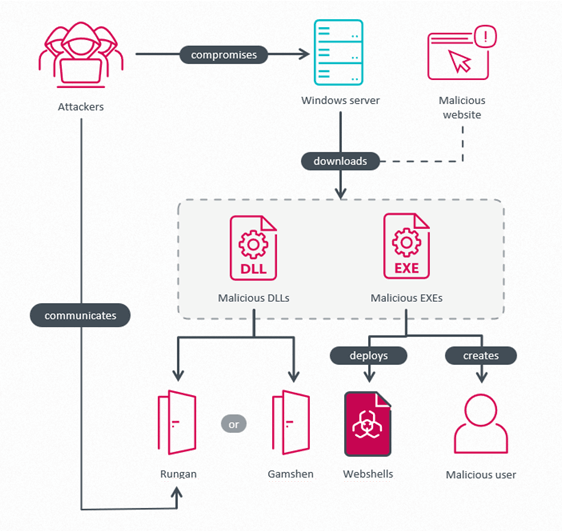

GhostRedirector emerge nel giugno 2025 come attore focalizzato su server Windows esposti su Internet. Predilige superfici note e poco presidiate: siti dinamici con input non sanificati, istanze IIS con configurazioni eterogenee, e componenti legacy dove patch e hardening risultano irregolari. L’operazione procede in fasi: compromissione iniziale con SQL injection probabile, drop di strumenti tramite LOLBins come PowerShell e CertUtil, instaurazione della persistenza su disco e registro, quindi riconfigurazione di IIS per inserire il modulo Gamshen. In parallelo, la backdoor Rungan fornisce un canale di amministrazione invisibile alle sonde che tracciano soltanto traffico in uscita, consentendo raccolta di informazioni, esecuzione comandi e gestione utenti direttamente su HTTP locale.

Catena di attacco end-to-end e impianto sul sistema

La catena tipica inizia con un web exploit che consente scrittura su disco. Il server infetto contatta un dominio di staging come 868id.com per scaricare payload firmati o offuscati, utilizzando PowerShell o CertUtil per minimizzare firme statiche. Gli artefatti finiscono in *C:\ProgramData* e in percorsi legati a Framework64, dove i binari si camuffano come componenti di sistema. Gli attaccanti attivano persistenza tramite chiavi di registro, programmano servizi o modificano la configuration di IIS. Per il fallback, creano account amministrativi come MysqlServiceEx, li aggiungono al gruppo Administrators e mantengono webshell nelle directory dei siti attivi per recupero rapido in caso di rimozioni parziali. La progressione combina stealth, modularità e ridondanza dei canali di controllo.

Rungan: la backdoor C++ passiva che parla solo se interpellata

Rungan esegue come miniscreen.dll e agisce da backdoor passiva: registra un listener HTTP locale tramite HTTP Server API e attende richieste precise su endpoint di default come /v1.0/8888/sys.html. Questa scelta bypassa IIS e riduce gli indicatori di rete perché la backdoor non genera traffico outbound. Le stringhe sensibili risultano offuscate con AES e la configurazione supporta più URL di ascolto, parametri action e funzioni per elencare directory, eseguire comandi, gestire utenti e aggiornare la propria superficie. Il matching rigoroso dei parametri abbassa i falsi positivi e rende più difficile l’attivazione accidentale. L’output viaggia come risposta HTTP, un pattern che confonde i log se non si dispone di telemetria applicativa fine.

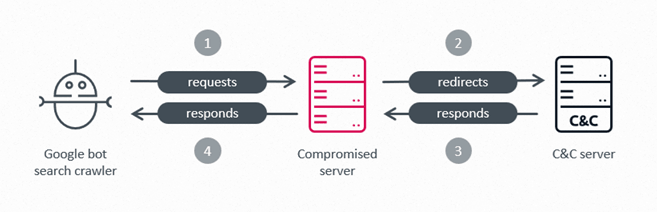

Gamshen: il modulo IIS fatto su misura per la frode SEO

Gamshen si integra nativamente in IIS e intercetta le richieste con handler come OnBeginRequest e OnSendResponse. Filtra per User-Agent che impersonano Googlebot, seleziona richieste GET e confronta pattern URL tipici di risultati di ricerca. Dal C2 (per esempio brproxy.868id.com o gobr.868id.com) scarica snippet che poi inietta nelle risposte HTML, pilotando l’indicizzazione verso siti target. Il risultato è un dirottamento sistematico della reputazione dell’host compromesso, con contenuti manipolati che favoriscono portali di scommesse o servizi non leciti. La natura nativa del modulo, la persistenza oltre il riavvio e la somiglianza con famiglie come IISerpent complicano le rimozioni che non includano audit dei moduli e verifica di applicationHost.config.

Zunput: discovery IIS e deposito di webshell di fallback

Lo strumento Zunput mappa l’istanza IIS enumerando siti, percorsi fisici, binding e host, quindi droppa webshell in directory raggiungibili dal web. I file presentano estensioni comuni come .asp, .aspx o .php e si mimetizzano con nomi neutri, mentre l’utility registra i risultati in log.txt utilizzando marcatori riconoscibili. Lo scopo è garantire un secondo canale anche se Gamshen o Rungan vengono soppressi. Questa ridondanza riflette una visione operativa orientata alla persistenza in ambienti dove i team di difesa riescono a intervenire in modo parziale.

Escalation di privilegi con EfsPotato e BadPotato

Per ottenere SYSTEM o ruoli equivalenti, la campagna sfrutta exploit pubblici come EfsPotato e BadPotato, spesso offuscati e talvolta firmati con certificati di dubbia provenienza. Una volta elevati i privilegi, gli attori creano utenti, modificano SID mediante RID hijacking e definiscono attività pianificate e servizi per garantire continuità. La preferenza per strumenti noti e catene LOLBin riflette la volontà di ridurre il footprint e di confondere i sistemi che si affidano a rule set puramente signature-based.

Infrastruttura di staging e C2, crittografia e offuscamento

La campagna utilizza domini legati a 868id.com come staging per distribuire payload e come proxy per i contenuti SEO. Il codice impiega AES per decriptare stringhe e per proteggere configurazioni, mentre gli URL e i token vengono memorizzati in forma codificata. La separazione tra staging, proxy e moduli interni diluisce la visibilità della catena e rende più ardua l’attribuzione diretta se non si dispone di un timeline coerente di DNS, HTTP e filesystem.

Attribuzione e contesto strategico dell’operazione

L’attribuzione media verso un attore allineato alla Cina si fonda su overlap infrastrutturali, stile del codice, certificazioni e tattiche coerenti con campagne osservate nella regione. Il profilo privilegia monetizzazione indiretta tramite SEO fraud, ma i moduli e la backdoor consentono anche esfiltrazione e lateral movement. Le somiglianze con IISerpent e campagne IIS-centriche suggeriscono un riuso di idee e di framework più che un semplice copia-incolla, con un’evoluzione orientata alla passività e alla mimesi.

Indicatori, segnali di compromissione e telemetria utile

Gli indicatori ricorrenti includono binari non firmati in **C:\ProgramData**, DLL con nomi di sistema fuori posto, moduli IIS non documentati, risposte HTML che cambiano in base al User-Agent, e traffico verso domini che ospitano snippet. Nei log si osservano pattern GET ripetitivi su URL specifici e spike di richieste con Googlebot come User-Agent. Sul sistema emergono nuovi utenti amministrativi, servizi e task anomali, oltre a file webshell in directory di siti attivi. La backdoor Rungan lascia tracce su listener HTTP locali, con binding inconsueti e risposte a endpoint insoliti che non transitano per IIS.

Impatto su SEO, reputazione e continuità del servizio

La manipolazione di risposte a Googlebot converte host legittimi in ponte verso contenuti non desiderati, con de-ranking, flag e penalizzazioni che impattano traffico organico e revenue. La presenza di backdoor e webshell apre a furti di dati, defacement e abusi della posta e di integrazioni applicative. In scenari multi-tenant, un solo server compromesso può contaminare più siti, facendo esplodere i costi di bonifica, riprogettazione e gestione incidenti.

Mitigazioni operative: hardening, monitoraggio e bonifica

Le difese efficaci iniziano con patch tempestive su IIS, framework e applicazioni web, estendendosi a WAF con validazioni server-side reali per mitigare SQL injection. È essenziale inventariare e validare periodicamente i moduli IIS, verificare applicationHost.config, rimuovere handler non necessari e imporre principio del minimo privilegio sugli application pool. La telemetria deve correlare User-Agent, pattern URL, codici di risposta e differenze tra risposte a bot e a browser comuni. A livello host, conviene attivare AppLocker o WDAC, disabilitare l’esecuzione di CertUtil e PowerShell non firmato in produzione, imporre MFA per accessi amministrativi e monitorare con regole specifiche l’apparizione di utenti nuovi nei gruppi privilegiati. La bonifica richiede rimozione dei moduli malevoli, pulizia delle webshell, revoca degli account creati, rotazione delle credenziali e revisione dei binding e dei certificati.

Playbook di risposta: contenimento, eradicazione e ripristino

Il contenimento consiste nel mettere in sola lettura i siti compromessi, separare il traffico bot su un tier isolato, bloccare e sinkholare i domini di staging e proxy, ed esportare i log per l’analisi forense. L’eradicazione prevede scansione file-system alla ricerca di DLL e moduli irregolari, pulizia delle chiavi di registro, rimozione degli utenti e task introdotti, e re-deploy degli ambienti tramite immagini note. Il ripristino richiede validazione funzionale, monitoraggio intensivo, regole WAF rafforzate e controlli di integrità continui con baseline aggiornate. La comunicazione con motori di ricerca e clienti tutela reputazione e continuità.

Prevenzione a lungo termine e governance della superficie IIS

Le organizzazioni dovrebbero istituire procedure di change management rigorose su IIS, con approvazioni tracciate per ogni modulo e handler. Una baseline degli hash di file critici, con scan giornalieri di integrità, riduce la finestra di manomissione. È utile centralizzare build e deploy tramite pipeline che firmano gli artefatti, impedendo l’upload manuale su prod. La segmentazione di management plane, data plane e control plane, unita a logging remoto immodificabile, rende più difficile l’occultamento delle tracce. La formazione dei team applicativi sulla sanitizzazione input e sulla gestione degli errori inibisce SQL injection ricorrenti. La verifica periodica di LOLBins abilitati e dei criteri di esecuzione PowerShell evita abusi di strumenti di sistema.

GhostRedirector dimostra come backdoor passive e moduli IIS mirati possano trasformare un server Windows in un hub di frode SEO e in un punto d’appoggio per ulteriori operazioni. La combinazione di Rungan e Gamshen, l’uso di exploit pubblici per la privilege escalation, la ridondanza con webshell e account amministrativi e l’offuscamento basato su AES e infrastrutture di staging delineano un impianto silenzioso ma resiliente. La difesa efficace richiede patching disciplinato, hardening di IIS, telemetria che compari risposte a bot e a utenti reali, controllo degli accessi con MFA e applicazione del principio del minimo privilegio, oltre a playbook di incident response capaci di contenere, eradicare e ripristinare con rapidità. Solo unendo governance, ingegneria della piattaforma e osservabilità granulare si può ridurre il vantaggio asimmetrico di attori che sfruttano componenti legittimi per scopi illegittimi.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.