La nuova ondata di infezioni attribuita ad AMOS Stealer — noto anche come Atomic macOS Stealer — sfrutta software craccato e istruzioni da incollare nel Terminale per colpire utenti macOS in cerca di applicazioni gratuite. La catena d’attacco combina landing page con reindirizzamenti dinamici, domini rotanti difficili da bloccare, e una persistenza basata su LaunchDaemon che avvia uno script .agent in loop infinito. Sui sistemi aggiornati a macOS Sequoia 15.5 e 15.6, Gatekeeper arresta DMG non notarizzati con messaggi di verifica fallita, ma gli aggressori spingono con decisione la via alternativa dei comandi copiati per bypassare i controlli più visibili. L’analisi di Trend Micro evidenzia artefatti chiave come l’AppleScript “update” in directory temporanee e il plist com.finder.helper.plist per l’esecuzione perpetua, mentre i team MDR mappano le Observed Attack Techniques a pattern MITRE per isolare furto credenziali, accessi al Keychain, esfiltrazioni via HTTPS e targeting di wallet crypto. L’evoluzione tattica della campagna conferma che educazione dell’utente, telemetria comportamentale e patch tempestive restano il baricentro difensivo.

Distribuzione e ingegneria sociale: come inizia l’infezione

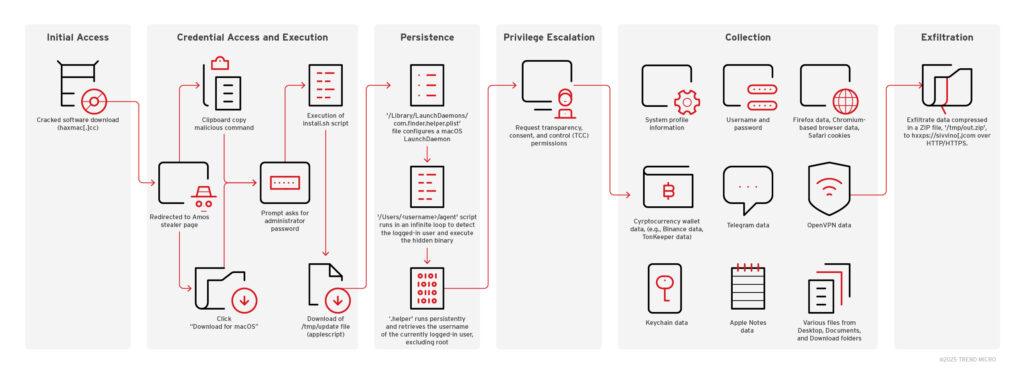

Gli aggressori sfruttano il desiderio di app “premium” gratis e guidano l’utente verso siti pirata che promettono versioni “crack” di programmi popolari. Il percorso tipico passa da redirect multipli verso una landing AMOS dove il visitatore è invitato a cliccare “Download for MacOS” oppure a copiare e incollare una serie di comandi Terminale “per risolvere errori di installazione”. Questo secondo binario riduce la dipendenza da DMG non firmati e punta direttamente a script e payload calati sul sistema con privilegi ottenuti tramite inganno dell’utente.

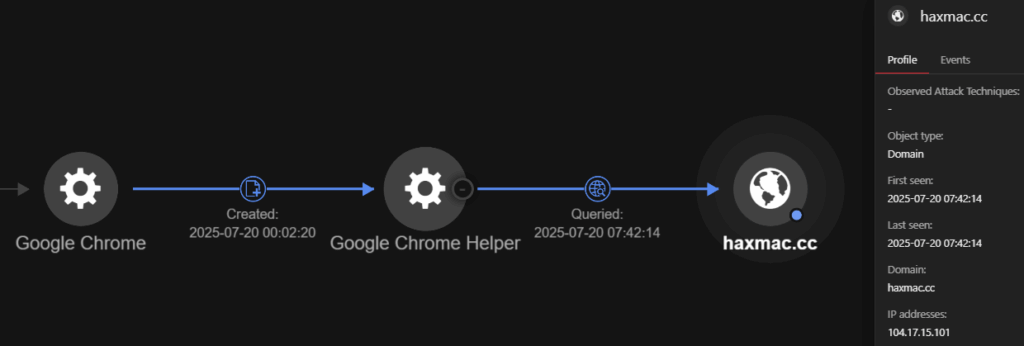

L’infrastruttura di distribuzione impiega domini rotanti per sfuggire agli elenchi di blocco e per rendere effimeri gli indicatori statici basati su URL. Pagine di download apparentemente legittime per tool noti (come CleanMyMac citato spesso nelle truffe) fungono da esca, con fingerprinting dell’OS per servire il payload macOS corretto. La telemetria evidenzia nomi di host dinamici — ad esempio stringhe simili a im9ov070725iqu[.]cfd — e pattern in cui la destinazione cambia a ogni visita mentre istruzioni e messaggi restano pressoché invariati, segno di un kit di distribuzione standardizzato.

Catena d’infezione: dagli script alla persistenza

Una volta persuasa la vittima, la catena d’infezione scarica nella directory temporanea un AppleScript denominato “update” incaricato di orchestrare i passaggi successivi. In parallelo, viene creato un LaunchDaemon tramite il file com.finder.helper.plist, che come elemento di persistenza si assicura che lo script .agent sia avviato in continuazione, anche dopo riavvio. Il cuore operativo è proprio questo .agent: uno script in loop infinito che rileva l’utente attualmente loggato, sincronizza i tempi con l’attività interattiva e attiva il binario nascosto responsabile del furto dei dati.

L’uso del LaunchDaemon a livello di sistema, invece dei più comuni LaunchAgent per utente, lascia intuire l’intento di ottenere ampiezza di controllo e resilienza rispetto ai cambi account. Il flusso, nella sua forma basilare, è lineare: download dello script, installazione della persistenza, rilevamento sessione, attivazione del componente principale e comunicazione con i server C2 su canali cifrati.

Gatekeeper e notarizzazione: cosa succede su Sequoia 15.5 e 15.6

Sulle versioni recenti di macOS Sequoia, il meccanismo Gatekeeper blocca i DMG non notarizzati e segnala l’impossibilità di verificare l’assenza di malware, interrompendo l’installazione. I test mostrano che su 15.5 l’arresto è netto, e su 15.6 compaiono avvisi di verifica fallita che inducono a desistere. Tuttavia lo stratagemma dei comandi Terminale aggira, nella percezione dell’utente, la barriera psicologica più forte (il pop-up del sistema), favorendo una “installazione a fiducia” in cui chi scrive nel Terminale crede di “riparare” o “sbloccare” un’installazione legittima. È proprio qui che la consapevolezza diventa difesa: incollare comandi presi dal web equivale a concedere autorizzazioni che vanificano gran parte dei benefici di Gatekeeper.

Capacità tecniche di AMOS: dal Keychain ai wallet crypto

Il payload di AMOS Stealer punta al cuore delle informazioni di un profilo macOS. Raccoglie password, cookie e storia di navigazione dai principali browser; tenta l’accesso al Keychain, dove risiedono certificati e chiavi; esplora le directory utente per documenti, immagini e file potenzialmente sensibili. Sul fronte finanziario, ricerca installazioni di wallet come Exodus o integrazioni con Ledger, mirando a seed phrase e file di configurazione sufficienti a svuotare fondi. L’esfiltrazione avviene attraverso sessioni HTTPS, così da confondersi nel traffico cifrato “normale”.

Per elevare la sopravvivenza, il codice integra offuscamento, controlli anti-analisi e anti-sandbox, e funziona sia su macchine Intel sia su Apple Silicon. In alcuni scenari, gli script spingono la vittima a inserire la password di amministratore per completare passaggi “necessari”, regalando di fatto privilegi ampliati al dropper. La combinazione di persistence, furto credenziali e exfiltration in rapida sequenza minimizza il tempo tra compromissione e impatto.

Domini rotanti e resilienza del C2

La campagna si regge su una rete di domini rotanti che funge sia da facciata (pagine di download e istruzioni) sia da ponte verso l’infrastruttura C2. Ogni visita può risolvere verso landing differenti, controllate da operatori che rimodellano il flusso in risposta a take-down e blacklist. L’uso di HTTPS e di fingerprinting selettivo per OS aiuta a servire il payload più adatto e a limitare l’esposizione di indicatori ricorrenti, complicando la rilevazione statica e privilegiando l’approccio comportamentale su endpoint e rete.

Rilevamento, triage e risposta con MDR

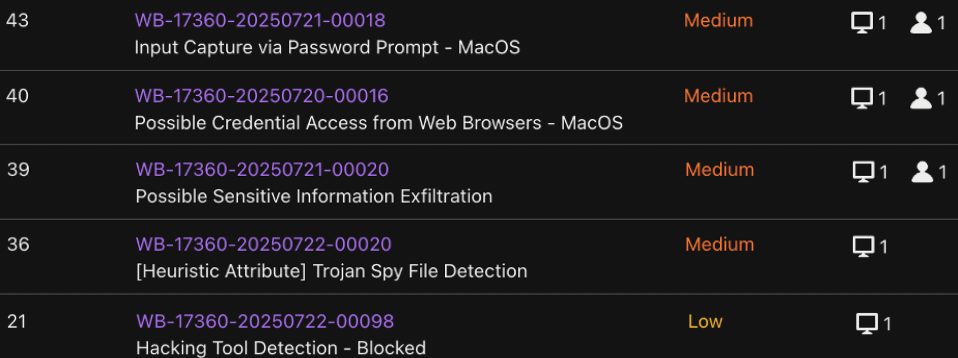

Nel modello illustrato da Trend Micro, la piattaforma Vision One e i servizi MDR correlano telemetria di processo, accessi a archivi credenziali e possibili esfiltrazioni in workbench che diventano pivot investigativi. Gli Observed Attack Techniques mettono in evidenza segnali deboli come un browser che, a catena di redirect, approda su istruzioni di copia-incolla; la creazione anomala di un LaunchDaemon con nome insinuante; l’avvio di script in loop; e pattern di accesso ai profili browser difformi dall’uso legittimo. Allarmi come “Possible Credential Access from Web Browsers – macOS” fanno scattare triage e hunting proattivo, che include la bonifica di plist sospetti, l’uccisione del processo .agent, la revisione del Keychain e il reset delle credenziali esposte. Per profili con asset crypto, la raccomandazione operativa è lo spostamento immediato su wallet hardware controllato, assumendo che le seed phrase siano compromesse.

Perché Gatekeeper non basta e dove intervenire

Gatekeeper resta un presidio indispensabile, ma non copre i casi in cui l’utente esegue consapevolmente comandi che installano e abilitano componenti al di fuori del canale di notarizzazione. La dinamica social-tech di questa campagna sfrutta proprio il canale di fiducia del Terminale, camuffando operazioni invasive come “fix” o “pre-requisiti”. Per questo la difesa multilayer richiede policy che riducano la superficie di attacco a script non firmati, telemetria che intercetti persistenze anomale, e controlli egress capaci di segnalare exfiltration su HTTPS con destinazioni atipiche.

Impatto su credenziali, privacy e finanza personale

Quando l’infezione riesce, l’impatto è immediato: account compromessi tramite cookie o password, sessioni trasferite, documenti e foto copiati, fondi crypto a rischio se le seed vengono esfiltrate. Laddove il profilo macOS è usato per lavoro e finanza personale, la commistione di dati amplifica la superficie di danno. La compressione e il rate-limiting del traffico in uscita consentono all’attore di volare sotto i radar, allungando la finestra utile per monetizzare l’accesso.

Evoluzione della campagna: perché funziona ancora

La campagna funziona perché riusa vettori sempreverdi: il pirataggio software come esca e la fiducia nell’uso del Terminale come “strumento degli esperti”. L’introduzione dei domini rotanti e il passaggio a istruzioni testuali mantengono alto il tasso di conversione, anche in un ecosistema dove i DMG non notarizzati sono sempre più spesso bloccati. Lato difesa, questo sposta l’onere su educazione dell’utente, visibilità runtime e policy che rendano costoso per l’attaccante rimanere silenzioso.

Telemetria utile: cosa osservare negli endpoint macOS

Segnali di compromissione includono la creazione o la modifica di LaunchDaemon con nomenclature insolite, la presenza in /tmp o $TMPDIR di AppleScript nominati “update” o simili, processi che avviano loop persistenti e accessi ripetuti ai profili browser fuori dalla normale interazione utente. In rete, sessioni HTTPS verso host recenti, con SNI variabile e durata compatibile con l’esfiltrazione di archivi compressi, sono un ulteriore campanello da correlare con la telemetria di processo sull’host.

Playbook di contenimento e bonifica

Il contenimento inizia con la disconnessione dalla rete, la sospensione dei processi associati allo .agent, la rimozione dei plist di persistenza e la pulizia degli artefatti temporanei. Si prosegue con reset delle password, revoca di token applicativi e logout forzati dai servizi cloud. Per i wallet, lo spostamento su hardware wallet e la rigenerazione delle seed con dispositivi air-gapped riducono la possibilità di furti successivi. In parallelo, si analizzano i log per stimare la finestra di esfiltrazione e notificare eventuali terze parti coinvolte.

Prevenzione: comportamenti e controlli che fanno la differenza

Sul perimetro utente, la regola è non scaricare software craccato e non incollare comandi da pagine non verificate. Su macOS, mantenere aggiornamenti di sistema, Gatekeeper attivo, e Download sicuri impostati su App Store e sviluppatori identificati riduce i rischi. In ambito aziendale, strumenti EDR con MDR 24/7 intercettano persistenze e furto credenziali precoci; proxy e firewall con ispezione di destinazioni anomale su 443 alzano l’asticella per l’esfiltrazione. L’uso di password manager (al posto del salvataggio in browser), 2FA sistematica e hardware wallet per crypto abbassa drasticamente l’impatto potenziale.

Cosa insegna AMOS sulla sicurezza macOS

Questa campagna sfata il mito di un macOS intrinsecamente al riparo: i controlli nativi funzionano, ma non proteggono dall’errore umano indotto. La sicurezza sulla piattaforma passa da una triade costante: patch puntuali, telemetria comportamentale efficace e igiene digitale. Il valore aggiunto dei team MDR e delle piattaforme XDR è proprio nella correlazione degli indizi e nella risposta guidata, che comprimono i tempi tra compromissione e bonifica. La campagna AMOS Stealer combina ingegneria sociale e automatismi per spostare l’esecuzione fuori dal canale notarizzato, puntando su AppleScript, LaunchDaemon e loop persistenti per lanciare un binario stealth capace di estrarre credenziali, cookie, dati di profilo e seed crypto con exfiltration su HTTPS. Su macOS Sequoia 15.5/15.6 i DMG non notarizzati vengono bloccati e segnalati, ma la via del Terminale resta uno scorciatoia pericolosa se l’utente collabora inconsapevolmente. Dal lato difensivo, il rilevamento comportamentale su persistenza e accesso credenziali, l’hunting per plist anomali, e il controllo dell’egress verso host volatili forniscono ancore concrete per interrompere la catena. La raccomandazione operativa è stabilire playbook che integrino educazione dell’utente, EDR/MDR con correlazione MITRE, policy di esecuzione script e procedure di rotazione credenziali e bonifica wallet, riducendo il time-to-contain e l’impatto economico.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...