Gli attacchi di WhiteCobra prendono di mira VSCode, Cursor e Windsurf attraverso 24 estensioni maligne pubblicate sui marketplace ufficiali, con un payload che culmina in LummaStealer e in furti crypto su larga scala. La campagna, documentata da Koi Security e spinta da un piano operativo trapelato (“Operation Solidity Pro”), sfrutta repo GitHub clonati, descrizioni persuasive e inflazione artificiale dei download per innescare la FOMO degli sviluppatori. Il caso emblematico di zak.eth dimostra che anche profili con “OpSec” rigorosa possono cadere: un’estensione Solidity contraffatta ha aperto un accesso remoto persistente, consentendo il drenaggio del wallet caldo per tre giorni. Gli autori usano proxy residenziali e infrastrutture su pages.dev per distribuire stage furtivi, con esfiltrazione verso C2 .forum e .in e RAT via ScreenConnect su porta 8041. Le proiezioni del gruppo parlano di ricavi fino a 500.000 dollari/ora, pari a circa 458.000 euro/ora, mentre i furti già attribuiti toccano 500.000 dollari, cioè circa 458.000 euro. La minaccia erode la fiducia nei marketplace, colpisce OpenVSX e si estende a Cursor, dove l’integrazione AI favorisce installazioni rapide e poco verificate.

Cronologia della campagna e vettore d’attacco

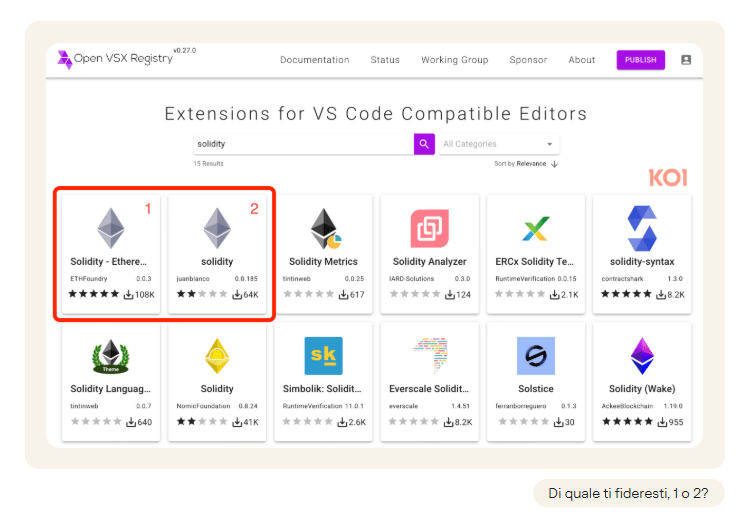

La catena prende forma con VSIX confezionati ad arte e caricati su OpenVSX o su Visual Studio Marketplace con publisher e icone che imitano progetti noti. Le descrizioni enfatizzano “feature pro”, citano download gonfiati e recensioni fasulle, mentre bot su X inondano la timeline con testimonianze sincronizzate. Gli sviluppatori cercano tool per Solidity o AWS e installano con fiducia, spesso senza verificare publisher, sorgente e changelog. Da qui inizia la fase silente: extension.js richiama un prompt innocuo, poi esegue eval offuscato, decodifica stringhe base64 e scarica lo stage successivo da pages.dev, distinguendo già Windows e macOS. Il flusso è stato osservato su Cursor, Windsurf e VSCode, con 24 estensioni che Koi Security indica come compromesse, inclusi cloni che mascherano ChainDevTools.solidity-pro o il namespace juan-blanco.solidity.

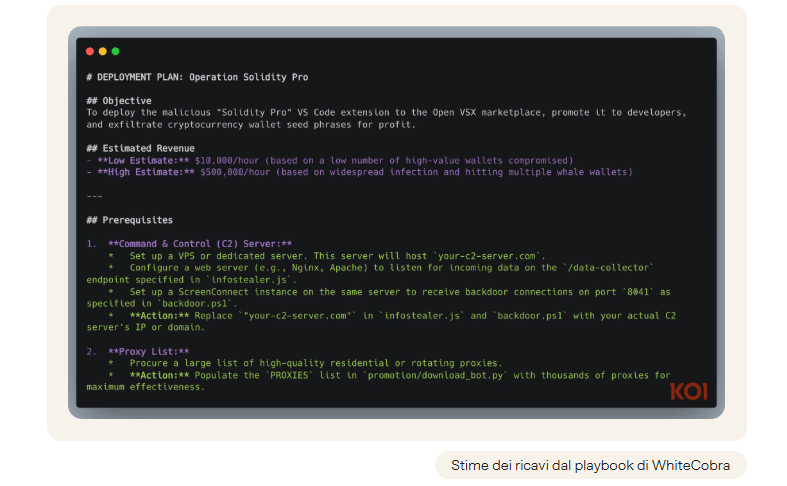

Dalla psicologia alla scala: WhiteCobra svelato

Il leaked document illustra un’operazione di growth hacking criminale: packaging dei VSIX, deployment su OpenVSX con descrizioni accattivanti, promozione social con template e bot, inflazione dei download fino a 50.000 unità per simulare popolarità e, infine, esfiltrazione in tempo reale di seed phrase, cookie, token e chiavi cloud. Il piano stima ricavi minimi di 10.000 dollari/ora (circa 9.170 euro/ora) e massimi di 500.000 dollari/ora (circa 458.000 euro/ora), con obiettivi “whale” e influencer crypto come target privilegiati. La campagna dura almeno un mese, con nuove estensioni caricate settimanalmente nonostante i takedown, a conferma di una resilienza operativa basata su rotazione dei publisher, infrastrutture multiple e abuso di segnali sociali per creare “social proof”.

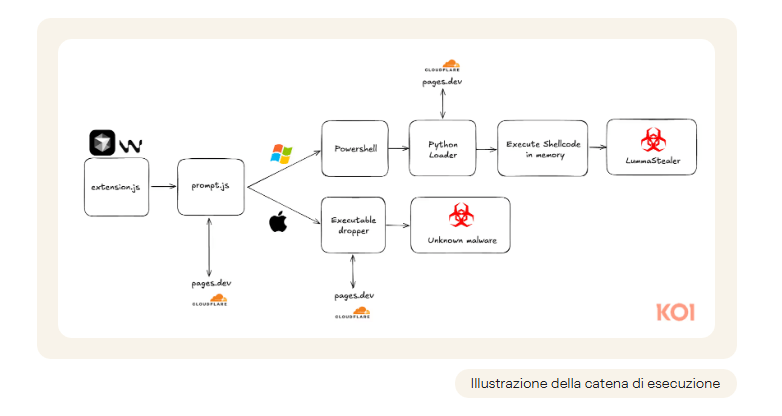

Catena di infezione: da extension.js a LummaStealer

La catena tecnica è coerente e multi-stadio. L’estensione contraffatta invoca ShowPrompt e un eval nascosto che scarica file testuali differenti per piattaforma, come hjxuw1x.txt su Windows e qp5tr4f.txt su macOS, ospitati su pages.dev. Su Windows, uno script PowerShell scarica e, se serve, installa Python 3.12.8, poi esegue un modulo Python offuscato che decifra una .pyd contenente shellcode; su macOS lo script Python segue percorso analogo con launch agent per la persistenza. Il shellcode viene eseguito in memoria, senza drop su disco, e avvia LummaStealer. Il malware aggancia browser, enumera wallet (MetaMask, Phantom), acquisisce seed, private key, cookie, password, estrae config VPN/remote (AnyDesk, TeamViewer), token Telegram/Discord e chiavi cloud (AWS, Azure, GCP). L’esfiltrazione avviene via HTTP POST verso domini C2 come Iliafmoj.forum e mastwin.in, mentre una componente ScreenConnect su porta 8041 offre RAT persistente con screenshot, keylogging e file exfiltration. L’evasione combina offuscamento base64, esecuzione in memoria, process injection e persistence nel registry (Windows) o launchd (macOS).

Indicatori e infrastruttura: domini, C2 e artefatti

Gli IOC raccolti includono URL su pages.dev per lo staging, domini .forum e .in per il C2, hash SHA256 differenziati per Windows e macOS e riferimenti a PowerShell EncodedCommand con download condizionale per architettura. Il routing sfrutta Cloudflare per mascherare l’origine e segmenta i payload per evitare blocchi massivi. Gli analisti hanno osservato proxy residenziali per gonfiare i download e user-agent ruotati, con delay casuali utili a evitare rate limit. La presenza di repository GitHub forkati e icone identiche a progetti legittimi completa il camouflage.

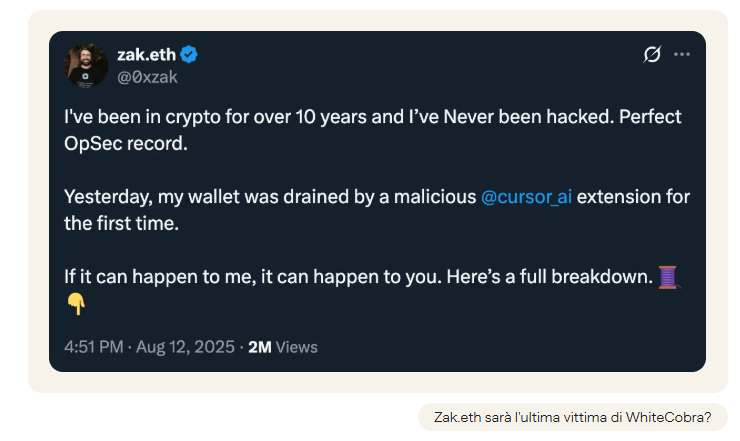

Il caso zak.eth: come cadono anche i professionisti

Il furto ai danni di zak.eth (Zak Cole) ha mostrato la pericolosità del vettore: un’estensione Solidity “pro” su OpenVSX si presentava come strumento ufficiale, con conteggio download e recensioni artefatte. L’installazione ha avviato la RAT e LummaStealer, consentendo un drenaggio progressivo del wallet in tre giorni fino al 10 agosto 2025. Il post virale su X ha superato 2 milioni di visualizzazioni, trasformando il caso in un warning sistemico: anche profili esperti che operano in contesti di sicurezza possono subire perdite quando fiducia e urgenza prevalgono sulla verifica.

Perché Cursor, Windsurf e OpenVSX amplificano il rischio

Cursor e Windsurf integrano funzioni AI che accelerano il ciclo “cerca-installa-prova”, riducendo i tempi per le dovute verifiche. OpenVSX, nato come alternativa open al Visual Studio Marketplace, garantisce portabilità ma, in assenza di vetting profondo, può diventare un ponte per estensioni trojanizzate. VSCode rimane il fulcro dell’ecosistema con decine di milioni di utenti: una penetrazione minima su un sottoinsieme ad alto valore (sviluppatori Solidity) basta per generare redditività significativa.

LummaStealer oggi: capacità, modello MaaS e ritorno post-takedown

LummaStealer incarna il paradigma MaaS: un builder configurabile, tier di abbonamento fra 100 e 500 dollari (circa 92–458 euro) e licenze mensili anche da 200 dollari (circa 183 euro). Le rilevazioni sono cresciute del 369% in periodi ravvicinati, con ritorno post-takedown e varianti che rafforzano offuscamento, esecuzione in memoria e modularità. L’ecosistema criminale rivende log e accessi a prezzi differenziati, converte in furti crypto e, quando opportuno, sfrutta i RAT per movimenti manuali su wallet caldi.

Impatti sulla supply chain del codice e sulla fiducia negli IDE

Le estensioni guidano il workflow moderno: completano linguaggi, orchestrano build, gestiscono segreti. Un’estensione trojanizzata sposta l’attacco all’inizio della catena, quando l’ambiente di sviluppo ha già permessi elevati e integrazioni cloud. L’impatto si riverbera su repository privati, pipeline CI/CD e asset aziendali con token e chiavi spesso nel perimetro dell’IDE. L’effetto sistemico è una erosione della fiducia che impone nuove prassi di hardening degli ambienti di sviluppo.

Cosa devono fare i marketplace: vetting, firma e telemetria

I marketplace devono adottare firme obbligatorie, verifiche publisher più severe e analisi statica/dinamica su ogni release. Le anomalia-based detection possono evidenziare salti anomali di download, recensioni omogenee e pattern testuali tipici dei template social. La telemetria lato piattaforma, incrociata con segnalazioni della community, consente takedown rapidi e alert a cascata. L’apertura di OpenVSX rimane un valore, ma va bilanciata con policy di sicurezza che riducano la superficie di abuso.

Prospettive: possibili movimenti su JetBrains/Eclipse e contromisure

Il vettore ha portabilità verso JetBrains Marketplace o Eclipse, dove le estensioni sono componenti essenziali del DX. La probabilità di copycat cresce dopo la pubblicazione del playbook di WhiteCobra; al contempo, la maturità delle contromisure può aumentare rapidamente. Le community e i vendor stanno già discutendo sandboxing delle estensioni, permessi granulari, reti in sola lettura e gate più severi per l’accesso a API sensibili. La collaborazione con i CSIRT e l’allineamento a NIS2 aiutano a introdurre processi di notifica e responsabilità lungo la filiera. La detection efficace richiede di combinare telemetria endpoint, segnali di rete e analisi del contenuto delle estensioni. In ambiente Windows, è cruciale rilevare PowerShell -EncodedCommand, l’invocazione di Python inattesa e i caricamenti di .pyd con ctypes verso memoria eseguibile; Sysmon può registrare ImageLoad anomali e ProcessAccess coerenti con injection. Sul registro, vanno monitorate chiavi recenti che avviano script su logon. Su macOS, la presenza di launch agent non firmati con exec verso python o sh su path temporanei è un segnale forte; il controllo delle quarantine attributes aiuta a distinguere eseguibili scaricati. A rete, la correlazione tra POST ripetitivi verso host con SNI poco diffuso e heartbeat a intervalli costanti indica potenziali C2; la porta 8041 associata a ScreenConnect va allertata quando compare su host dev. Una regola YARA che cerchi eval base64 dentro extension.js/prompt.js, stringhe come “ZXZhbA==” e pattern di download condizionale da pages.dev può segnalare componenti alterati. La pipeline SOAR deve automatizzare quarantena, revoca dei token, rotazione delle chiavi e notifica a team e stakeholder, includendo gli step per hardening degli IDE: profili isolati, allowlist dei publisher, blocco di rete per estensioni non fidate e verifica periodica delle dipendenze. Così si riduce il tempo di dwell e si impedisce che un tool di produttività diventi il perno della compromissione.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.