La campagna “Going Underground” attribuita a TA415, gruppo allineato alla Cina, punta a colpire aziende statunitensi con legami economici verso la Cina per sottrarre dati sensibili su supply chain e partnership; secondo Proofpoint Threat Insight, attivo dal 2019, l’attore evolve tecniche da spear-phishing a malvertising su LinkedIn, usa Cobalt Strike e la backdoor KEYPLUG, e dal marzo 2024 (con picchi a giugno) ha condotto oltre 50 incidenti con esfiltrazione tramite C2 su domini .cn, sfruttando anche AI per rendere le email più realistiche.

Panoramica su TA415 e campagna “Going Underground”

TA415 (conosciuto anche come Earth Krahang) opera dal 2019 con obiettivi in USA, Taiwan e ASEAN. La campagna avviata a marzo 2024 prende di mira 50+ aziende statunitensi esposte verso la Cina nei settori tech, manifatturiero e finanza, con focus su executive che viaggiano in Cina. L’obiettivo è acquisire informazioni economiche su supply chain, M&A e partnership, mantenendo basso il profilo dopo precedenti esposizioni pubbliche grazie a volumi ridotti, domini legit e tool custom.

Tattiche, tecniche e procedure di TA415

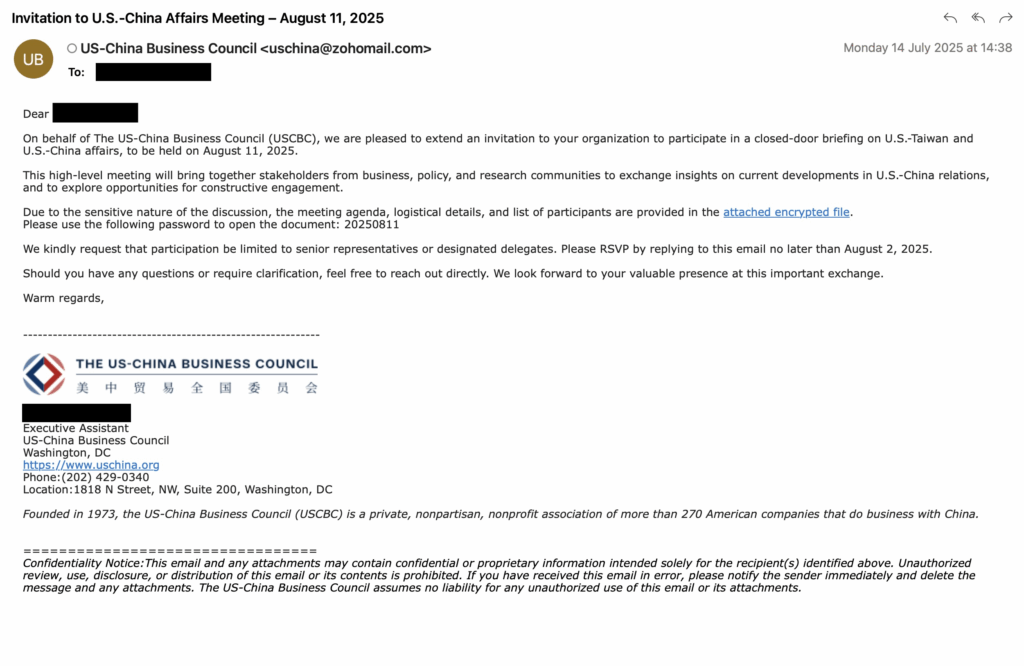

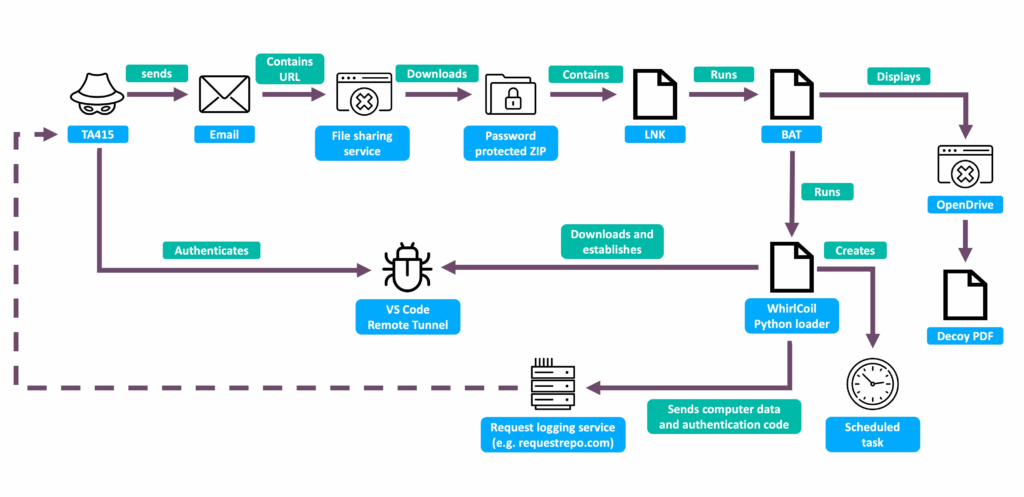

L’accesso iniziale sfrutta email di spear-phishing che impersonano conference e report economici, con allegati RTF o LNK: gli RTF attivano exploit (es. CVE-2017-11882) per eseguire shellcode, mentre i LNK scaricano HTA malevoli. In altre ondate, malvertising su LinkedIn reindirizza a siti drive-by. I payload installano Cobalt Strike (beacon su 443/80 camuffato da HTTPS) e la backdoor KEYPLUG (.NET) che persiste via scheduled task “WindowsUpdateCheck”, esegue credential access (LSASS), injection in processi legittimi e invia dati con DNS tunneling o HTTP POST verso C2 su domini .cn. Le TTPs allineano a MITRE (es. T1566 phishing, T1059 command shell, T1027 obfuscation). L’attore impiega AI per generare messaggi con urgenze coerenti (“scadenza deal Cina”), anti-analysis via WMI e sleep random 5–10 minuti.

Obiettivi e impatti della campagna

Il targeting privilegia executive di supply chain (CEO, VP), con settori software, semiconduttori, elettronica e banche con joint venture in Cina. I dati sottratti includono contratti M&A, IP (es. blueprint), audit e email di vertice; singoli incidenti hanno comportato esfiltrazione fino a 10+ GB. Gli impatti includono vantaggi competitivi per attori statali, disruption della supply chain e incremento dei rischi per le relazioni economiche USA-Cina.

Malware e tool usati da TA415

Cobalt Strike rimane centrale con beacon iniettati (anche via rundll32) e config che imitano user-agent legittimi. KEYPLUG (.NET, ~200 KB) si installa in %AppData%\update.exe, supporta screenshot, keylogging, file exfil e obfuscation (stringhe XOR, API resolve dinamico), oltre a anti-EDR. La catena può includere dropper RTF e macro VBA. Le infrastrutture C2 usano IP e domini in spazio .cn con registrazioni anonime.

IOC osservati e raccomandazioni operative

Gli IOC includono domini C2 tematici e IP range in .cn, hash di RTF/LNK/HTA e config di Cobalt Strike con user-agent mimetici. Le difese consigliate citano MFA (es. FIDO2), training anti-phishing ricorrente, monitoraggio di email e accessi collegati alla Cina, e regole SIEM per beacon e exfil. Proofpoint indica l’adozione di feed IOC e la segmentazione di rete per contenere i movimenti laterali.

Evoluzione del vettore e riduzione della visibilità

Dopo esposizioni pubbliche, TA415 riduce il volume degli invii e adotta domini legittimi come facciata, spostando parte delle operazioni su canali malvertising. L’uso di cloud legittimi come ponte C2 e di AI nella generazione dei testi mira a diminuire la tracciabilità e ad aumentare l’efficacia delle esche senza incrementare la superficie di detection.

Implicazioni geopolitiche e prospettive

La campagna riflette la pressione delle tensioni USA-Cina: l’economic espionage alimenta trasferimenti non autorizzati di IP, influenza le supply chain e interagisce con restrizioni su chip e tecnologie. L’aspettativa degli analisti è un’evoluzione verso target AI-chip, possibili estensioni a mobile/IoT e consolidamento di tattiche underground per minimizzare l’impronta.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.