Le nuove vulnerabilità critiche emerse in WatchGuard Firebox, Chaos Mesh e Google Chrome definiscono uno scenario di rischio che tocca perimetro di rete, orchestrazione Kubernetes e navigazione web. CVE-2025-9242 in Fireware OS apre a esecuzione di codice remoto via IKEv2 con impatti sui firewall perimetrali; una catena di bug in Chaos Mesh (<2.7.3) consente bypass autenticazione e iniezioni di comandi su endpoint GraphQL, fino al takeover del cluster Kubernetes; la zero-day CVE-2025-10585 in Chrome/V8 permette code execution tramite contenuti web malevoli. I produttori rilasciano patch immediate, mentre i team DevSecOps rivedono configurazioni VPN, pod sensibili e policy di aggiornamento del browser. L’urgenza è alta: attacchi remoti non autenticati abbreviano la finestra di reazione e lateral movement e privilege escalation diventano probabili senza hardening e monitoraggi avanzati.

WatchGuard Firebox: out-of-bounds in iked su IKEv2 e rischio di controllo del firewall

La falla CVE-2025-9242 introduce un out-of-bounds write nel processo iked di Fireware OS, sfruttabile da remoto e senza autenticazione. Gli attaccanti inviano pacchetti IKEv2 appositamente craftati verso il servizio VPN, provocando corruzione di memoria e aprendo al controllo completo del dispositivo. L’impatto si concentra su mobile VPN IKEv2 e su branch office VPN con gateway dinamici, un punto debole che persiste anche quando vecchie configurazioni sono state rimosse ma residui di setup risultano ancora esposti. Il perimetro colpito include versioni Fireware OS 11.10.2–12.11.3 e 2025.1, con modelli dal T15/T20/T35 fino al M5800; il punteggio CVSS 9.3 segnala criticità elevata. La mitigazione passa da aggiornamenti prioritari: Fireware 12.11.4 corregge la serie 12.x, la release 2025.1.1 risolve l’ultima linea, e i modelli più datati allineati su 12.5.13 chiudono il vettore; sono disponibili anche build FIPS aggiornate (12.3.1_Update3). Per chi non può patchare subito, il workaround consigliato è limitare IKEv2 a peer statici, riducendo la superficie d’attacco. È essenziale verificare i log di iked, cercare anomalie nel traffico IKEv2 e riesaminare ACL e esposizioni su porte standard. Dopo l’update, i team dovrebbero ricontrollare i profili e rimuovere residui di configurazioni per evitare exploit chain basate su stati incoerenti.

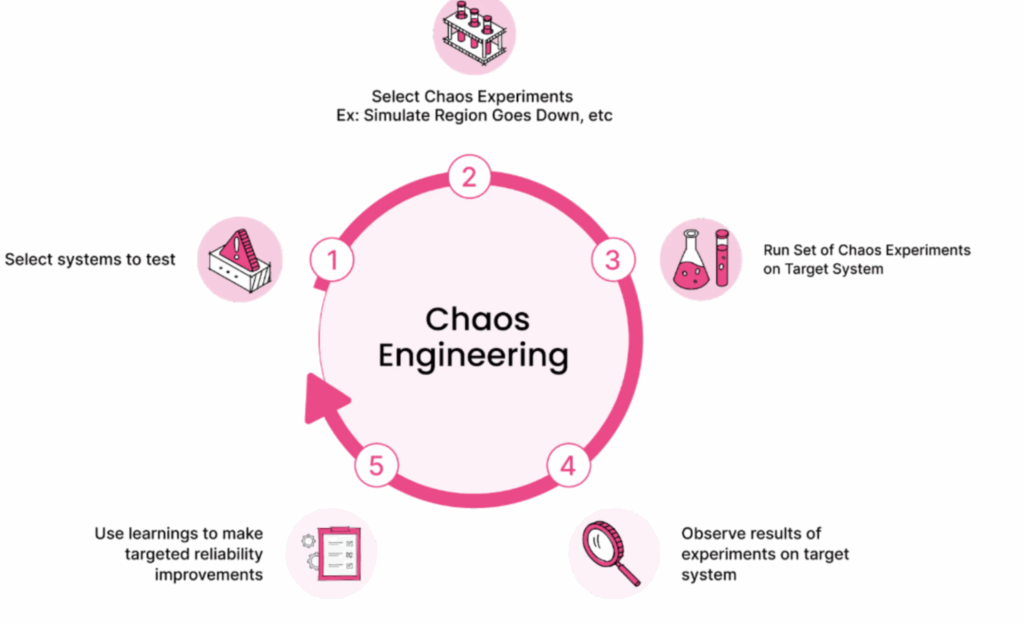

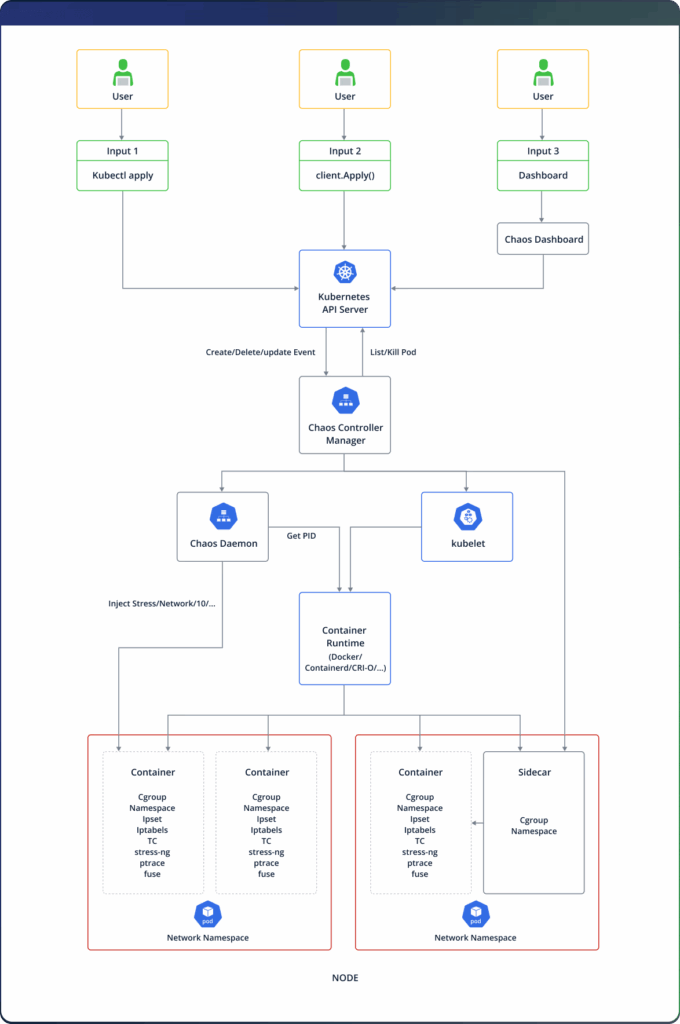

Chaos Mesh: bypass GraphQL e injection nelle mutazioni per il takeover di Kubernetes

Nel caso di Chaos Mesh emergono quattro vulnerabilità critiche che interessano versioni precedenti alla 2.7.3. La CVE-2025-59358 consente un bypass di autenticazione sul server GraphQL del Chaos Controller Manager: l’endpoint /query risulta raggiungibile senza credenziali attraverso il servizio ClusterIP in ascolto sulla porta 10082. Questa esposizione permette a un aggressore di eseguire mutazioni che iniettano fault nei componenti di carico critico, fino a uccidere processi in pod sensibili come kube-apiserver, generando DoS cluster-wide.

Le vulnerabilità CVE-2025-59359, CVE-2025-59360 e CVE-2025-59361 amplificano il quadro con iniezioni di comandi OS all’interno delle mutazioni cleanTcs, killProcesses e cleanIptables. Parametri come cmd risultano concatenabili a shell arbitrarie, e la presenza di ExecBypass verso i pod target consente esecuzione comandi con impatti trasversali. La gravità CVSS 9.8 riflette la possibilità concreta di privilege escalation: un avversario può mappare PID a pod tramite le API di Chaos, rubare token dei service account da /proc, espandersi nel namespace kube-system ed eseguire comandi su CoreDNS o etcd, fino al compromesso completo del cluster.

Il fix in 2.7.3 disattiva per impostazione predefinita il Controller Server su GraphQL (modifica attiva dal 21 agosto 2025), chiude i percorsi di injection e rafforza la validazione degli input. Per mitigare, i team devono redeployare i chart Helm, bloccare la porta 10082 se non strettamente necessaria, auditare i payload GraphQL, validare parametri e stringhe di comando, quindi ruotare i token potenzialmente esposti. Una verifica mirata su RBAC, NetworkPolicy e PodSecurity riduce la propagazione laterale e limita la blast radius in caso di incidenti.

Chrome V8: type confusion e esecuzione codice via web malevolo

Su Google Chrome, la zero-day CVE-2025-10585 interessa il motore V8 con una type confusion (CWE-843) che consente corruzione di memoria e esecuzione di codice veicolata da contenuti web. La patch raggiunge lo Stable channel come 140.0.7339.185 su Linux e 140.0.7339.186 su Windows e macOS; è la sesta zero-day del 2025 per Chrome. Poiché exploit pubblici circolano, Google limita i dettagli tecnici finché la maggioranza degli utenti non aggiorna. I team dovrebbero forzare l’update via policy, riavviare il browser a installazione completata, e monitorare eventuali varianti della catena su infrastrutture endpoint. Nell’analisi difensiva, l’attenzione cade su possibili sandbox escape, hijacking sessioni e furto di credenziali in scenari drive-by.

Impatto operativo: perimetro, control plane e endpoint in un’unica superficie d’attacco

Questi tre casi disegnano un continuum di rischio che va dal perimetro di rete al control plane e fino all’endpoint utente. In ambiente enterprise, una compromissione Firebox al perimetro può aprire pivot interni; un cluster con Chaos Mesh vulnerabile consente interferenze sui workload critici e furto di segreti; un utente con Chrome non patchato diventa entry point ideale per phishing avanzato e implant basati su V8. Insieme, queste vulnerabilità abbrevviano la kill chain, riducono la necessità di persistenza e trasformano errori minori di configurazione in conseguenze sistemiche.

Priorità di patching e verifica post-aggiornamento

L’ordine delle priorità dipende dagli asset esposti. Dove Firebox media VPN da internet, l’aggiornamento a 12.11.4 / 2025.1.1 è immediato, con revisione dei profili IKEv2, rimozione di gateway dinamici non indispensabili e controllo di log e ACL. Su Chaos Mesh, l’aggiornamento a 2.7.3 deve essere seguito da test funzionali che verifichino la chiusura dell’endpoint /query, la validazione delle mutazioni e la rotazione dei segreti potenzialmente esposti. Su Chrome, la forzatura di versione tramite GPO/MDM e l’educazione degli utenti a verificare Help > About restano fattori determinanti. In tutti i casi è decisivo il post-patch validation: scan mirati, ricomposizione delle policy, e telemetria per cogliere persistenze anomale.

Perché queste CVE sono diverse ma si sommano nel rischio complessivo

Il caso Firebox riguarda un servizio di frontiera con parsing complesso di handshake IKEv2; piccoli errori di bounds checking possono diventare scritture fuori limite su memoria critica. In Chaos Mesh, l’esposizione di un endpoint controller e la scarsa igiene degli input in mutazioni critiche aprono la strada a command injection in pod esistenti, un salto qualitativo perché l’attaccante sfrutta la funzione “di test” per causare incidenti reali. In Chrome, la type confusion è tipica di motori JS JIT dove ottimizzazioni e assunzioni di tipo possono divergere dai dati reali, creando un varco per arbitrary read/write e, a cascata, per escape dalla sandbox.

Strategie di mitigazione coerenti: patch, hardening e telemetria

La difesa efficace unisce patch rapide, hardening mirato e telemetria. Su Firebox, oltre all’update, è cruciale mappare l’esposizione di IKEv2 su internet, limitare i gateway dinamici e applicare rate limiting e inspection sul traffico IKE. Su Chaos Mesh, dopo l’upgrade a 2.7.3, conviene legare GraphQL a policy di rete restrittive, firmare e validare i chart e imporre PodSecurity che proibiscano esecuzioni arbitrarie in namespace sensibili; la rotazione dei ServiceAccount token e il controllo di /proc nei container aiutano a spezzare catene di escalation. Su Chrome, i cicli di update forzati, l’uso di Safe Browsing e la segmentazione degli utenti privilegiati in OU con policy più rigide riducono la finestra di esposizione.

Impatto su compliance e continuità operativa

Le interruzioni dovute a DoS in Kubernetes o a un perimetro compromesso si traducono in downtime, contratti SLA mancati e costi di recovery. Audit e report di vulnerabilità aggiornati aiutano a dimostrare diligenza e miglioramento continuo, mentre la documentazione dei workaround evita rigenerazioni ad-hoc in emergenza. In ottica zero-trust, è opportuno segmentare le VPN, isolare control plane e applicare principio del privilegio minimo ai service account di test e caos-engineering, impedendo che strumenti nati per resilienza diventino moltiplicatori di rischio.

Supply chain, open-source e zero-day a catena

Il 2025 mostra un aumento di zero-day sui browser, pressioni sulla supply chain e rischi open-source quando controller e dashboard restano esposti in cluster ad alta complessità. Gli attori statali usano catene di exploit per persistenza e esfiltrazione minimizzando il rumore. Modelli di rilevazione comportamentale e machine learning sulle telemetrie di iked, GraphQL e V8 aiutano a segnalare anomalie precoci e a ridurre i tempi di dwell. La condivisione di IOC tra team e la standardizzazione delle pipeline di patching fanno la differenza tra incidente contenuto e crisi sistemica.

Casi d’uso per team di sicurezza: dal laboratorio alla produzione

I SOC possono simulare l’out-of-bounds di iked in lab per validare le regole IDS/IPS contro pacchetti anomali su IKEv2; i team platform possono riprodurre il bypass GraphQL su minikube, verificando che le mutazioni malevole non passino più dopo il redeploy a 2.7.3; gli analisti possono debuggare la type confusion in V8 per riconoscere pattern di heap corruption utili a tarare EDR e sandbox. Integrare questi test nelle pipeline CI/CD evita regressioni e riaperture di vulnerabilità.

Anatomia di una catena multi-dominio (IKEv2 → GraphQL → V8)

Una catena iper-realistica può iniziare da un gateway Firebox esposto con IKEv2: l’exploit di CVE-2025-9242 consente di impiantare un punto d’appoggio al perimetro. Da lì, l’aggressore può scansionare il piano di controllo interno, individuare un Chaos Controller con /query esposto e sfruttare CVE-2025-59358 per autenticarsi di fatto. Con le injection (CVE-2025-59359-61) in mutazioni “di pulizia”, può uccidere processi, copiare token da /proc, spostarsi su kube-system e compromettere etcd. Per mantenere accesso su postazioni utenti, basta phishare un link che sfrutti CVE-2025-10585, creando persistence lato endpoint. Interrompere questa kill chain richiede patch tempestive, segmentazione, validazione input sui controller e telemetria che correli segnali perimetro–control plane–endpoint in tempo quasi reale. La comprensione dei meccanismi tecnici—bounds checking in IKE, schema enforcement in GraphQL, type safety in JIT—è la base per prevenire le riaperture e progettare difese resilienti.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.