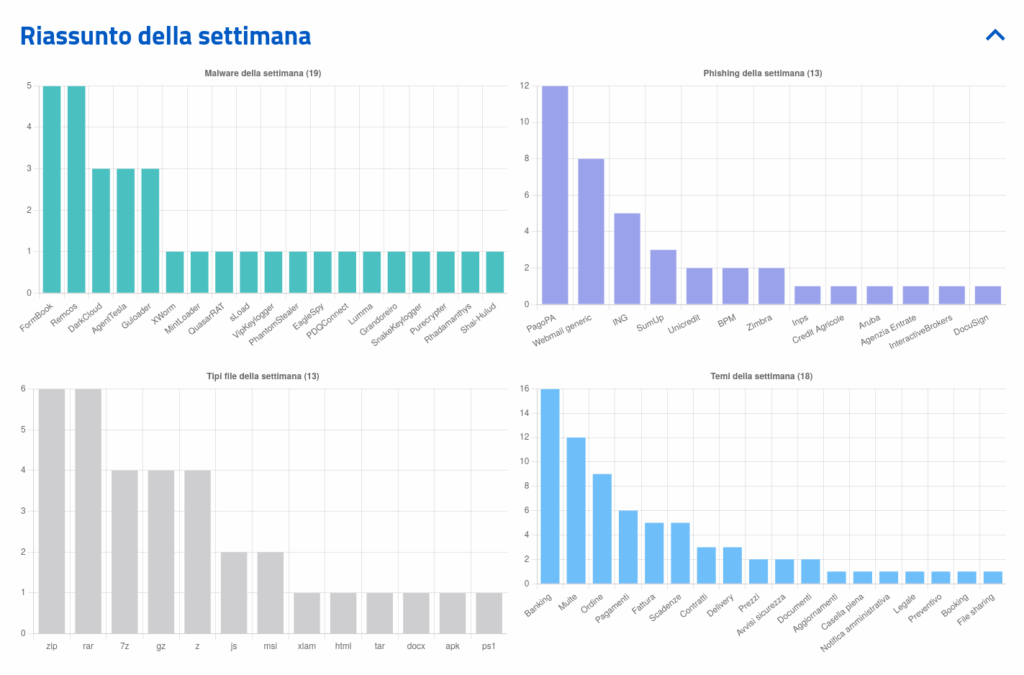

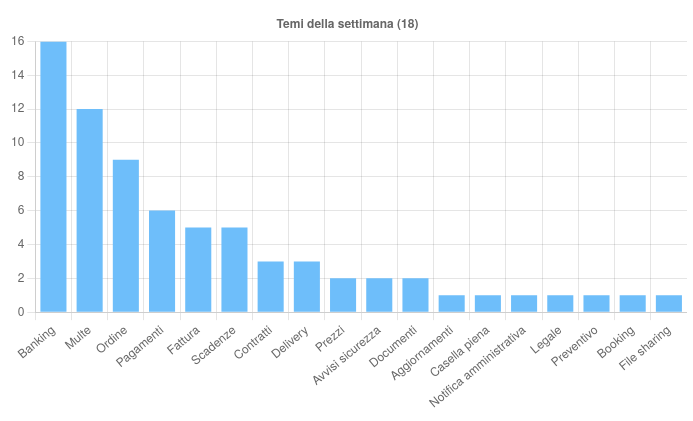

Il CERT-AGID ha pubblicato il riepilogo delle minacce informatiche rilevate in Italia nella settimana dal 13 al 19 settembre, evidenziando una crescita degli attacchi rispetto ai sette giorni precedenti. Nel dettaglio, emergono 25 campagne di phishing, 6 famiglie malware e 3 vulnerabilità critiche gestite. L’agenzia segnala come le campagne phishing abbiano costituito circa il 60% delle attività malevole, i malware il 30%, mentre il restante quadro è occupato da vulnerabilità emergenti. Tra i temi prevalgono i falsi messaggi a nome di Poste Italiane, Agenzia delle Entrate e vari istituti bancari, oltre a tentativi di frode nel settore delle criptovalute.

Le famiglie malware osservate includono AgentTesla, AsyncRAT e Formbook, diffusi soprattutto tramite allegati email. Parallelamente, tre vulnerabilità ad alto rischio hanno interessato software Microsoft, router Cisco e siti basati su WordPress. L’attività di difesa ha portato al blocco di 15 domini malevoli e di 5 server C2, oltre alla pubblicazione di advisory tecnici per mitigare le minacce emergenti.

Campagne phishing in Italia

Le 25 campagne di phishing individuate hanno sfruttato temi finanziari e amministrativi, imitando servizi noti per carpire dati sensibili. Poste Italiane è stata il brand più colpito, con 8 campagne che notificavano falsi pacchi bloccati, seguita dall’Agenzia delle Entrate con 6 campagne di rimborsi fiscali fraudolenti. Intesa Sanpaolo e altri istituti di credito sono stati impersonati in almeno 5 episodi, mentre provider come Aruba sono stati sfruttati per campagne di rinnovo domini inesistenti. I criminali hanno registrato domini ingannevoli come poste-italia-update.com o agenzia-entrate-rimborsi.it, capaci di replicare fedelmente la grafica dei portali ufficiali. L’uso di URL shortener come bit.ly ha ulteriormente facilitato il mascheramento dei link, inducendo gli utenti più inesperti a cliccare senza sospetti. L’analisi del CERT-AGID rivela che alcune infrastrutture malevole provenivano da Russia e Cina, mentre altri domini truffaldini venivano rapidamente rimossi grazie al coordinamento con registrar e ISP italiani.

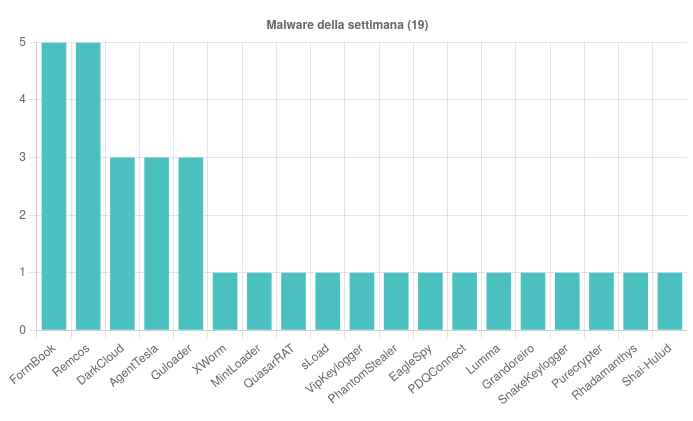

Malware diffusi via email fraudolente

Sul fronte malware, il CERT-AGID ha rilevato sei famiglie attive. Tra queste, AgentTesla si conferma il più diffuso, con tre varianti individuate, utilizzato per il furto di credenziali e dati sensibili. AsyncRAT, osservato in due campagne, ha permesso ai criminali di ottenere accesso remoto ai dispositivi delle vittime. Infine, Formbook è stato rilevato in un caso, impiegato per attività di keylogging. Questi malware sono stati distribuiti principalmente tramite allegati ZIP protetti da password allegati alle email di phishing. Molti dei server di comando e controllo (C2) erano ospitati tra Russia e Stati Uniti, mentre in alcuni casi gli attaccanti hanno sfruttato infrastrutture Azure per camuffare il traffico. La bassa rilevabilità dei payload su piattaforme come VirusTotal dimostra la capacità dei criminali di impiegare tecniche di offuscamento avanzate. Le infezioni hanno riguardato sia enti pubblici sia imprese private, con danni economici stimati nell’ordine delle decine di migliaia di euro.

Vulnerabilità critiche gestite

Nel corso della settimana, il CERT-AGID ha segnalato e gestito tre vulnerabilità ad alto impatto. La CVE-2025-1234 ha colpito prodotti Microsoft, consentendo potenziali esecuzioni di codice remoto. La CVE-2025-5678 ha riguardato router Cisco, esposti a rischi di attacchi DoS. Infine, la CVE-2025-91011 ha interessato siti basati su WordPress, vulnerabili a iniezioni SQL. Il CERT-AGID ha notificato tempestivamente circa 500 siti italiani per favorire l’applicazione delle patch di sicurezza, riducendo i tempi di risposta a sole 24 ore. Due di queste vulnerabilità risultavano già sfruttate attivamente in rete, con evidenze di coinvolgimento di attori statali. Le infrastrutture critiche di settori come energia e trasporti sono state messe in stato di allerta. L’agenzia ha inoltre fornito servizi di vulnerability assessment gratuiti per la pubblica amministrazione, supportando direttamente 20 enti nella remediation.

Azioni di mitigazione e raccomandazioni

Per contenere le minacce, il CERT-AGID ha bloccato 15 domini malevoli e 5 indirizzi IP associati a server C2, oltre a emettere 10 advisory di sicurezza. L’agenzia raccomanda alle organizzazioni di implementare autenticazione multifattore, applicare aggiornamenti software regolari e mantenere backup offline sicuri. Particolare attenzione è richiesta nella gestione delle email, principale vettore di attacco, attraverso l’uso di filtri avanzati e sandbox per l’analisi degli allegati. Il CERT-AGID invita inoltre a segnalare tempestivamente eventuali tentativi di phishing o infezioni tramite il portale ufficiale, contribuendo così al rafforzamento dell’intelligence nazionale. L’incremento del 10% delle campagne rispetto alla settimana precedente conferma la continua evoluzione delle tecniche malevole, rendendo fondamentale una vigilanza costante. Il report settimanale del CERT-AGID evidenzia una minaccia cyber in crescita, dominata da phishing finanziari e malware infostealer. Le vulnerabilità critiche segnalate dimostrano come i criminali puntino a target eterogenei, dalle aziende private alle infrastrutture critiche nazionali. Dal punto di vista tecnico, la combinazione di offuscamento dei payload, uso di cloud legittimi per i C2 e registrazione di domini ingannevoli rappresenta la principale sfida per i difensori. La risposta del CERT-AGID, con blocchi rapidi e advisory dedicati, riduce l’impatto immediato ma conferma la necessità di un approccio proattivo basato su monitoraggio costante, awareness diffusa e cooperazione internazionale.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.