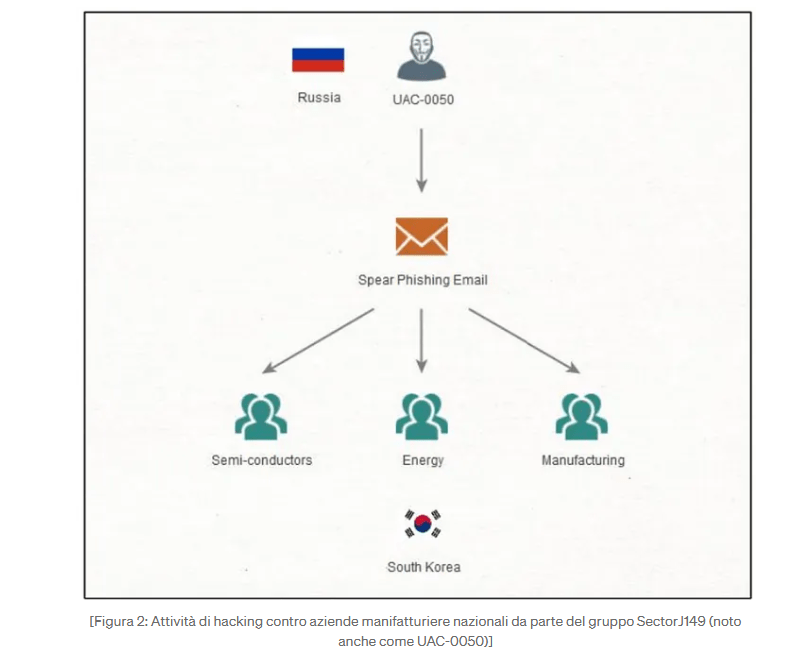

Il gruppo cyber russo SectorJ149, noto anche con la sigla UAC-0050, ha avviato una campagna mirata contro aziende coreane nei settori manifatturiero, energetico e dei semiconduttori. Gli attacchi, iniziati nel novembre 2024, sfruttano tecniche di spear phishing avanzato e malware acquistati dal dark web, con l’obiettivo di rubare credenziali, compromettere sistemi e raccogliere informazioni sensibili. Le autorità coreane monitorano attentamente queste operazioni, considerate una manifestazione di hacktivismo pro-russo in un contesto geopolitico segnato dalla cooperazione militare tra Russia e Corea del Nord. Gli esperti rilevano un passaggio da motivazioni puramente economiche a strategie ideologiche e geopolitiche, con implicazioni dirette sulla sicurezza industriale della penisola coreana.

Cosa leggere

Panoramica della campagna

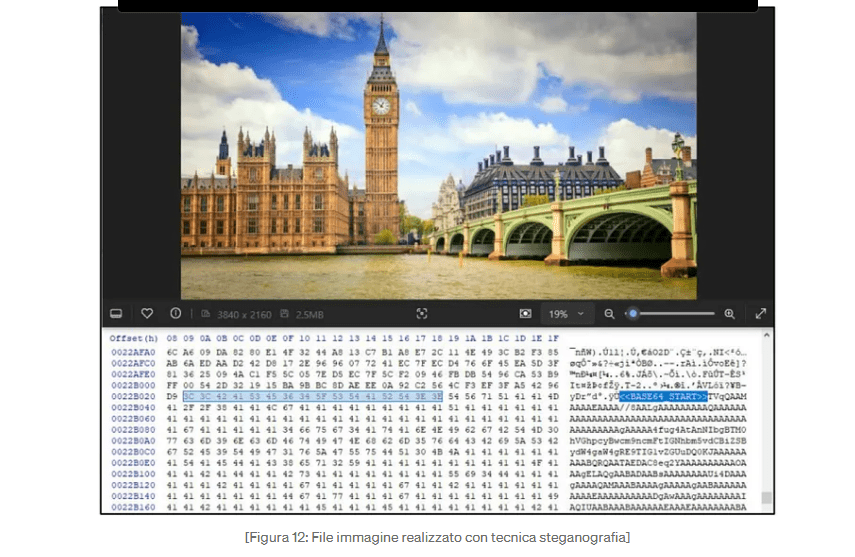

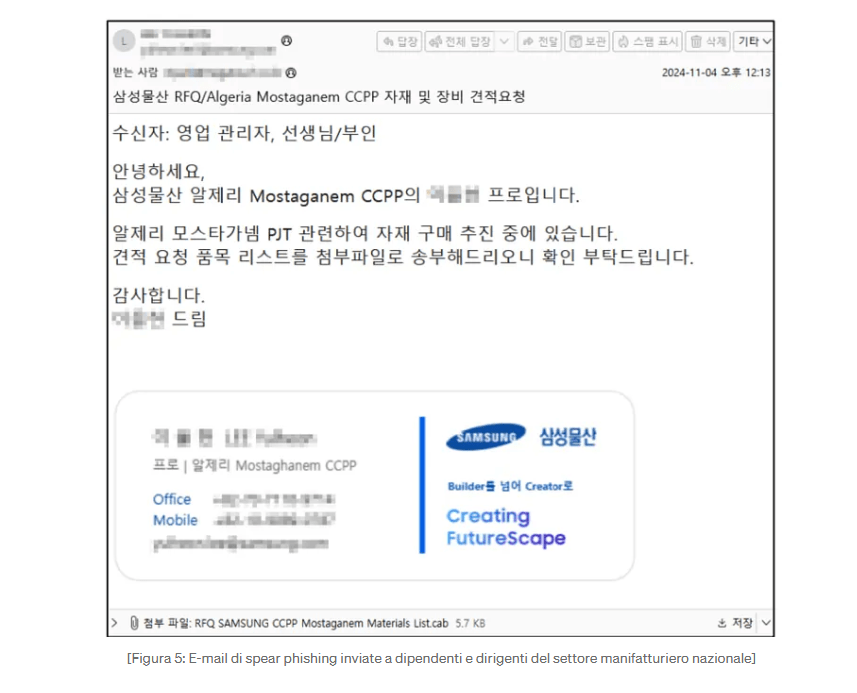

Il collettivo SectorJ149 ha avviato la campagna nel novembre 2024, inviando email costruite ad hoc a dirigenti e dipendenti di aziende coreane. I messaggi fingevano di essere richieste di acquisto o di quotazioni per macchinari industriali, con allegati file .cab contenenti script VBS offuscati. Una volta eseguiti, questi script attivavano comandi PowerShell che scaricavano payload nascosti in immagini jpg ospitate su Bitbucket e GitHub, sfruttando tecniche di steganografia. Il malware veniva poi eseguito in modalità fileless, senza lasciare tracce su disco, e garantiva accesso remoto agli attaccanti. L’infrastruttura sfruttava loader riutilizzati da operazioni precedenti in Ucraina, dimostrando una continuità nelle tecniche, tattiche e procedure (TTP). Gli attaccanti hanno utilizzato strumenti come Lumma Stealer e FormBook, noti per la capacità di sottrarre credenziali da browser, portafogli di criptovalute e plugin. Questo schema operativo dimostra la combinazione tra criminalità informatica e obiettivi geopolitici, un tratto sempre più ricorrente nelle campagne cyber di matrice russa.

Accesso iniziale e spear phishing

Il primo vettore di compromissione è stato lo spear phishing mirato. Gli operatori di SectorJ149 hanno costruito email convincenti, personalizzate in base al settore industriale del destinatario, mascherando allegati malevoli come documenti di lavoro indispensabili. Gli utenti che aprivano i file .cab eseguivano inconsapevolmente script VBS offuscati, capaci di lanciare comandi PowerShell in modalità nascosta. Da qui, venivano scaricate immagini contenenti payload maligni nascosti, che una volta decifrati si trasformavano in eseguibili PE in memoria.

Questa tecnica fileless evitava la creazione di file su disco e riduceva la possibilità di rilevamento da parte degli antivirus tradizionali. Il gruppo ha inoltre previsto meccanismi di fallback, utilizzando sia Bitbucket sia GitHub per garantire resilienza alle operazioni di download. L’ingegneria sociale, basata su scenari credibili e su richieste coerenti con le attività delle vittime, ha reso particolarmente efficace questa fase.

Esecuzione e loader malware

Una volta stabilito l’accesso iniziale, gli script attivavano un processo di download e decifratura tramite steganografia, permettendo di ottenere file eseguibili senza scriverli fisicamente su disco. I loader personalizzati decodificavano file di testo maligni e iniettavano i payload finali in processi legittimi attraverso tecniche di process hollowing, garantendo così esecuzione furtiva. Per aumentare la resistenza alle analisi, i codici erano arricchiti con junk code, predicate opachi e stringhe criptate, un insieme di stratagemmi che rendevano difficile l’individuazione da parte degli analisti di sicurezza. SectorJ149 ha inoltre adottato la firma digitale con certificati validi e la rotazione dei server di comando e controllo, incrementando così la complessità di tracciamento.

Persistenza ed evasione difese

Il gruppo ha implementato chiavi di registro HKEY_CURRENT_USER per garantire la persistenza e ha registrato script VBS da eseguire a ogni avvio del sistema. Le finestre PowerShell erano nascoste per ridurre la visibilità agli utenti. Per eludere i sistemi di sicurezza, SectorJ149 ha sfruttato componenti di Windows Defender, mascherando i propri processi come legittimi. La persistenza era rafforzata anche da task schedulati e da tecniche di DLL sideloading. Per proteggere le proprie infrastrutture, il collettivo ha registrato domini tematici legati a carriere professionali e ha nascosto i server dietro Cloudflare, complicando ulteriormente le attività di attribuzione.

Raccolta credenziali e discovery

Gli obiettivi principali di SectorJ149 includevano il furto di credenziali e dati sensibili. Il gruppo ha mirato in particolare a portafogli di criptovalute come Ledger, Trezor, SafePal ed Exodus, rubando chiavi private e seed phrases. Inoltre, gli attaccanti hanno raccolto password e cookie da browser come Chrome, Firefox, Edge, Waterfox e Pale Moon, insieme a credenziali salvate in password manager come 1Password e KeePass. Sono stati colpiti anche plugin legati al mondo crypto come MetaMask e servizi come NordVPN, ProtonVPN e FileZilla. La raccolta è stata arricchita da keystroke logging e screenshot in tempo reale, con esfiltrazione dei dati tramite richieste HTTP POST a server di comando e controllo. Questo dimostra un’attenzione particolare alla sottrazione di asset digitali e dati aziendali di valore.

Attribuzione e malware utilizzati

L’attribuzione a SectorJ149 è confermata dalle somiglianze con campagne precedenti e dall’uso di infrastrutture ricorrenti. Il gruppo, noto anche come UAC-0050, ha legami evidenti con la sfera pro-russa e si colloca a metà strada tra il cybercrime finanziario e l’hacktivismo geopolitico. Gli strumenti utilizzati includono stealer come Lumma, FormBook, Mars e Medusa, insieme a RAT come Remcos e Xeno, in grado di garantire controllo remoto dei sistemi compromessi. Il collettivo ha anche integrato tool commerciali reperibili sul mercato del Malware-as-a-Service (MaaS), dimostrando una strategia basata su un mix di acquisti dal dark web e sviluppo interno.

Implicazioni geopolitiche e industriali

Le attività di SectorJ149 assumono un significato che va oltre il furto di credenziali. Colpendo il settore manifatturiero, energetico e dei semiconduttori, il gruppo mira a compromettere settori strategici per l’economia coreana in un momento di tensioni geopolitiche crescenti. La cooperazione militare tra Russia e Corea del Nord crea uno scenario in cui le offensive cyber diventano strumenti di pressione indiretta. Questo quadro richiama le campagne condotte in Ucraina, con tattiche riutilizzate in nuovi contesti geografici. Le implicazioni toccano la sicurezza nazionale, la resilienza delle supply chain e la stabilità economica della Corea del Sud. Il caso SectorJ149 dimostra come i gruppi pro-russi evolvano le proprie tecniche unendo strumenti reperiti sul dark web a tattiche di attacco avanzate, puntando sempre più a obiettivi geopolitici. L’uso combinato di spear phishing, steganografia, malware fileless e RAT multipli evidenzia un ecosistema cyber criminale dinamico e difficile da contrastare. Per i difensori, la lezione principale è che le campagne non si limitano più a cercare guadagni finanziari, ma a influenzare equilibri politici ed economici, il che rende necessaria un’intelligence cyber rafforzata, capace di individuare indicatori di compromissione anche nelle fasi iniziali di attacco.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.