Rapid7 ha reso pubblica una vulnerabilità critica che affligge gli smartphone OnePlus e che, secondo i ricercatori, è presente sin dal dicembre 2021. Il bug consente a qualsiasi applicazione installata sul dispositivo di accedere liberamente ai dati SMS e MMS, senza richiedere permessi speciali, aprendo così la strada a scenari di sorveglianza, furto di dati e bypass di sistemi di autenticazione a più fattori (MFA) basati su SMS. La falla, catalogata come CVE-2025-10184 con severità 8.2, deriva da un difetto nel provider di contenuti interni com.oneplus.provider.telephony, che risulta accessibile senza adeguate restrizioni. Rapid7, dopo mesi di tentativi falliti di segnalare il problema a OnePlus, ha scelto la via della disclosure pubblica, includendo perfino snippet di codice exploit: una mossa insolita per una vulnerabilità ancora non corretta, ma ritenuta necessaria per richiamare l’attenzione.

Una falla che risale a OxygenOS 12

Secondo le analisi, il problema è stato introdotto con OxygenOS 12, rilasciato il 7 dicembre 2021. I dispositivi con OxygenOS 11 non risultano vulnerabili, ma tutte le versioni successive sono a rischio. Rapid7 ha testato direttamente diversi modelli OnePlus, confermando la presenza del bug, ma i ricercatori sospettano che la vulnerabilità possa estendersi anche ad altri OEM Android, poiché il difetto risiede in un componente della piattaforma stessa. L’exploit non richiede alcuna interazione da parte dell’utente: un’app malevola, senza dichiarare permessi speciali, può leggere in modo silenzioso i messaggi di testo memorizzati sul dispositivo. L’utente non riceve notifiche o alert, rendendo l’attacco praticamente invisibile.

Bypass dell’autenticazione a due fattori

La possibilità di leggere i messaggi SMS comporta un rischio diretto per la sicurezza degli account online. Molti servizi, infatti, inviano codici OTP via SMS per completare il processo di autenticazione a due fattori. Un attaccante che sfruttasse questa vulnerabilità potrebbe intercettare i codici e bypassare i sistemi di protezione degli account, ottenendo accesso non autorizzato a piattaforme bancarie, email e social network. Oltre al furto di credenziali, la falla apre scenari inquietanti sul fronte della sorveglianza: governi o attori sponsorizzati da stati potrebbero sfruttarla per intercettare comunicazioni private senza lasciare traccia.

Il silenzio di OnePlus

La parte più controversa della vicenda riguarda la gestione della vulnerabilità da parte di OnePlus. Rapid7 ha dichiarato di aver tentato ripetutamente di contattare l’azienda a partire dal 1° maggio 2025, senza ottenere alcuna risposta. I tentativi hanno incluso il OnePlus Security Response Center, il servizio clienti, messaggi diretti all’account ufficiale su X (ex Twitter) e perfino contatti tramite Oppo, azienda sorella di OnePlus. Nessuno di questi canali ha portato a un riscontro. Di fronte a questo muro di silenzio, Rapid7 ha deciso di divulgare pubblicamente i dettagli tecnici, inclusi esempi di exploit, per spingere l’azienda ad agire. Questa scelta, pur rischiosa perché fornisce potenzialmente agli attaccanti informazioni utili, è stata giustificata come “ultima risorsa” di fronte all’inerzia del vendor.

CVE-2025-10184: dettagli tecnici

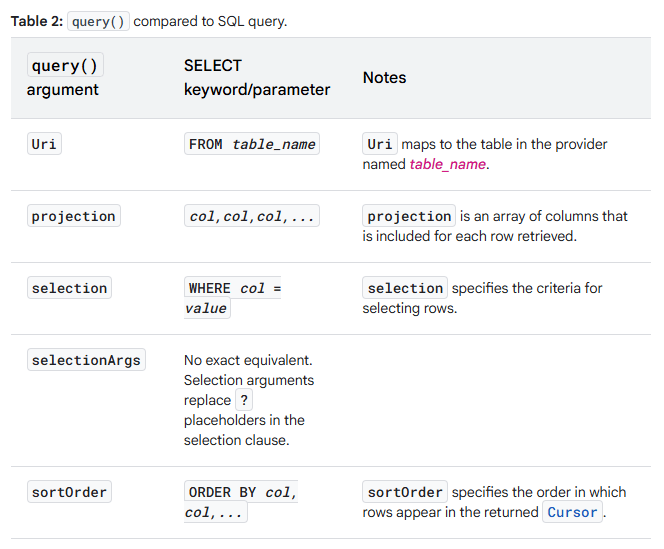

La vulnerabilità CVE-2025-10184 si manifesta attraverso provider di contenuti interni che dovrebbero essere protetti da permessi stringenti, ma che risultano invece accessibili a qualsiasi app. In questo caso, il provider com.oneplus.provider.telephony espone dati sensibili senza controllo, rendendosi vulnerabile anche a possibili attacchi di iniezione SQL.

Il risultato è che un’app malevola può:

- accedere agli SMS e MMS archiviati,

- intercettare i codici OTP inviati via SMS,

- trasmettere le informazioni a server remoti,

- farlo senza alcuna interazione o consapevolezza dell’utente.

Secondo Rapid7, l’exploit opera in modo completamente silenzioso, rendendo la falla particolarmente pericolosa.

Impatto sugli utenti

Gli utenti OnePlus risultano esposti da oltre tre anni, dal rilascio di OxygenOS 12. Considerando che il difetto si trova in un componente Android, è probabile che anche altri brand siano coinvolti, ampliando ulteriormente il bacino delle potenziali vittime.

Gli impatti principali includono:

- furto di comunicazioni sensibili,

- bypass dei sistemi MFA basati su SMS,

- sorveglianza invisibile da parte di governi o attori malevoli,

- rischio di esfiltrazione dati senza che l’utente possa accorgersene.

Il fatto che il problema sia rimasto inosservato dal 2021 solleva interrogativi sulla trasparenza e sulla capacità di OnePlus di gestire la sicurezza a livello software.

Mitigazioni temporanee consigliate

In assenza di una patch ufficiale, Rapid7 ha fornito alcune raccomandazioni pratiche per ridurre il rischio:

- installare app solo da fonti fidate,

- disinstallare applicazioni non essenziali,

- evitare l’uso degli SMS per MFA, sostituendoli con app come Google Authenticator o simili,

- utilizzare applicazioni di messaggistica crittografata invece degli SMS tradizionali.

Queste misure non risolvono la falla, ma possono ridurre l’esposizione in attesa che OnePlus o Google rilascino una correzione.

Un caso emblematico di vendor irresponsivo

La disclosure di Rapid7 non è solo una questione tecnica: rappresenta un campanello d’allarme per l’intero ecosistema Android. Le vulnerabilità nei provider di contenuti possono colpire milioni di utenti e richiedono risposte tempestive dai vendor. L’inerzia di OnePlus, in questo caso, rischia di minare la fiducia degli utenti e della comunità di sicurezza. La decisione di pubblicare codice exploit per una vulnerabilità ancora attiva e non patchata è controversa, ma sottolinea la frustrazione dei ricercatori verso aziende che ignorano la collaborazione responsabile. Nel frattempo, gli utenti restano esposti e devono adottare misure preventive individuali.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.