La campagna descritta da FortiGuard Labs utilizza file SVG maliziosi come vettore iniziale per distribuire Amatera Stealer e PureMiner contro organizzazioni ucraine. L’attacco combina ingegneria sociale localizzata e tecniche fileless per minimizzare le tracce su disco, esfiltrare credenziali e sfruttare risorse di calcolo. Questo reportage sintetizza il meccanismo di infezione, l’analisi tecnica del loader CountLoader, le capacità del miner stealth e del stealer, le implicazioni geopolitiche e le contromisure tecniche e operative che le organizzazioni devono adottare subito.

Meccanismo di attacco tramite file SVG

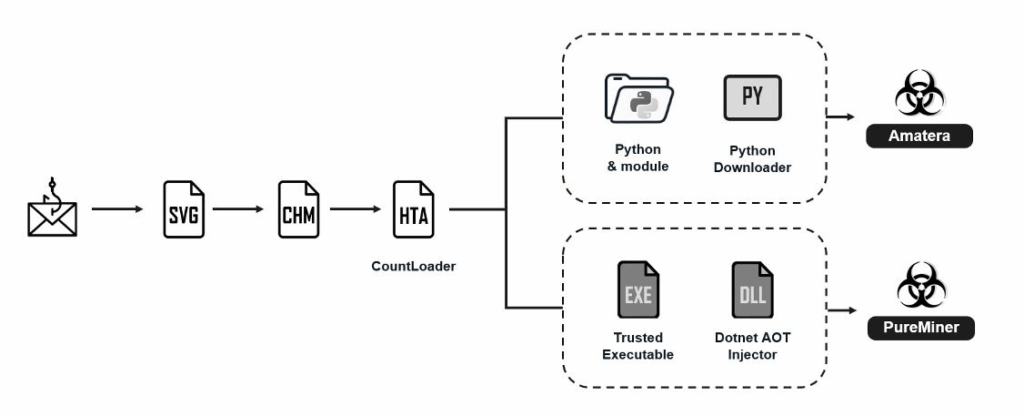

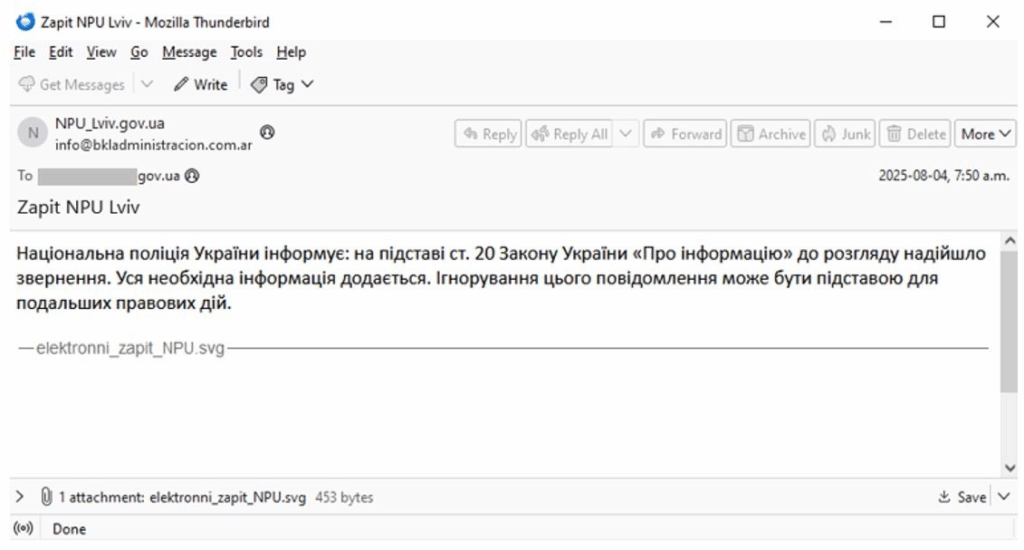

La catena di infezione parte da email spoofate che imitano la Polizia Nazionale Ucraina e contengono un allegato denominato “elektronni_zapit_NPU.svg”. L’SVG non è mero grafico: incorpora codice HTML e un iframe che carica un secondo SVG. La vittima vede un finto messaggio di caricamento Adobe Reader e viene indotta a cliccare per scaricare un archivio ZIP protetto da password. L’archivio include un file CHM che a sua volta esegue un collegamento verso un file HTA remoto.

Il loader HTA, denominato CountLoader, opera principalmente in memoria: decodifica stringhe oscurate, stabilisce comunicazioni con server C2 e recupera payload successivi. Questa sequenza trasforma un allegato apparentemente innocuo in un vettore di compromissione persistente, aggirando controlli che ispezionano solo file binari eseguibili.

Analisi tecnica del loader CountLoader

CountLoader rappresenta il cuore della catena: il codice HTA è offuscato con array e incapsulazioni per rallentare l’analisi statica. In esecuzione il loader decodifica payload usando schemi come XorBase64, verifica l’ambiente e invia POST contenenti fingerprint di sistema ai server remoti. Il loader implementa una piccola API di comandi con funzioni per scaricare/eseguire payload, raccogliere informazioni di dominio, cancellare tracce e aggiornare configurazioni. Le comunicazioni C2 appaiono crittografate e strutturate per delivery condizionale dei moduli. CountLoader predilige esecuzione fileless: carica moduli direttamente in memoria e utilizza tecniche di persistence volatili, riducendo indicazioni forensi su disco. Il comportamento di verifica dell’ambiente include controlli anti-sandbox e ricerca di strumenti di analisi, che determinano l’attivazione selettiva dei payload su macchine ritenute interessanti.

PureMiner: mining stealth e impatto operativo

PureMiner è un cryptominer .NET ottimizzato per operare stealth su sistemi con GPU. Viene distribuito tramite compilazioni AOT e utilizza tecniche di process hollowing per iniettare codice in processi legittimi, complicando il rilevamento. Il miner esegue un check hardware: riconosce API AMD e NVIDIA, valuta memoria disponibile e attiva il mining solo su sistemi con risorse adeguate, evitando così di sollevare allarmi su macchine deboli. La comunicazione con il C2 avviene in canali cifrati (3DES nelle analisi) e il software implementa rilevamento di strumenti di monitoraggio e attività utente per sospendere o modulare l’attività mineraria. L’impatto operativo per le vittime comprende rallentamenti, consumo energetico elevato e potenziali costi operativi. La natura fileless e l’imitazione di processi legittimi rendono il rilevamento tramite antivirus tradizionale meno efficace.

Amatera Stealer: furto credenziali e esfiltrazione mirata

Amatera Stealer si presenta come modulo di raccolta dati caricato in memoria tramite interprete Python e tecniche come PythonMemoryModule. Il malware utilizza hardcoded mutex per evitare esecuzioni multiple e decritta configurazioni remote via RC4 prima di implementare il furto. Le funzionalità includono estrazione di credenziali e cookie da browser Chromium e Gecko, raccolta di wallet criptovalute (Electrum, Exodus), acquisizione dati da client come Steam e Telegram e harvesting di file sensibili tramite regole di grabber. Amatera include moduli per collection da FileZilla, AnyDesk e altri client, e invia i dati esfiltrati tramite canali remoti cifrati. L’architettura fileless riduce gli artefatti su disco, mentre la modularità permette adattamenti rapidi per target specifici, complicando le strategie di rilevamento su larga scala.

Implicazioni geopolitiche e rischio per infrastrutture ucraine

La campagna mostra una targetizzazione accurata verso agenzie governative e enti sensibili in Ucraina, con soggetti che usano linguaggio e mittenti locali per aumentare la credibilità. Gli obiettivi includono raccolta di intelligence elettronica, furto di documenti confidenziali e sfruttamento di risorse per profitto illecito. In contesti di conflitto, la perdita di credenziali o l’esfiltrazione di dati può alimentare operazioni di disinformazione, attacchi coordinati o furti finanziari. L’uso di vettori non convenzionali come SVG sottolinea la necessità di aggiornare le policy di filtering e di estendere la superficie di analisi oltre i file eseguibili. La combinazione di furto dati e cryptomining massimizza il valore economico per gli attori e aumenta il costo per la vittima.

Contromisure e raccomandazioni operative

Le difese devono combinare prevenzione, rilevamento e risposta. È essenziale che le organizzazioni blocchino allegati SVG non attesi e abilitino ispezione approfondita di contenuti HTML embedded negli allegati. L’adozione di sandbox dinamiche in grado di eseguire e ispezionare codice HTML/HTA, insieme a sistemi EDR con monitoraggio della memoria, facilita l’identificazione di loader fileless come CountLoader. Il blocco proattivo degli IP e dei domini noti, l’utilizzo di threat intelligence e la ricerca retrospettiva su IOC (hash, URL, mutex, stringhe crittografate) consentono containment tempestivo. Misure operative includono la segregazione delle reti, limitazione dei privilegi, applicazione di MFA e rotazione delle credenziali collegate. La formazione mirata al personale su phishing in lingua locale riduce il tasso di apertura e interazione con allegati ingannevoli. Backup regolari e test di recovery limitano il rischio operativo in caso di compromissione.

Implementazioni tecnologiche consigliate

Le soluzioni devono integrare capacità di rilevamento memory-only e analisi comportamentale. Appliance di email security con Content Disarm & Reconstruction aiutano a neutralizzare file CHM e package compressi. Web filtering e sandboxing avanzato devono ispezionare contenuti caricati tramite iframe e risorse remote. EDR e SIEM devono essere configurati per segnalare process hollowing, spike anomali di utilizzo GPU/CPU e connessioni cifrate a domini sospetti. La condivisione rapida di IOC con community e vendor consente aggiornamenti di signature e regole di blocco. Infine, la cooperazione internazionale in intelligence cyber riduce il tempo di risposta e facilita la rimozione di infrastrutture C2. Tecnicamente la campagna dimostra che vettori apparentemente innocui come SVG possono orchestrare catene di infezione complesse che uniscono fileless execution, stealer modulari e miner stealth. Il successo dell’attacco dipende dalla capillarità dell’ingegneria sociale e dalla capacità degli attaccanti di adattare payload in base all’ambiente vittima. Le difese più efficaci combinano blocco all’origine, ispezione dinamica dei contenuti, monitoraggio della memoria e azione forense retrospettiva. Le organizzazioni ucraine e i partner internazionali devono aggiornare le policy di email, rafforzare EDR/EDR memory detection e condividere IOC con rapidità per interrompere le catene di attacco e recuperare controllo operativo.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.