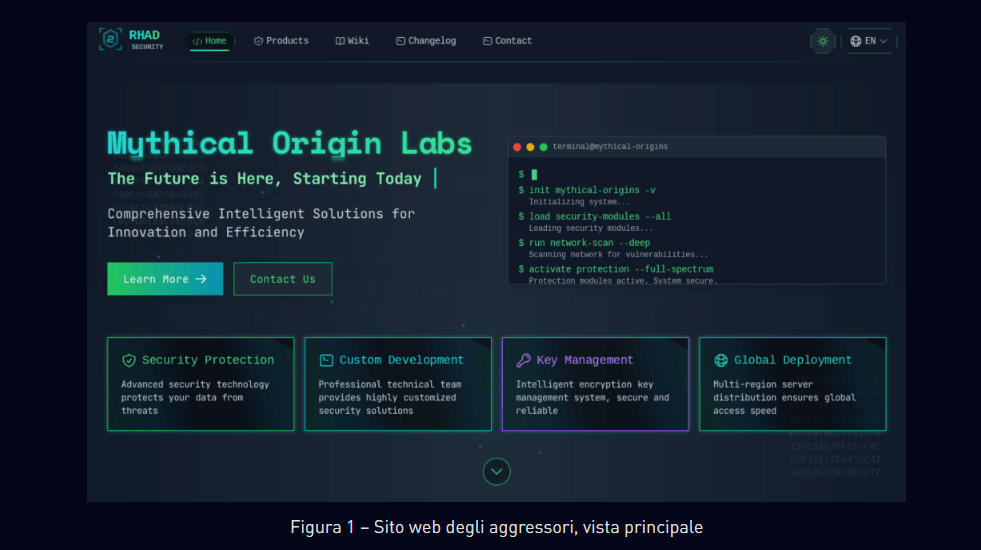

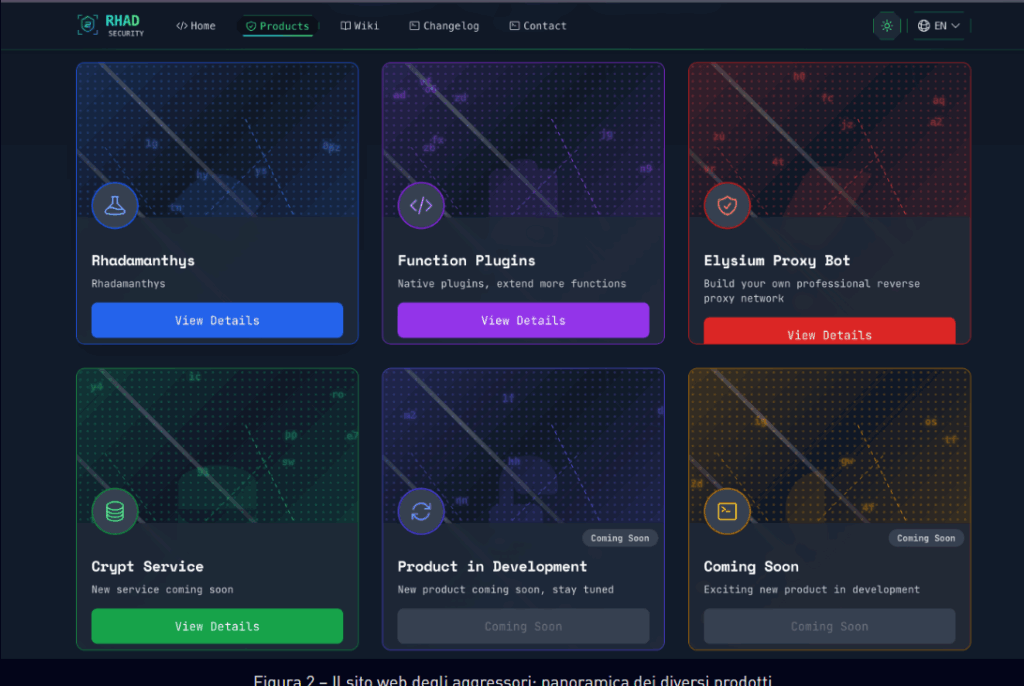

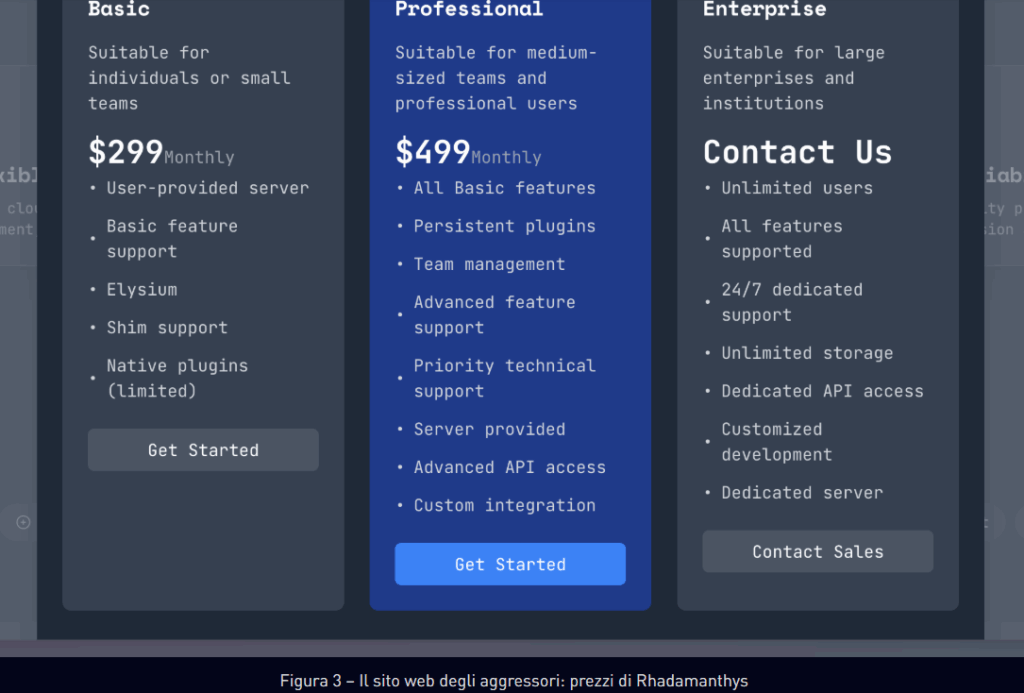

Il malware stealer Rhadamanthys continua la sua rapida evoluzione con la serie 0.9.x, introducendo funzionalità avanzate e tecniche di evasione che rendono più complessa l’attività di rilevamento. Secondo le analisi di Check Point Research, questo stealer, attivo dal 2022 e derivato dal progetto Hidden Bee, si è affermato come uno dei più sofisticati tool di esfiltrazione credenziali. Le versioni più recenti – 0.9.1 e 0.9.2 – hanno introdotto miglioramenti a database, meccanismi di autenticazione e moduli di raccolta dati, con innovazioni pensate per rendere le campagne cybercrime come ClickFix più efficaci e difficili da contrastare. L’evoluzione dimostra l’esperienza degli sviluppatori e la volontà di mantenere Rhadamanthys al vertice degli stealer attivi nel panorama globale.

Nuove funzionalità in Rhadamanthys 0.9.x

La release 0.9.1 ha ridisegnato le operazioni sui database, separando letture e scritture per garantire maggiore integrità dei dati. Sono stati introdotti livelli di gestione utente con ruoli differenziati, eliminando modalità obsolete come “observer”. Gli sviluppatori hanno aggiunto mutex di memoria per evitare esecuzioni duplicate e un sistema di tracciamento dei caricamenti client con webhook, utile per monitorare la diffusione.

Inoltre, il malware ora supporta liste server multiple con relay criptati, migliorando resilienza e stealth nelle comunicazioni con il C2. Importanti cambiamenti hanno riguardato anche gli stub build, che non scrivono più sul registro di sistema e consentono iniezioni di processo con maggiore flessibilità. La gestione dei LOG è stata ottimizzata con paginazione, conteggi e packaging one-click, mentre sono stati aggiunti template dedicati a Telegram per comunicazioni fraudolente.

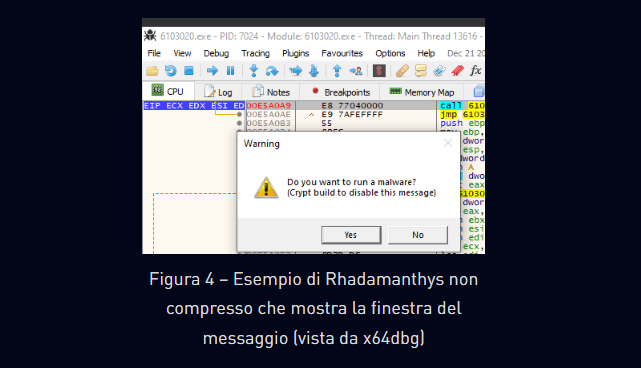

La versione 0.9.2 ha spinto ancora oltre, introducendo un message box stile Lumma che avvisa l’utente con la frase “Do you want to run a malware?”, pensata per scoraggiare distribuzioni non protette da crittografia. Sono arrivati anche un modulo Lua stealer per Ledger Live e nuovi componenti di terzo stadio, come chrome_extension.dat e script di fingerprinting per browser.

Tecniche di evasione avanzate

Le capacità evasive di Rhadamanthys sono state potenziate nelle ultime versioni. La 0.9.2 adotta un message box preventivo tramite API Windows (MessageBoxW) in alternativa a NtRaiseHardError, riducendo le possibilità di rilevamento da parte di sandbox automatizzate. Gli sviluppatori hanno eliminato chiavi di registro note come HKCU\SOFTWARE\SibCode, precedentemente sfruttate per ritardi e riesecuzioni, introducendo invece mutex con seed a 16 byte hashati con la magia “XRHY” per complicare la rilevazione. Il malware effettua controlli hardware e ambientali, analizzando UUID via WMI e confrontando identificatori con liste di sandbox note, fino a verificare dettagli insoliti come SHA1 di wallpaper predefiniti o la presenza di file “foobar.jpg/mp3” tipici degli ambienti di analisi.

Vengono interrogati servizi di tempo come time.google.com e time.cloudflare.com in ordine casuale per validare la connessione C2, tecnica che riduce la prevedibilità dei beacon. Questi accorgimenti dimostrano una conoscenza approfondita delle metodologie difensive adottate dai ricercatori.

Analisi tecnica dettagliata

| Versione | Data | Novità e modifiche |

|---|---|---|

| v0.9 | Febbraio 2025 | Annuncio ufficiale della release 0.9. |

| v0.9.1 | 18 Maggio 2025 |

|

| v0.9.2 | Successivo a maggio 2025 | Aggiornamenti incrementali non ancora pubblicati sul sito ufficiale. |

Rhadamanthys utilizza formati modulari custom denominati XS, con estensioni XS1 e XS2 per i diversi stage. Nella serie 0.9.x sono stati introdotti i nuovi XS1_B e XS2_B, con header aggiornati e offuscazioni ridotte per velocizzare i caricamenti. I moduli vengono compressi con LZO e supportano URL C2 multipli, garantendo ridondanza in caso di blocco di infrastrutture. Il loader iniziale può essere compilato in .NET o nativo Windows 32/64 bit, ma la catena successiva resta invariata. L’analisi della versione nativa ha rivelato l’uso di script converter per la gestione dei nuovi formati, un deoffuscator di stringhe e un unpacker per i pacchetti. I wallet targetizzati includono Argent e Keplr, mentre l’integrazione di fingerprint.js estende le capacità di profiling utente. Il codice mantiene legami con il progetto Hidden Bee e dimostra uno sviluppo costante, con aggiornamenti che mirano a garantire longevità al malware e adattabilità alle difese emergenti.

Indicatori di compromissione e raccomandazioni

Gli indicatori di compromissione (IoC) di Rhadamanthys includono mutex specifici formattati con seed hashato, query sospette su UUID di sistema e comportamenti di connessione a servizi di tempo multipli. L’uso di wallpaper hashati e file trappola rappresenta ulteriori segnali di esecuzione in sandbox. Gli esperti raccomandano di aggiornare costantemente gli strumenti di analisi per rilevare le nuove varianti, adottare monitoraggio comportamentale e implementare principi di difesa in profondità. Le organizzazioni devono inoltre proteggere asset sensibili con autenticazione a più fattori, limitare i privilegi agli account di servizio ed effettuare audit regolari delle comunicazioni verso IP sospetti. L’evoluzione costante di Rhadamanthys dimostra la capacità del threat actor di adattarsi e consolidarsi nel panorama cybercrime, richiedendo un approccio di difesa proattivo.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.