Il malware Detour Dog rappresenta una delle evoluzioni più sofisticate delle minacce emerse dal 2023, sfruttando il DNS non solo per redirect condizionali ma anche come canale di comando e distribuzione malware. Secondo i ricercatori, decine di migliaia di siti compromessi fanno parte della sua infrastruttura, usata sia per scam tradizionali sia per campagne mirate di distribuzione di Strela Stealer, con capacità di esecuzione di codice remoto. La sua architettura modulare e l’integrazione con botnet come REM Proxy MikroTik e Tofsee lo rendono particolarmente resiliente e difficile da contrastare.

Cosa leggere

Evoluzione del malware Detour Dog

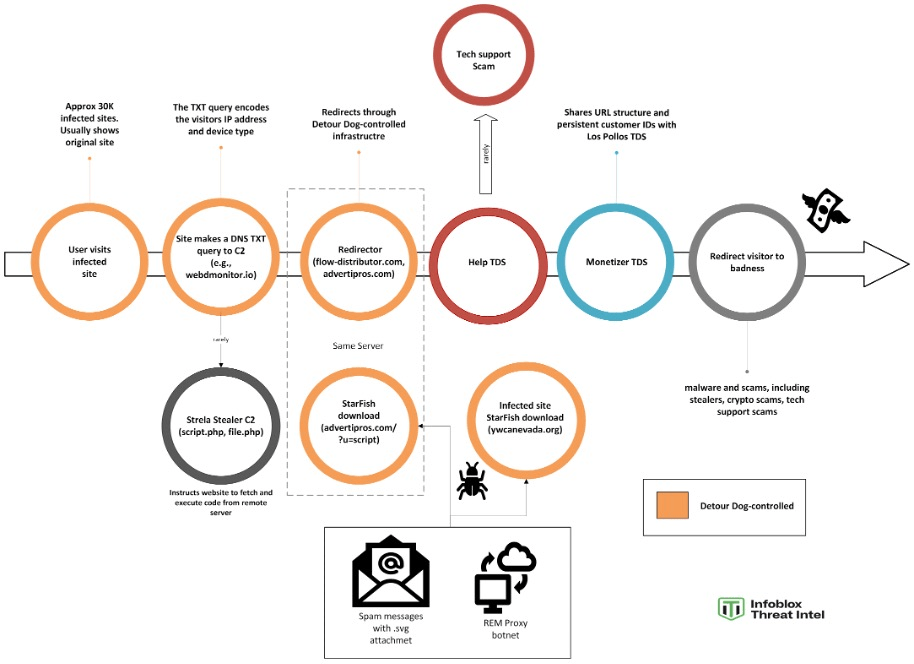

Detour Dog nasce nell’agosto 2023 come semplice strumento di redirect verso campagne scam. Nell’aprile 2024 inizia a utilizzare query DNS server-side per raccogliere informazioni sul dispositivo dell’utente, mentre a novembre 2024 integra Help TDS per smistare il traffico verso trappole pubblicitarie. La vera svolta arriva nella primavera 2025, quando introduce la capacità di esecuzione di codice remoto (RCE) tramite risposte TXT DNS codificate in Base64. Da giugno 2025, i siti compromessi vengono istruiti a fetchare script PHP dai server C2 di Strela Stealer, creando un modello di distribuzione networked e distribuito che offusca l’origine reale dell’infezione.

Tecniche di infezione e propagazione

I siti web infetti mantengono la loro normale funzionalità, mostrando i contenuti legittimi nella maggior parte dei casi e reindirizzando solo in condizioni specifiche, così da sfuggire alle analisi di sicurezza. Le campagne estive 2025 hanno mirato in particolare alla Germania, con email phishing in lingua locale contenenti allegati SVG che installavano la backdoor StarFish. Quest’ultima funge da vettore per Strela Stealer, che ruba credenziali e dati sensibili. Parallelamente, la rete di Detour Dog ospita e distribuisce payload via DNS, integrando botnet che veicolano spam su larga scala.

Comunicazione C2 e hijacking DNS

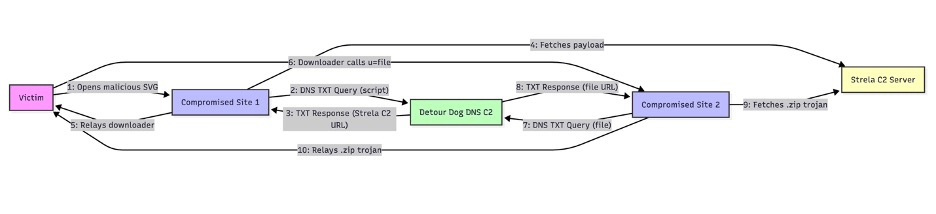

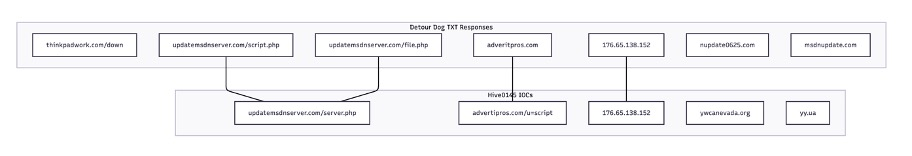

Detour Dog utilizza un sistema di C2 basato su query DNS. I name server compromessi interpretano sottodomini costruiti con dati relativi all’IP e al dispositivo dell’utente e rispondono con payload codificati in Base64. La stringa “down” nelle risposte innesca l’esecuzione di codice remoto, facendo scaricare script dai server Strela. Questa tecnica rende difficile identificare il vero punto di origine, trasformando i siti infetti in proxy inconsapevoli. I domini legati al C2 includono airlogs.net, cdn-routing.com, webdmonitor.io, advertipros.com, mentre IP noti sono stati tracciati in Kazakistan e Russia.

Caratteristiche tecniche e indicatori

Gli allegati email malevoli contengono file SVG con hash come 176592651148c94eaac27a3d30b1de47f50cf1ad36cbcb457499bb92dfd6c09304 e b55b26bc249bbea5388b5a8661e73ecb10f2c6a057c8e0fea7945a5e7af8feae. I server C2 comunicano tramite sottodomini complessi che includono identificativi casuali e informazioni sul dispositivo. La propagazione sfrutta l’integrazione con botnet esistenti, aumentando la portata delle campagne Strela Stealer, che raggiungono ora anche utenti domestici oltre alle organizzazioni.

Impatto delle campagne Strela Stealer

Le campagne Strela Stealer legate a Detour Dog segnano un’escalation nel panorama delle minacce. In Germania, email su presunte fatture pendenti hanno portato a migliaia di infezioni, con la compromissione di account personali e aziendali. Strela Stealer esfiltra credenziali bancarie, dati finanziari e persino wallet crypto, causando gravi danni economici e operativi. La resilienza di Detour Dog, che controlla oltre il 69% degli host noti di StarFish, rende le sue campagne particolarmente difficili da mitigare.

Raccomandazioni di difesa

Gli esperti raccomandano il monitoraggio attivo delle query DNS anomale, la verifica costante dell’integrità dei server web e l’uso di soluzioni endpoint aggiornate. È essenziale disabilitare l’esecuzione automatica di file LNK, applicare patch regolari e bloccare i domini noti legati all’infrastruttura Detour Dog. Inoltre, la formazione degli utenti resta fondamentale:

allegati provenienti da fonti non verificate – soprattutto se legati a fatture o comunicazioni urgenti – devono essere trattati con la massima cautela.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.