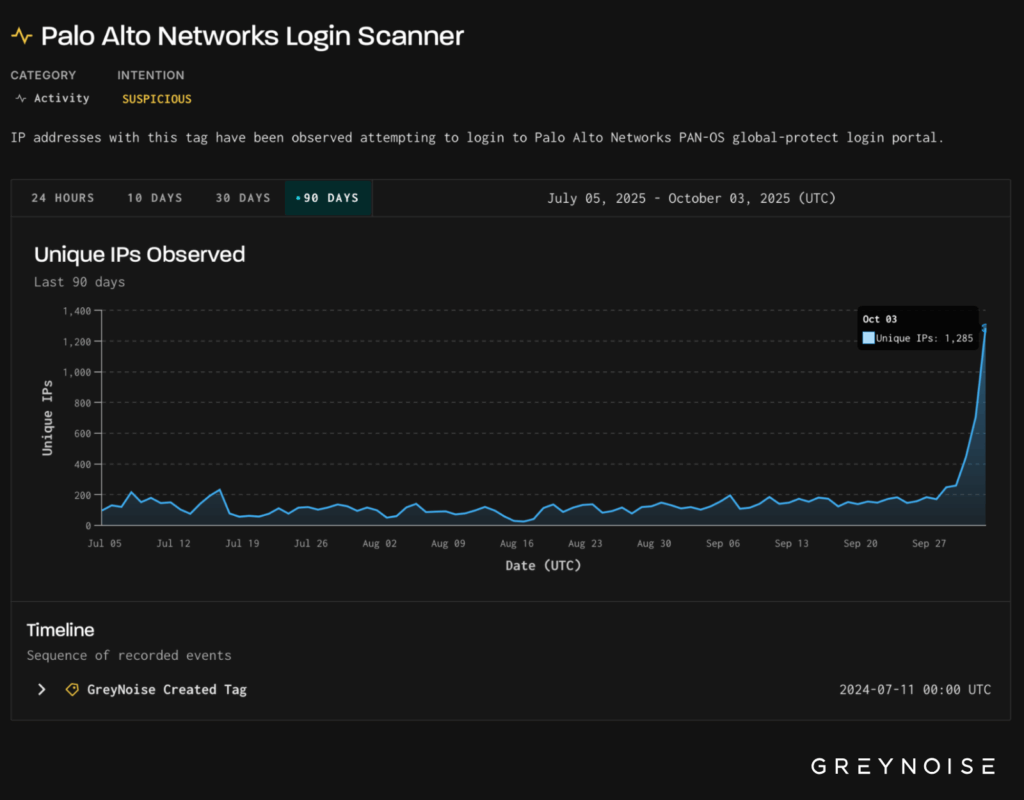

Il surge scanning contro i portali di login di Palo Alto Networks ha registrato un aumento senza precedenti, con un picco del 500% in appena 48 ore, secondo quanto rilevato da GreyNoise il 3 ottobre 2025. L’attività, che ha coinvolto circa 1300 indirizzi IP unici, rappresenta la più alta ondata di scanning degli ultimi tre mesi e ha messo sotto osservazione i portali GlobalProtect e PAN-OS.

Attività di scanning e origine del fenomeno

GreyNoise ha classificato il 93% degli IP come sospetti e il restante 7% come maligni, indicando una campagna organizzata piuttosto che semplici rumori di fondo. Le impronte TLS osservate e la concentrazione di infrastrutture nei Paesi Bassi suggeriscono un utilizzo di tool pubblici di scansione, come Shodan, oppure di piattaforme gestite centralmente per operazioni di fingerprinting.

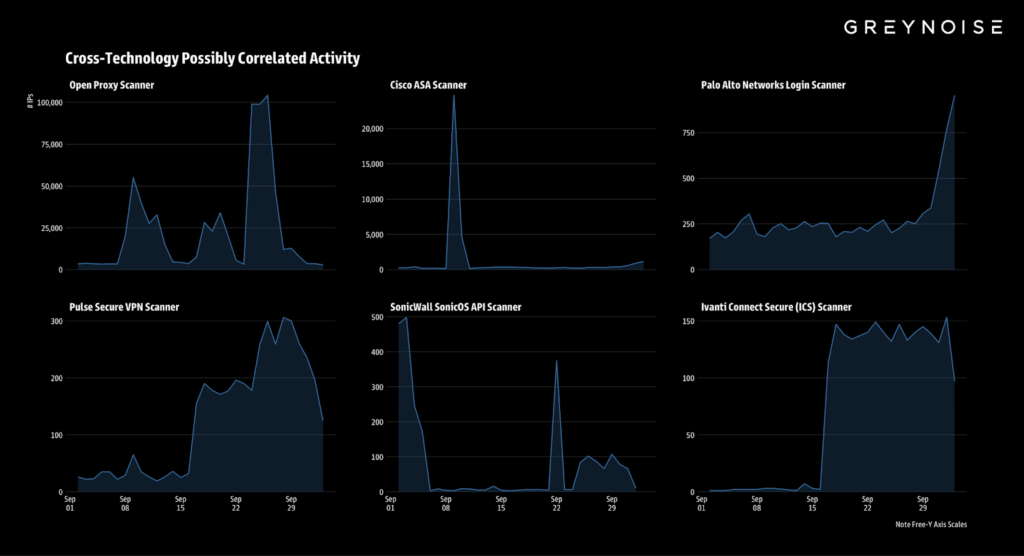

Il fenomeno si è concentrato per oltre il 90% su destinazioni statunitensi, con cluster minori in Pakistan, Messico, Francia, Australia e Regno Unito. Alcune similitudini con un surge parallelo che ha interessato i Cisco ASA lasciano ipotizzare la presenza di strumenti comuni o perfino di attori condivisi, sebbene al momento non ci siano conferme definitive.

Sistemi e portali colpiti

Gli attacchi hanno interessato principalmente i portali di Palo Alto GlobalProtect e gli accessi a PAN-OS, utilizzati dalle organizzazioni per gestire VPN e accessi remoti. Le scansioni hanno preso di mira portali esposti su internet, cercando informazioni sulle versioni software e sulle configurazioni per preparare eventuali exploit.

Molti degli indirizzi IP coinvolti sono risultati nuovi ed emersi nelle ultime 48 ore, un dettaglio che secondo gli analisti suggerisce il dispiegamento di infrastrutture fresche dedicate alla reconnaissance. L’ampia distribuzione geografica indica inoltre una campagna coordinata, senza distinzione di settori o tipologie di target.

Impatto e rischi per le organizzazioni

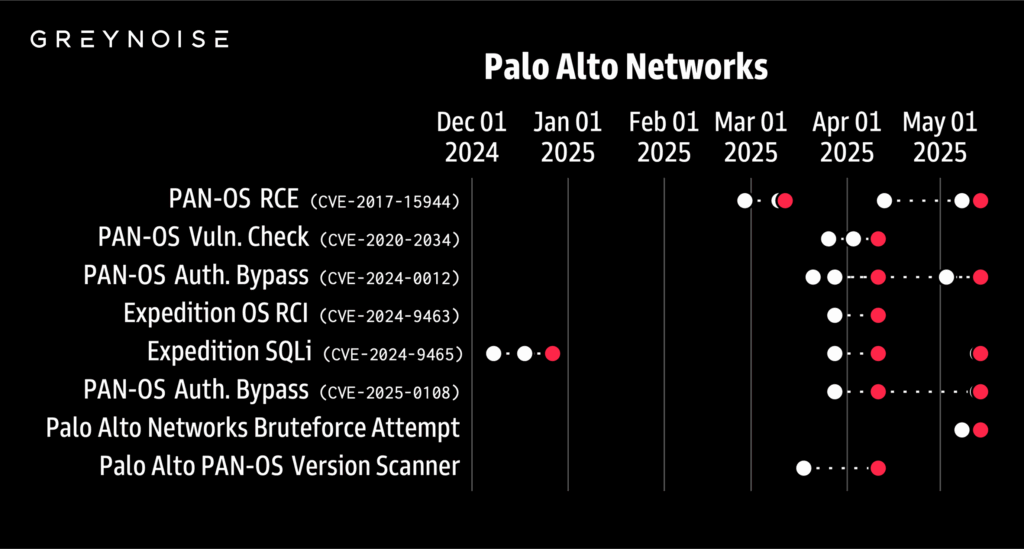

Secondo gli esperti, un surge di queste proporzioni rappresenta una chiara fase di ricognizione che potrebbe anticipare attacchi attivi entro poche settimane. Precedenti ricerche hanno dimostrato come attività simili su tecnologie Palo Alto abbiano preceduto la pubblicazione di vulnerabilità nel giro di sei settimane.

Per le reti colpite, le conseguenze immediate includono sovraccarichi nei sistemi di monitoraggio, aumento dei falsi positivi e maggiore difficoltà nell’identificare attività realmente malevole tra l’alto volume di traffico sospetto. A livello globale, gli Stati Uniti hanno subito l’impatto più forte, mentre cluster locali hanno generato interruzioni anche in Europa e Asia.

Rilevamento e analisi di GreyNoise

GreyNoise ha identificato il fenomeno grazie al tag Palo Alto Networks Login Scanner, che monitora le attività di probing contro portali emulati e raccoglie dati in tempo reale. L’analisi ha confermato che quasi tutti gli indirizzi coinvolti erano mai apparsi prima d’ora, un indicatore della natura pianificata e non casuale dell’ondata. Il confronto con il surge rilevato sugli apparati Cisco ASA evidenzia cluster regionali sovrapposti e impronte TLS simili, rafforzando l’ipotesi di infrastrutture condivise. Tuttavia, gli analisti non confermano ancora se si tratti degli stessi operatori o di campagne distinte con strumenti comuni.

Raccomandazioni di sicurezza

Gli esperti invitano le organizzazioni che utilizzano portali Palo Alto esposti a internet a rafforzare le difese, applicando patch tempestive, abilitando la multi-factor authentication e monitorando costantemente log e tentativi di accesso. GreyNoise mette a disposizione blocklist dinamiche e strumenti di monitoraggio per rilevare indirizzi IP sospetti in tempo reale. Le raccomandazioni principali includono la riduzione delle superfici esposte, l’implementazione di filtri di traffico e l’esecuzione di audit regolari delle configurazioni. La rapidità e la scala di questo surge evidenziano come le campagne di ricognizione coordinata stiano diventando un preludio ricorrente a vulnerabilità sfruttate in tempi ravvicinati, sottolineando la necessità di un approccio proattivo e multilivello alla sicurezza.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.