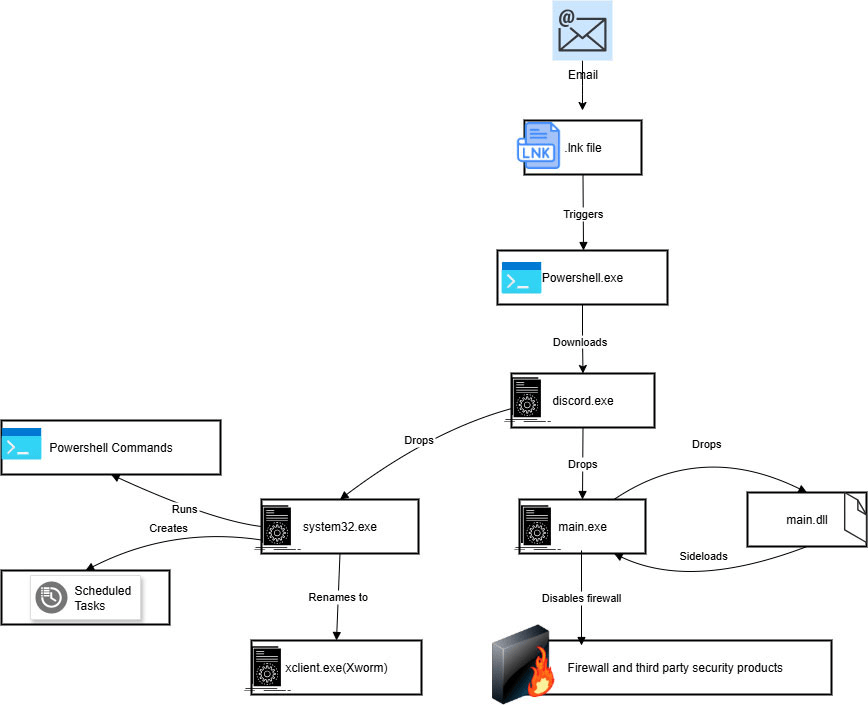

Il malware XWorm, analizzato dai ricercatori di Trellix, mostra una profonda evoluzione nella catena di infezione, passando da metodi prevedibili a strategie multi-stage ingannevoli e difficili da rilevare. Originariamente diffuso attraverso email di phishing con allegati PDF o installer MSI, oggi XWorm sfrutta archivi ZIP contenenti file LNK camuffati da PDF, che innescano script PowerShell per il download e l’esecuzione di ulteriori payload. Questa trasformazione incrementa il livello di stealth, rende più complesso il tracciamento delle attività malevole e rafforza le capacità di controllo remoto tipiche dei Remote Access Trojan .NET.

Evoluzione della catena di infezione

Nelle prime versioni, la catena d’infezione di XWorm risultava relativamente lineare. Gli attori di minaccia inviavano email massicce con allegati PDF che reindirizzavano a installer MSI malevoli, i quali eseguivano direttamente il payload del trojan. L’intera procedura era prevedibile e facilmente bloccabile dai sistemi di difesa. Tuttavia, con l’introduzione delle varianti più recenti, gli sviluppatori hanno adottato un approccio più complesso. Gli allegati ora si presentano come file ZIP contenenti collegamenti LNK che imitano l’icona di un documento PDF. Una volta aperto, il file LNK avvia una sequenza automatizzata: PowerShell scarica un file BAT, che a sua volta esegue script PS1 offuscati. Questi decodificano il payload cifrato e lo iniettano in processi legittimi del sistema come explorer.exe, mantenendo l’esecuzione interamente in memoria. Tale approccio elimina quasi ogni traccia su disco, complicando la rilevazione comportamentale e forense.

Analisi tecnica delle varianti XWorm v5.0 e v5.4

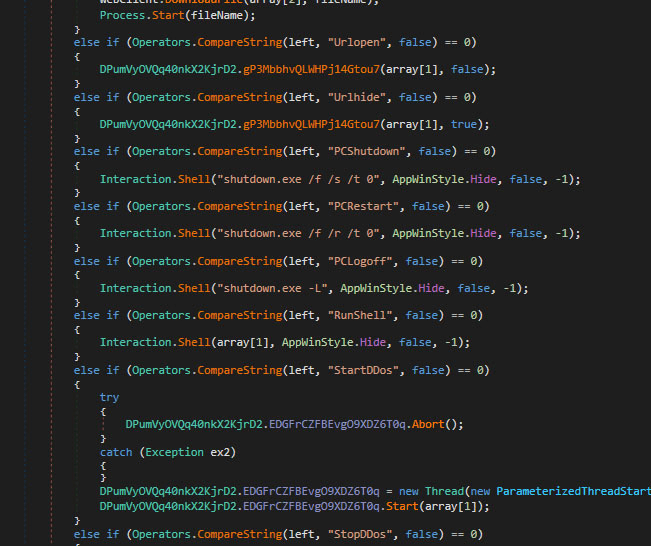

Le analisi di Trellix evidenziano come le versioni v5.0 e v5.4 del malware abbiano introdotto architetture modulari e tecniche di offuscamento avanzate. Il codice, scritto in .NET, utilizza istruzioni junk e stringhe XOR-cifrate per nascondere funzioni e comandi. Il payload principale, compresso all’interno delle risorse binarie, viene estratto ed eseguito a runtime. L’infezione crea attività pianificate nel sistema (schtasks) per garantire persistenza, mentre le configurazioni e gli indirizzi C2 sono memorizzati nel registro di sistema. XWorm comunica con i propri server di comando tramite TCP e UDP, utilizzando la crittografia AES per i pacchetti scambiati. Le funzionalità principali includono keylogging, screenshot, furto di credenziali, cifratura dei file e mining di criptovalute, oltre a moduli per DDoS e hijacking della clipboard. La versione 6 introduce un sistema di plugin on-demand, che consente agli operatori di scaricare funzioni aggiuntive dinamicamente, aumentando la flessibilità operativa.

Tecniche di evasione e stealth

La sopravvivenza di XWorm nelle reti compromesse dipende da un insieme sofisticato di tecniche di evasione. Il malware verifica la presenza di macchine virtuali e debugger tramite query hardware e chiamate API come IsDebuggerPresent, terminando l’esecuzione se rileva ambienti di analisi. Le risorse interne sono crittografate e caricate solo in memoria, mentre gli script PowerShell non scrivono file su disco. Inoltre, le comunicazioni con il server C2 sono mascherate dietro traffico HTTPS legittimo, e il dominio di contatto viene generato tramite algoritmi DGA che mutano dinamicamente gli indirizzi IP. XWorm adotta tecniche di process hollowing, sostituendo in memoria il codice di processi fidati, e impiega packers personalizzati per rendere più difficile la decompilazione. L’esecuzione ritardata e la randomizzazione dei tempi di connessione contribuiscono a ridurre la possibilità di rilevamento nei sistemi di sandboxing.

Comunicazioni C2 e controllo remoto

Il canale di comando e controllo di XWorm sfrutta un sistema ibrido basato su TCP per i comandi diretti e UDP per l’esfiltrazione rapida dei dati. I bot infetti inviano beacon periodici che confermano lo stato online al server, permettendo agli operatori di eseguire azioni remote come download e upload di file, registrazione audio e video, raccolta di password da browser e wallet, e gestione di campagne DDoS coordinate. I server C2 sono spesso ospitati su infrastrutture bulletproof e protetti da reverse proxy, garantendo anonimato e resilienza. In caso di disconnessione, il malware dispone di server di fallback per mantenere la persistenza della comunicazione. Ogni comando inviato dal server è cifrato e autenticato, impedendo il controllo da terze parti.

Indicatori di compromesso e mitigazioni

Tra gli indicatori di compromesso (IoC) rilevati da Trellix figurano chiavi di registro anomale (HKCU\Software\XWorm), file nascosti in %AppData%, attività pianificate sospette, nomi mutex unici, e traffico di rete verso porte non standard (8080, 443 con pattern anomali). Le regole YARA e i sistemi SIEM possono rilevare comportamenti specifici come esecuzioni PowerShell non autorizzate, iniezioni in explorer.exe o pattern di connessioni outbound regolari a domini generati automaticamente. Le difese basate su analisi comportamentale e segmentazione di rete si dimostrano le più efficaci, insieme al principio del minimo privilegio e alla formazione contro il phishing, ancora vettore d’attacco principale.

Evoluzione e prospettive di difesa

L’evoluzione di XWorm mostra come i gruppi criminali adattino rapidamente le proprie tattiche, tecniche e procedure (TTP) per eludere le contromisure di sicurezza. Trellix segnala la possibilità che le versioni future integrino elementi di intelligenza artificiale per analisi automatizzate dell’ambiente e adattamento dinamico del comportamento. In questo scenario, la difesa dovrà basarsi su rilevamento comportamentale avanzato, threat intelligence condivisa e aggiornamenti costanti delle firme. XWorm rappresenta oggi un caso emblematico della nuova generazione di RAT modulari, in grado di combinare flessibilità, stealth e persistenza in una singola infrastruttura malevola.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.