CISA aggiunge sette nuove vulnerabilità al suo Known Exploited Vulnerabilities Catalog (KEV) che interessano Mozilla, Microsoft, Linux, mentre Red Hat si trova al centro di una grave escalation estorsiva guidata da ShinyHunters, in collaborazione con Crimson Collective e Scattered Lapsus$ Hunters. Parallelamente, Microsoft indaga su un bug che blocca Copilot in Office, GoAnywhere MFT viene colpito da ransomware e Wiz lancia un contest da 4,12 milioni di euro per la scoperta di zero-day in ambienti cloud e AI. Questi eventi definiscono un quadro in cui la resilienza cibernetica diventa cruciale per governi, imprese e infrastrutture digitali.

CISA amplia il catalogo KEV con sette vulnerabilità attivamente sfruttate

L’agenzia statunitense CISA (Cybersecurity and Infrastructure Security Agency) ha inserito sette nuove vulnerabilità nel catalogo Known Exploited Vulnerabilities, una lista dinamica di falle confermate come oggetto di attacchi in corso. Le nuove CVE, identificate attraverso intelligence condivisa con i partner federali e privati, includono vulnerabilità che colpiscono applicazioni enterprise, sistemi Linux e ambienti cloud ibridi.

- CVE-2010-3765 Mozilla Multiple Products Remote Code Execution Vulnerability

- CVE-2010-3962 Microsoft Internet Explorer Uninitialized Memory Corruption Vulnerability

- CVE-2011-3402 Microsoft Windows Remote Code Execution Vulnerability

- CVE-2013-3918 Microsoft Windows Out-of-Bounds Write Vulnerability

- CVE-2021-22555 Linux Kernel Heap Out-of-Bounds Write Vulnerability

- CVE-2021-43226 Microsoft Windows Privilege Escalation Vulnerability

- CVE-2025-61882 Oracle E-Business Suite Unspecified Vulnerability

L’inclusione nel KEV obbliga le agenzie federali FCEB (Federal Civilian Executive Branch) a correggere le vulnerabilità entro le scadenze fissate dalla Binding Operational Directive 22-01, che impone patch tempestive per tutte le falle con exploit attivo. CISA sottolinea che queste vulnerabilità rappresentano vettori frequenti di compromissione e che le organizzazioni pubbliche e private devono integrarle come priorità nel proprio vulnerability management. Attraverso il catalogo KEV, CISA fornisce anche linee guida di mitigazione, indicatori di compromissione e cronologie di exploit, collaborando con vendor come Microsoft, Red Hat e Fortinet per migliorare la capacità di risposta alle minacce emergenti.

Escalation nel breach Red Hat con l’ingresso di ShinyHunters

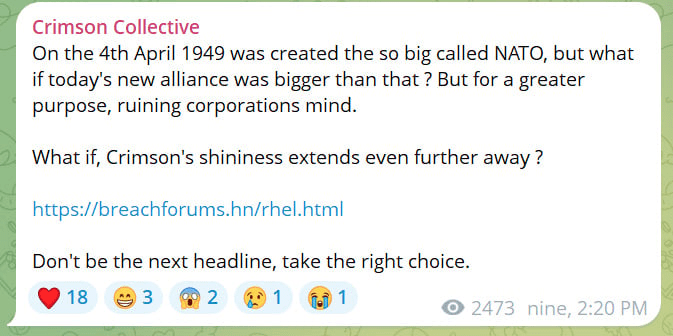

Il breach Red Hat si aggrava rapidamente. Gli aggressori hanno sottratto 570 GB di dati da un’istanza GitLab dedicata ai servizi di consulting, contenente 28.000 repository interni e circa 800 Customer Engagement Reports (CERs) con informazioni sensibili su infrastrutture e configurazioni di clienti come Walmart e HSBC. Inizialmente rivendicato dal gruppo Crimson Collective, l’attacco ha assunto dimensioni più gravi quando il gruppo, non ottenendo risposta alle richieste di riscatto, ha coinvolto Scattered Lapsus$ Hunters e successivamente ShinyHunters, noto per offrire Extortion-as-a-Service (EaaS).

Quest’ultimo avrebbe chiesto una commissione del 25-30% sui pagamenti e pubblicato un ultimatum al 10 ottobre 2025 sul proprio leak site. Campioni di documenti interni e screenshot dei CERs sono già apparsi online come prova del possesso dei dati. Red Hat ha confermato l’incidente, dichiarando di aver contenuto l’esposizione ma di non poter commentare le trattative estorsive. L’azienda ribadisce che l’istanza compromessa non ospita codice sorgente dei prodotti Red Hat, ma solo repository di consulenza e documentazione interna. L’alleanza tra gruppi come Crimson Collective e ShinyHunters indica una nuova convergenza nel panorama del cybercrime, dove la specializzazione tecnica (intrusione) si combina con capacità di negoziazione e diffusione estorsiva.

Bug critico in GoAnywhere MFT sfruttato in attacchi ransomware

Contemporaneamente, Microsoft e diversi vendor di sicurezza segnalano l’attività di ransomware che sfrutta una vulnerabilità critica in GoAnywhere MFT (Managed File Transfer), già tracciata in campagne globali. La falla, di tipo Remote Code Execution (RCE), consente a un attore remoto di eseguire comandi arbitrari attraverso exploit concatenati con script malevoli. Il bug viene già utilizzato per distribuire payload di ransomware in reti aziendali e cloud privati, in particolare in ambienti che gestiscono trasferimenti automatizzati di file sensibili. Microsoft raccomanda patch immediate e, in attesa dell’aggiornamento, l’isolamento dell’interfaccia di amministrazione e la disabilitazione delle funzioni non necessarie. L’attacco rientra in una tendenza di sfruttamento mirato delle piattaforme MFT, già bersaglio in passato dei gruppi Cl0p e LockBit. CISA ha incluso la CVE associata a GoAnywhere tra le vulnerabilità KEV, richiedendo la mitigazione entro le prossime due settimane.

Problemi di Copilot in Office con più applicazioni aperte

Sul fronte Microsoft, la società sta indagando su un bug che blocca Copilot in Office quando vengono aperte più applicazioni contemporaneamente. L’errore, legato alla componente WebView2, impedisce il caricamento del pannello Copilot in app come Word e Excel, causando anche malfunzionamenti in funzioni correlate come Room Finder e Share Panel. Il team di Microsoft 365 suggerisce un workaround temporaneo: chiudere l’applicazione primaria prima di aprire la seconda, in modo che Copilot possa inizializzarsi correttamente. Il problema non rappresenta una vulnerabilità di sicurezza, ma influisce sulla produttività aziendale e sull’adozione di Copilot nel workflow quotidiano. L’azienda prevede una patch automatica entro la fine di ottobre.

Contest Zeroday Cloud: 4,12 milioni di euro per bug in AI e infrastrutture cloud

La startup di sicurezza Wiz lancia il Zeroday Cloud Contest, con un montepremi totale di 4,12 milioni di euro per i ricercatori che scopriranno vulnerabilità zero-day in piattaforme cloud e AI open-source. L’evento, co-organizzato con Google Cloud, AWS e Microsoft, si terrà durante Black Hat Europe a dicembre 2025 e mira a promuovere la responsible disclosure su componenti critiche come Redis, Kubernetes, Ollama, Hugging Face e TensorFlow. I premi individuali variano da 9.000 a oltre 275.000 euro, con bonus aggiuntivi per exploit che permettono VM escape, RCE o privilege escalation. Wiz afferma di ispirarsi al modello Pwn2Own, pur mantenendo un focus specifico sugli ecosistemi cloud-native. I ricercatori potranno iscriversi fino a novembre tramite HackerOne, presentando i proof-of-concept in sessioni live supervisionate da esperti. L’obiettivo, secondo Wiz, è “trasformare la caccia ai bug in un esercizio di costruzione collettiva della sicurezza cloud”, rafforzando la collaborazione tra vendor, ricercatori e community open-source.

Un panorama di minacce e opportunità

L’attuale contesto cyber dimostra come le vulnerabilità e i breach aziendali si intreccino con iniziative di difesa e innovazione. CISA rafforza la governance delle patch, Red Hat fronteggia un attacco a più livelli, Microsoft risponde con trasparenza a un bug operativo, e Wiz propone un nuovo modello economico per la sicurezza proattiva. Questi episodi confermano che la sicurezza non è più solo tecnica ma sistemica, fondata sulla collaborazione tra enti pubblici, industria e ricerca. Mentre gli attori malevoli affinano le loro tattiche estorsive, la risposta coordinata tra istituzioni, vendor e white-hat diventa l’unico baluardo efficace per contenere le minacce emergenti.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.