Nel panorama della sicurezza email, Talos Intelligence ha portato alla luce un uso sistematico di proprietà CSS per iniettare “testo nascosto” all’interno dei messaggi, una strategia di salting che diluisce i segnali malevoli e inganna sia filtri antispam tradizionali sia modelli di machine learning. L’osservazione, condotta tra marzo 2024 e luglio 2025 e discussa anche alla Blue Team Con 2025, documenta un trend in crescita su campagne spam e phishing che imitano brand noti, con un impatto diretto sulle pipeline di analisi adottate dai gateway di sicurezza.

La logica del “salting” nascosto

Il salting consiste nell’inserire contenuti irrilevanti e invisibili all’utente, ma perfettamente leggibili dai motori di analisi. Questa sovrastruttura testuale altera l’“impronta linguistica” del messaggio, spostandolo lontano dai profili statistici tipici dello spam o del malware. Il risultato è duplice: diluizione di keyword sospette e modifica dell’intent percepito dai modelli NLP, che possono derubricare un’esca urgente o allarmistica in una comunicazione neutra o amministrativa. Il passaggio critico è che tutto ciò avviene senza cambiare l’esperienza visiva del destinatario, quindi senza generare segnali sospetti lato utente.

Motivazioni e obiettivi degli attaccanti

Gli attori threat mirano a prolungare la vita delle campagne e a massimizzare la deliverability. L’aggiunta di frasi non correlate, di caratteri speciali e di commenti HTML invisibili serve a confondere filtri regolistici e a spostare le probabilità dei classificatori statistici. Talos segnala anche casi in cui il sentiment e l’intent derivati dal testo vengono alterati artificialmente, spingendo i modelli a valutazioni meno severe. L’obiettivo finale è bypassare i controlli alla frontiera del dominio (gateway, SEG, filtri cloud) per ottenere reach e persistence.

Dove si nasconde “il sale” nelle email

Talos mappa quattro aree ricorrenti. Il preheader, poco sfruttato ma utile a contaminare anteprime e snippet; l’header, dove porzioni invisibili possono manipolare metadati interpretati dai parser; gli allegati, soprattutto HTML o contenuti Base64, arricchiti con junk o commenti; il corpo del messaggio, che rimane la zona a più alta densità di salting con paragrafi nascosti tramite display: none e varianti. Questo posizionamento multilivello aumenta la resilienza dell’evasione a client e motori di rendering differenti.

Che cosa diventa “sale”: caratteri, paragrafi, commenti

Talos distingue tre macro-tipologie. I caratteri includono spazi a larghezza zero, separatori e glifi invisibili che spezzano le parole chiave o i nomi di brand. I paragrafi aggiungono testo irrilevante spesso in altre lingue, utile a confondere i modelli NLP e a spostare le metriche di similarità. I commenti annidati nel markup o nei tag script inseriscono rumore semantico senza alterare il rendering. Queste tipologie possono essere combinate nella stessa email per aumentare la robustezza dell’evasione.

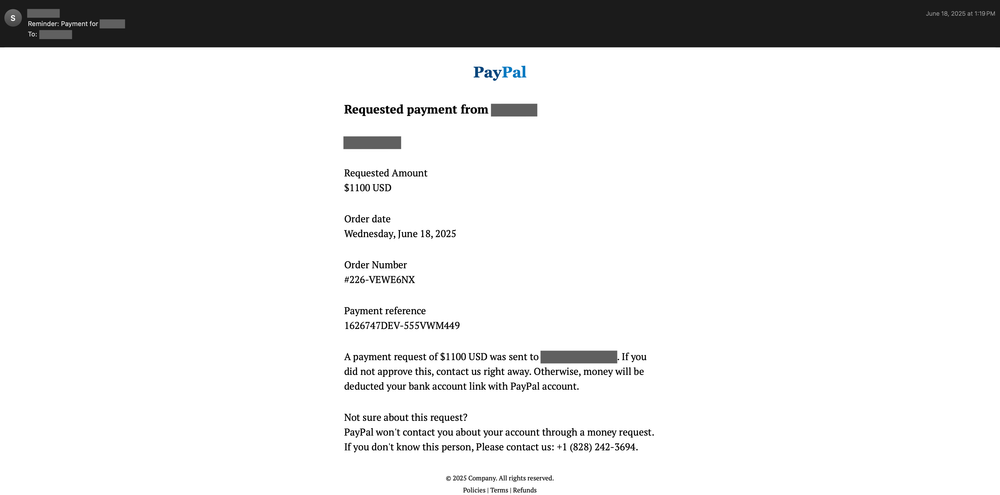

Come viene nascosto: tre famiglie CSS

La tecnica si appoggia a tre famiglie di proprietà. Le regole di testo (come font-size: 0 o il colore identico allo sfondo) cancellano la resa visiva mantenendo il contenuto nel DOM. Le regole di visibilità (opacity: 0, visibility: hidden, display: none) alterano la presenza dell’elemento sui diversi engine. Le tecniche di clipping/containment (overflow: hidden, width/height: 0, max-width: 0, border-radius estremi, fino a mso-hide per Outlook) comprimono o escludono porzioni dal flusso di layout. L’eterogeneità dei client email fa sì che combinazioni diverse funzionino in contesti diversi, contribuendo alla portabilità dell’evasione.

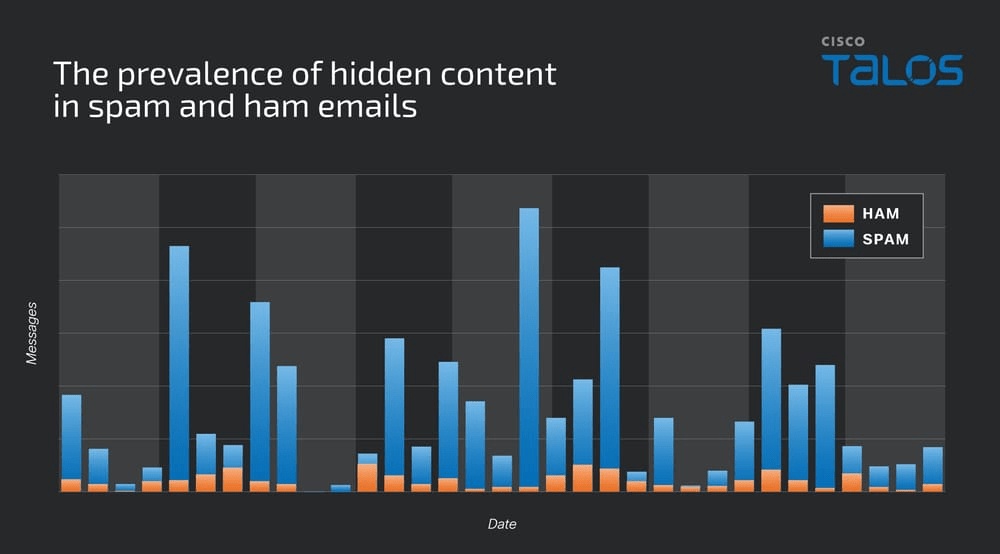

Perché è più frequente nello spam?

Le misurazioni indicano un ricorso statisticamente più elevato al nascondimento nei messaggi spam/malicious rispetto alla posta legittima, pur riconoscendo che anche l’ham utilizza elementi invisibili per tracking pixel o responsive design. La differenza non sta nella presenza assoluta di elementi nascosti, bensì nella densità, nella varietà e nel posizionamento. In ambito malevolo il salting è intenzionale e pervasivo; nel marketing legittimo tende a essere mirato e documentato.

Impatto sulle difese: dal keyword-based al machine learning

Il salting mina le strategie keyword-based, spezzando le firme lessicali e riducendo la matchability di pattern noti. Sul fronte ML/NLP, l’iniezione di testo irrilevante incide sulle feature distribuzionali: topic, sentiment e intent possono slittare verso classi meno rischiose. Talos riporta casi in cui l’“urgenza” di un messaggio si attenua nei modelli a causa di paragrafi invisibili che appiattiscono i segnali. Questo si traduce in falsi negativi e sottostima del rischio in pipeline che non pre-normalizzano il contenuto.

Mitigazioni raccomandate

La contromisura chiave è un pre-processamento robusto: sanitizzazione e normalizzazione HTML con stripping mirato degli elementi invisibili prima di ogni analisi. È essenziale uniformare il testo renderizzato a una rappresentazione logica che ignori display/visibility/clipping e spazi zero-width, ripristinando la stringa semantica reale. La seconda direttrice è un rilevamento attivo del salting tramite regole e modelli che quantifichino densità di CSS sospetto, entropia del testo invisibile e incongruenze di lingua/tema. Infine, i modelli NLP/LLM vanno addestrati o calibrati su dataset avversariali che includano esempi con salting, in modo da riconoscere e penalizzare pattern evasivi invece di farsene influenzare.

Implicazioni e prospettive

L’abuso di CSS per testo nascosto non è un trucco estetico, ma un mezzo linguistico-strutturale che colpisce il cuore della classificazione automatica. La traiettoria osservata da Talos indica che il salting si sta industrializzando nelle catene di phishing più sofisticate, soprattutto quando i criminali testano iterativamente i messaggi contro filtri commerciali. La risposta efficace richiede una difesa stratificata: normalizzazione preventiva, telemetria sul markup, modelli avversarial-aware e monitoraggio continuo dei new-tricks a livello di client e rendering engine. In questo equilibrio dinamico tra evasione e controllo, la qualità del pre-processing diventa il vero fattore di vittoria.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.