Un nuovo capitolo dell’ingegneria sociale digitale emerge dal Vietnam. I laboratori di ricerca sulle minacce di Aryaka hanno individuato una campagna condotta dal gruppo BatShade, un attore di minacce noto per le sue tecniche di compromissione mirata ai professionisti del marketing digitale e ai candidati in cerca di lavoro. Dietro la maschera di reclutatori e selezionatori HR, gli attaccanti distribuiscono file malevoli travestiti da offerte di lavoro e documenti aziendali, sfruttando la fiducia dei processi professionali per innescare l’infezione di un malware basato su Go, battezzato dai ricercatori come Vampire Bot. La campagna mostra un’evoluzione netta rispetto alle precedenti attività di BatShade, che passa da strumenti commodity a malware personalizzati con capacità di persistenza e stealth elevata. Questa evoluzione riflette la capacità degli attori vietnamiti di adattarsi rapidamente alle difese moderne, puntando su un aspetto spesso trascurato: la psicologia umana come vettore d’attacco.

Cosa leggere

Attacchi mirati e catena di infezione

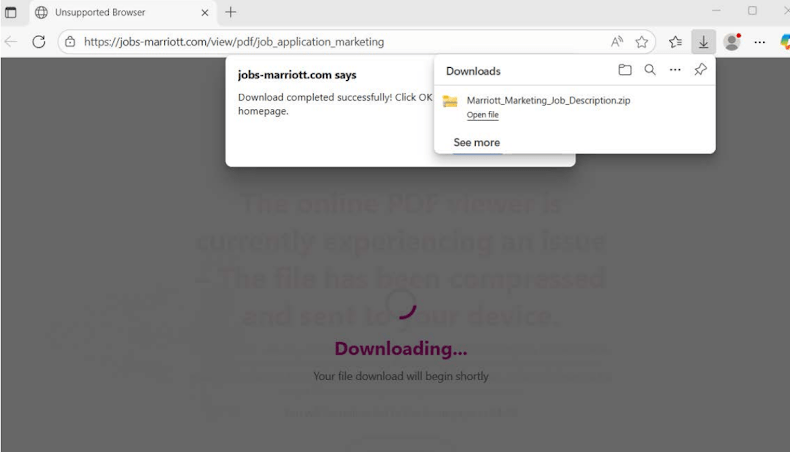

La catena di infezione di Vampire Bot inizia con archivi ZIP distribuiti via e-mail o messaggistica professionale. Questi archivi contengono una combinazione di PDF di esca e file di collegamento malevoli, spesso con estensioni fuorvianti (.pdf.lnk o .docx.exe), che inducono la vittima ad aprirli senza sospetto. Una volta attivato, il file malevolo esegue comandi PowerShell nascosti, mostrando alla vittima il documento PDF di copertura mentre in background scarica e installa il payload principale. Il processo avviene in modo silenzioso e senza finestre di sistema, sfruttando la fiducia della vittima nell’interfaccia grafica familiare. Una caratteristica distintiva della campagna è l’uso di istruzioni basate sul browser: gli attaccanti invitano le vittime a utilizzare specifici browser per aprire i documenti, eludendo così i sistemi di protezione integrati di Chrome o Edge. Questa manipolazione psicologica rafforza la riuscita dell’attacco, simulando la professionalità tipica di un recruiter reale. Aryaka sottolinea che le esche sono estremamente personalizzate: alcuni archivi includono descrizioni di posizioni dettagliate o contratti aziendali convincenti, rendendo difficile per le vittime distinguere tra documento autentico e trappola.

Funzionamento e caratteristiche di Vampire Bot

Una volta installato, Vampire Bot si stabilisce con un meccanismo di persistenza discreto ma efficace. Il malware crea un mutex univoco per evitare esecuzioni multiple, copia se stesso in cartelle di sistema nascoste e utilizza attributi invisibili per sfuggire ai file explorer. La fase successiva prevede un profiling dettagliato del sistema infetto. Vampire Bot raccoglie informazioni su nome utente, hardware, sistema operativo, privilegi e software di sicurezza installato, cifrando i dati prima di inviarli ai server di comando e controllo (C2) tramite canali protetti. Una delle funzioni più pericolose è la sorveglianza del desktop. Il malware cattura screenshot a intervalli configurabili, li converte in formato WEBP per ridurre la dimensione e li invia al server remoto. Gli operatori possono così osservare in tempo quasi reale l’attività della vittima, intercettando password, sessioni di lavoro e documenti riservati. Il loop di comunicazione con il C2 utilizza intervalli randomizzati, evitando pattern riconoscibili dai sistemi di monitoraggio. Gli aggressori inviano comandi codificati per l’esecuzione remota, la raccolta di dati aggiuntivi o il download di ulteriori payload. Tutte le istruzioni vengono decodificate ed eseguite in memoria, minimizzando le tracce sul disco. Vampire Bot è scritto in Go, linguaggio scelto per la portabilità cross-platform e la facilità di compilazione per diversi sistemi operativi. Questa caratteristica permette a BatShade di ampliare il raggio d’azione anche su infrastrutture non Windows, pur mantenendo una catena d’infezione primaria orientata agli ambienti Microsoft.

Sorveglianza e adattamento evasivo

Il malware integra funzioni di autoprotezione: sospende temporaneamente le attività se rileva processi legati ad antivirus o EDR, evitando scansioni attive. Inoltre, adotta una strategia di comportamento adattivo, variando i tempi di polling e le richieste di rete per sfuggire ai controlli basati su anomalia. Le connessioni generate dal malware vengono camuffate come traffico legittimo, utilizzando intestazioni HTTP standard e domini C2 mascherati da servizi cloud o CDN. In questo modo, Vampire Bot si mimetizza all’interno del traffico di rete ordinario, riducendo la probabilità di rilevamento anche in ambienti dotati di firewall avanzati.

Impatto e obiettivi della campagna

La campagna di BatShade dimostra un’attenzione particolare verso i professionisti del marketing digitale e del reclutamento, categorie che gestiscono dati strategici e accessi a piattaforme con elevata esposizione online. L’obiettivo primario sembra essere l’esfiltrazione di informazioni aziendali sensibili, ma il carattere modulare del malware suggerisce anche potenziali funzioni di spionaggio a lungo termine. L’uso dell’ingegneria sociale in un contesto professionale aumenta in modo esponenziale la credibilità degli attacchi. Le vittime, spinte dall’urgenza di cogliere un’opportunità lavorativa, abbassano le difese psicologiche e procedono ad aprire allegati malevoli, innescando la catena d’infezione. Questa strategia sottolinea come la cybersecurity non sia solo una questione tecnica, ma anche comportamentale. Gli attori di BatShade sfruttano schemi cognitivi di fiducia e fretta, rendendo inefficaci le contromisure automatiche tradizionali.

Collaborazioni e risposta della comunità

Aryaka ha condiviso i risultati delle proprie analisi con il team Emerging Threats di Proofpoint, contribuendo all’aggiornamento delle signature IDS/IPS e al miglioramento delle regole di rilevamento di reti aziendali e gateway di posta. Questa collaborazione si inserisce in un più ampio sforzo di intelligence condivisa tra laboratori di ricerca, fornitori di sicurezza e comunità open-source. La divulgazione responsabile di queste informazioni ha permesso di allertare numerose organizzazioni e di aggiornare tempestivamente i database di indicatori di compromissione (IOC). Le azioni coordinate mostrano come la cooperazione tra vendor e community resti l’unica risposta efficace contro campagne di questo tipo.

Raccomandazioni di sicurezza e mitigazione

I ricercatori di Aryaka raccomandano di:

- non aprire allegati provenienti da contatti non verificati, anche se correlati a opportunità lavorative plausibili;

- utilizzare sandbox dedicate per l’analisi di file sospetti;

- implementare training periodici di sicurezza sul riconoscimento delle tecniche di ingegneria sociale;

- aggiornare costantemente antivirus, EDR e sistemi di filtraggio e-mail;

- disabilitare l’esecuzione automatica di script PowerShell non firmati;

- monitorare i flussi di rete per anomalie nel traffico HTTP crittografato;

- evitare di seguire istruzioni che richiedono l’uso di browser specifici o modifiche temporanee di sicurezza.

L’adozione di soluzioni basate su analisi comportamentale rappresenta la migliore difesa contro minacce come Vampire Bot, poiché il malware riesce spesso a eludere i controlli signature-based tradizionali.

Un segnale d’allarme per la cybersecurity globale

La campagna di BatShade evidenzia un trend più ampio: il passaggio dal malware generico a tool personalizzati e psicologicamente mirati. Questa trasformazione mette in luce la necessità di una difesa adattiva, capace di unire analisi tecnica, consapevolezza umana e collaborazione tra attori internazionali. Vampire Bot non rappresenta solo una nuova minaccia tecnica, ma un modello di come il cybercrimine stia professionalizzandosi, sfruttando linguaggi di programmazione moderni, tecniche di offuscamento e strategie di ingegneria comportamentale. Nel contesto globale delle minacce digitali, casi come questo dimostrano che la resilienza organizzativa dipende dalla capacità di riconoscere che l’anello più debole della sicurezza non è sempre il codice, ma l’essere umano davanti allo schermo.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.