Il gruppo di ricerca Huntress ha individuato un’ampia campagna condotta da un attore di minacce cinese che sfrutta vulnerabilità in applicazioni web pubbliche per distribuire Nezha, uno strumento open-source di monitoraggio e controllo. L’operazione, avviata nell’agosto 2025, rappresenta la prima osservazione pubblica di Nezha utilizzato in compromissioni web, e colpisce oltre 100 server situati prevalentemente in Taiwan, Giappone, Corea del Sud e Hong Kong. Gli attaccanti combinano tecniche di log poisoning, strumenti legittimi e malware noti come Ghost RAT, dimostrando un approccio a basso costo ma altamente efficace per mantenere l’accesso e il controllo remoto sui sistemi infetti.

Cosa leggere

Sfondo e attribuzione dell’attacco

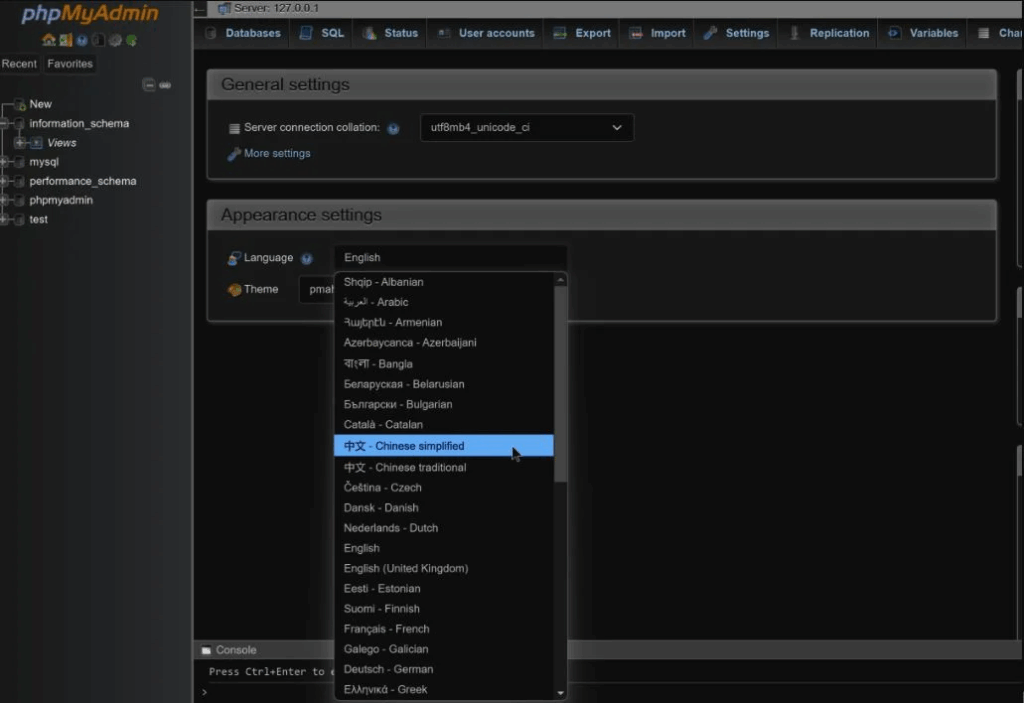

La campagna è stata scoperta quando gli analisti di Huntress hanno rilevato accessi anomali a un pannello phpMyAdmin esposto pubblicamente e privo di autenticazione. L’attacco inizia con una semplice manipolazione dei log (log poisoning), che consente agli aggressori di scrivere codice PHP direttamente nei file di registro del server, trasformandoli in web shell eseguibili. Una volta ottenuto l’accesso, gli attori utilizzano AntSword, un tool cinese per la gestione remota di shell web, per eseguire comandi sul sistema compromesso. In una seconda fase, installano Nezha, seguito dal malware Ghost RAT, che garantisce persistenza e controllo post-exploitation. Tutte le attività, compreso il fuso orario (UTC+8) e l’uso della lingua cinese semplificata, indicano una origine e un’infrastruttura connesse alla Cina.

Accesso iniziale e uso della web shell

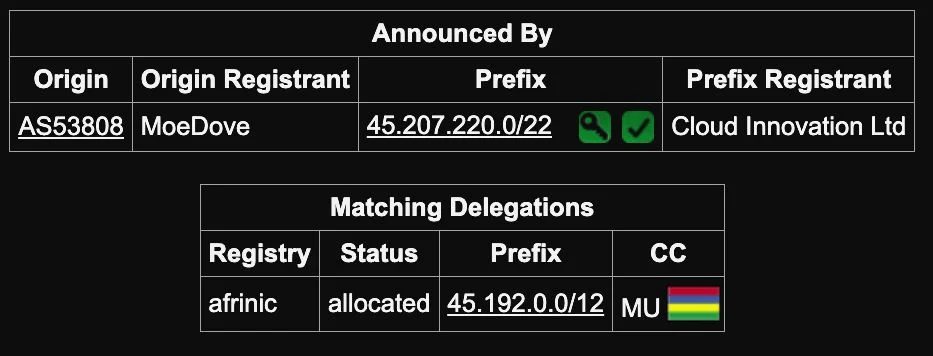

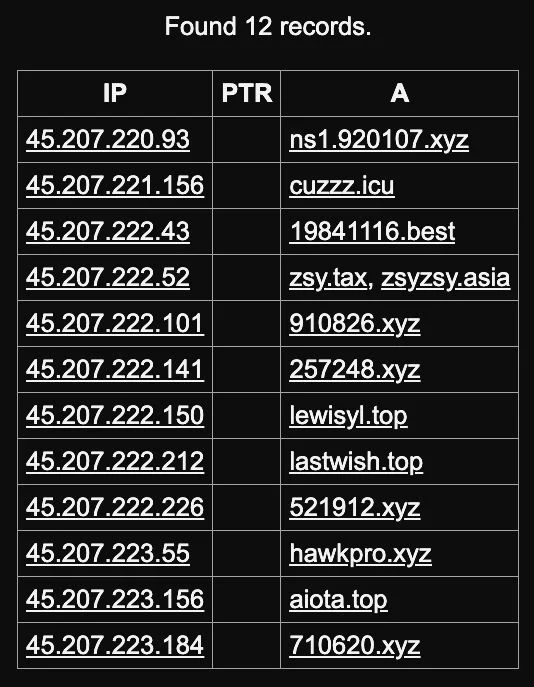

L’intrusione parte il 6 agosto 2025 alle 00:52 UTC, quando gli attaccanti eseguono sei comandi SQL tramite l’interfaccia phpMyAdmin. Attraverso la direttiva SET GLOBAL general_log_file, il log di MariaDB viene reindirizzato a un file nella directory htdocs, rinominato con estensione .php, consentendo l’esecuzione di codice remoto. Il payload iniettato è una web shell di 80 linee che permette l’esecuzione arbitraria di comandi inviati via POST. Questa tecnica, che sfrutta configurazioni predefinite di XAMPP e versioni non aggiornate di MariaDB 10.4.32, rappresenta una delle modalità più efficaci di compromissione per ambienti di test o sviluppo. L’indirizzo IP iniziale 54.46.50.255 (AWS Hong Kong) viene successivamente sostituito da 45.207.220.12, riconducibile al provider MoeDove LLC, già associato ad attività sospette e dotato di una licenza ICP cinese.

Deploy e utilizzo operativo di Nezha

Il file eseguibile live.exe, scaricato da https://rism.pages.dev/microsoft.exe, presenta un hash SHA256 di 9f33095a24471bed55ce11803e4ebbed5118bfb5d3861baf1c8214efcd9e7de6. Si tratta dell’installer originale dell’agente Nezha, reperibile su GitHub. Questo tool, nato per il monitoraggio di server, viene abusato per controllare in tempo reale i sistemi compromessi, fornendo telemetria di sistema, uptime, processi e connessioni.

La configurazione punta al dominio c.mid.al (172.245.52.169), ospitato presso un VPS in Irlanda, dove gli analisti hanno osservato una dashboard attiva in lingua russa con oltre 100 host registrati. Pur non richiedendo autenticazione per il monitoraggio, Nezha offre pieno controllo solo a chi possiede le chiavi di accesso, consentendo così all’attaccante di mantenere operazioni di comando remoto e automatizzazione dei carichi malevoli.

Installazione e comportamento di Ghost RAT

Dopo l’installazione di Nezha, gli attori scaricano un ulteriore eseguibile denominato x.exe, identificato come una variante di Ghost RAT (hash SHA256: 7b2599ed54b72daec0acfd32744c7a9a77b19e6cf4e1651837175e4606dbc958). Questo malware è progettato per garantire persistenza, registrare battiture, eseguire comandi remoti e catturare schermate. Una volta eseguito, crea il servizio “SQLlite” e copia un file rinominato rundll32.exe in System32, insieme alla DLL malevola 32138546.dll. L’analisi del traffico mostra connessioni regolari verso il dominio gd.bj2.xyz e l’uso di un mutex con identificatore gd.bj2.xyz:53762:SQLlite, chiaro segnale di infezione. Ghost RAT risolve dinamicamente le API di Windows per offuscare il proprio comportamento, e include moduli per keylogging, manipolazione del registro, cattura schermo e proxy interno. La struttura modulare del malware consente di caricare DLL aggiuntive in memoria senza lasciar tracce su disco.

Tecniche di evasione e infrastruttura di comando

La campagna mostra una notevole attenzione alla evasione dei controlli di sicurezza. Gli attori utilizzano stag ed etag dinamici nelle richieste HTTP per evitare il rilevamento da parte dei proxy e modificano regolarmente gli indirizzi IP operativi per confondere l’attribuzione. Il payload PHP è nascosto tra centinaia di righe di log e caricato attraverso directory di sistema legittime come C:\Windows\Cursors\. Dopo l’accesso, gli attaccanti disattivano Windows Defender aggiungendo esclusioni con il comando Add-MpPreference -ExclusionPath "C:\WINDOWS". L’uso combinato di strumenti open-source legittimi come Nezha e framework cinesi noti come AntSword consente agli operatori di ottenere deniability plausibile e mantenere un basso profilo operativo.

Raccomandazioni di mitigazione

Huntress ha isolato i sistemi compromessi e fornito linee guida per la rimozione dei componenti malevoli. È raccomandato:

- Chiudere l’accesso pubblico a phpMyAdmin e rimuovere configurazioni predefinite senza autenticazione.

- Monitorare directory anomale (es.

C:\Windows\Cursors\,htdocs) per la presenza di file eseguibili sospetti. - Rilevare e rimuovere agenti Nezha non autorizzati e servizi persistenti come “SQLlite”.

- Aggiornare MariaDB, PHP e Apache alle ultime versioni patchate.

- Abilitare log centralizzati e telemetria EDR per identificare comandi anomali o connessioni C2 ricorrenti.

Questa campagna dimostra come strumenti open-source possano essere sfruttati per operazioni stealth e persistenti, mantenendo bassi costi e alta efficacia. La combinazione di log poisoning, Nezha e Ghost RAT evidenzia la crescente sofisticazione degli attori statali o semi-statali legati alla Cina nel cyberspionaggio a basso impatto economico.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.