La piattaforma di sicurezza Socket ha individuato una campagna su vasta scala che utilizza 175 pacchetti npm maligni come infrastruttura per attacchi di phishing contro oltre 135 organizzazioni industriali, tecnologiche ed energetiche. L’operazione, battezzata Beamglea, rappresenta un caso emblematico di come gli attori cybercriminali possano sfruttare servizi legittimi come il registro pubblico npm e la CDN unpkg.com per ospitare e distribuire contenuti malevoli. Secondo gli analisti, i pacchetti hanno accumulato più di 26.000 download, cifra che include anche attività di analisi da parte di ricercatori e scanner automatici. Tuttavia, la scala della campagna e la sua automazione rivelano un nuovo approccio alla weaponizzazione dell’ecosistema open-source.

Cosa leggere

La campagna Beamglea e l’abuso del registro npm

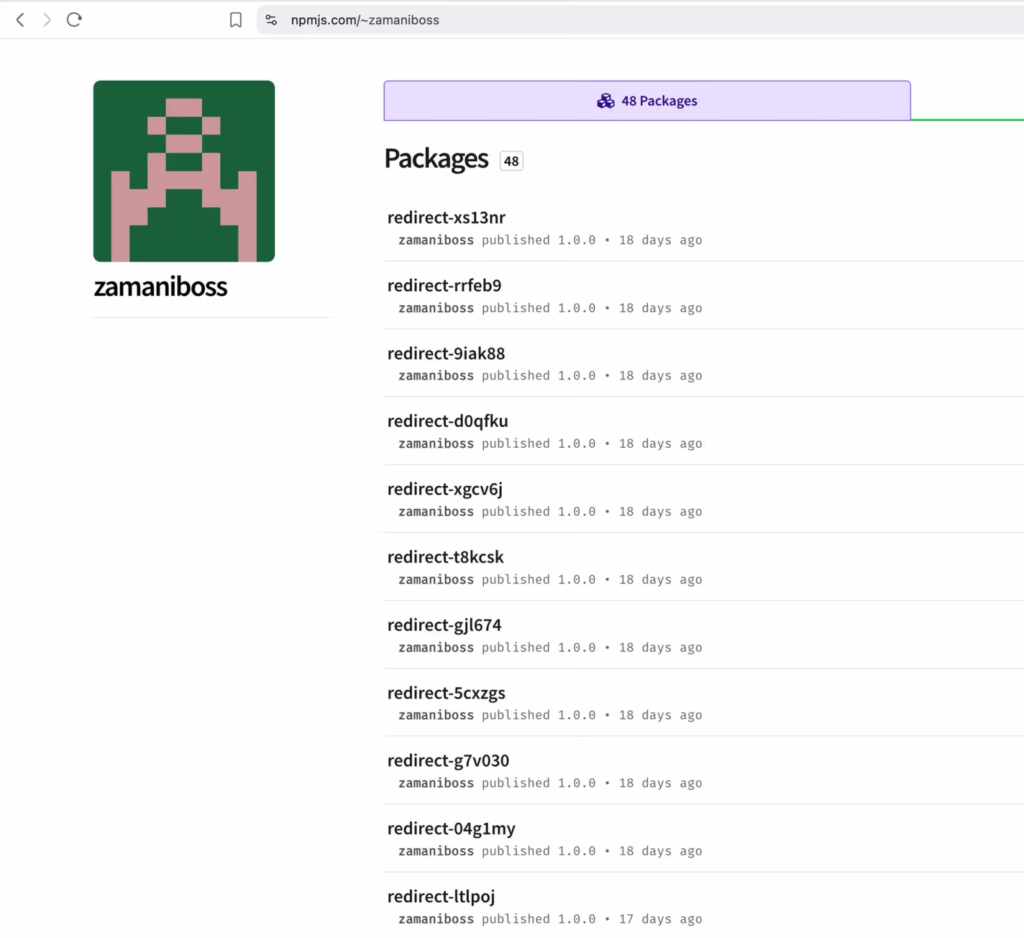

I pacchetti malevoli seguono un pattern coerente nel nome, generato automaticamente con il prefisso redirect- seguito da sei caratteri alfanumerici casuali. Questa nomenclatura riduce la probabilità di installazioni accidentali da parte di sviluppatori, ma consente agli attori di sfruttare la funzionalità di hosting gratuito e globale del registro npm.

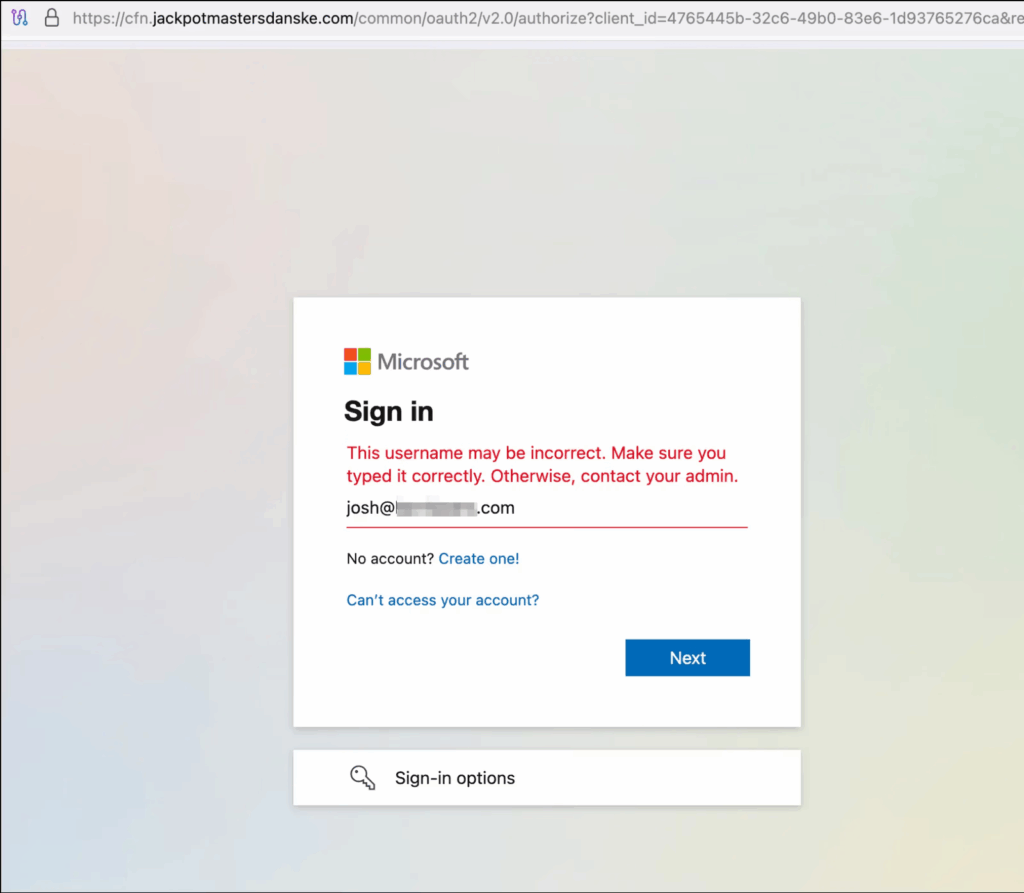

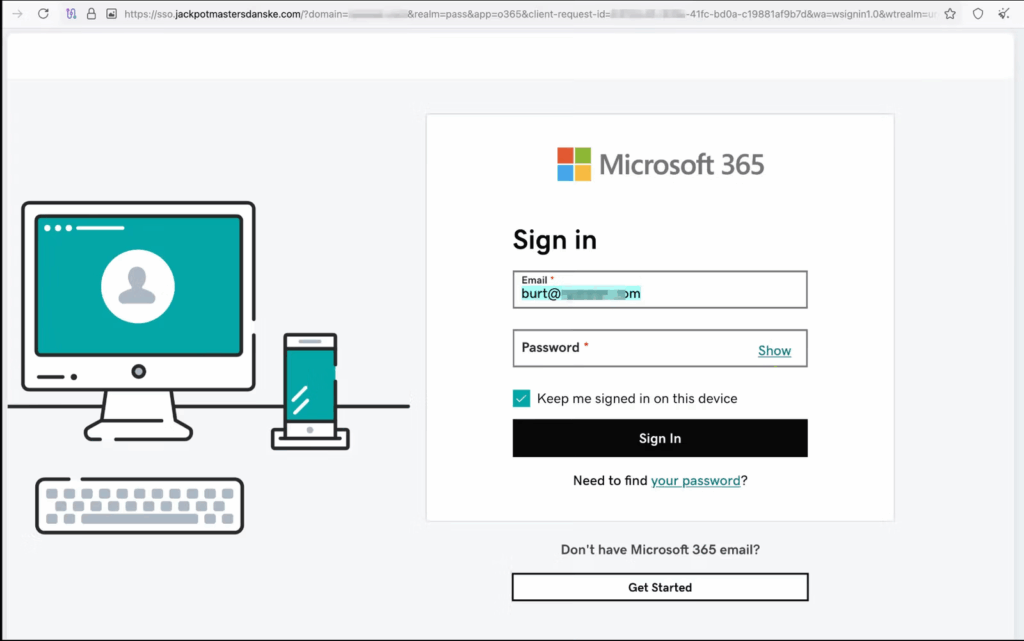

Gli script ospitati su questi pacchetti vengono serviti direttamente tramite unpkg.com, la CDN ufficiale che distribuisce contenuti npm via HTTPS. Gli attori della campagna hanno approfittato di questa infrastruttura fidata per ospitare file HTML e JavaScript di phishing senza sostenere costi di server, domini o certificati SSL. I file HTML, distribuiti tramite email con temi aziendali o ordini di acquisto simulati, caricano in background script JavaScript che reindirizzano le vittime verso pagine di credential harvesting. Le landing page si presentano come login di Microsoft OAuth, con l’indirizzo email della vittima precompilato per aumentare la credibilità.

Automazione e generazione dei pacchetti

L’aspetto più innovativo della campagna risiede nell’automazione. Gli attori hanno sviluppato un tool in Python, identificato come redirect_generator.py, che automatizza la creazione e la pubblicazione dei pacchetti. Il sistema genera nomi casuali, costruisce il file package.json, carica i template malevoli e pubblica automaticamente su npm.

Questo processo permette di produrre centinaia di pacchetti unici in pochi minuti, ognuno dei quali include un file beamglea.js con la funzione processAndRedirect. Quest’ultima utilizza un frammento URL (#email) per passare l’indirizzo della vittima alla pagina phishing senza lasciarlo nei log di rete. Tale tecnica rende l’attività difficile da tracciare e consente di personalizzare ogni pacchetto per target specifici. Socket ha identificato oltre 630 file HTML distribuiti tra i 175 pacchetti, tutti accomunati da un meta tag con l’identificatore nb830r6x, utilizzato come marker di campagna.

L’infrastruttura di phishing

L’analisi ha rivelato l’uso coordinato di sette domini di comando e controllo. Il principale, cfn.jackpotmastersdanske.com, gestisce oltre metà del traffico della campagna e ospita il percorso /TJImeEKD. Altri domini, come musicboxcr.com, villasmbuva.co.mz, cfn.fejyhy.com, fenamu.com e notwinningbutpartici.com, fungono da nodi ridondanti per la resilienza dell’operazione.

I parametri URL contengono valori codificati in base64 che definiscono variabili come tipo di account, identificatore di sessione e token di campagna. In alcuni casi compare il parametro sv=o365_1_nom, che indica il targeting di account Microsoft 365 privi di autenticazione multifattore, rendendo le vittime più vulnerabili.

Target e settori colpiti

La campagna ha preso di mira oltre cento organizzazioni in Europa e Asia, con un focus marcato sul comparto industriale. Circa il 35% dei bersagli appartiene alla manifattura e alla produzione, tra cui Algodue, Piusi, Stratasys, ArcelorMittal e Demag Cranes. Il settore tecnologico ed elettronico rappresenta il 20%, con aziende come Moxa, D-Link e Renishaw, mentre il comparto energetico e chimico copre un ulteriore 15%, comprendendo Sasol, ThyssenKrupp Nucera e H2 Systems. Un dettaglio ricorrente è l’indirizzo [email protected], apparso in 19 pacchetti diversi, che suggerisce un target industriale ad alto valore localizzato in Croazia. La maggior parte delle email colpite proviene da Germania, Olanda, Belgio e Italia, con minori casi nei Paesi nordici e nell’area Asia-Pacifico.

Scala e impatto della campagna

L’infrastruttura complessiva conta 175 pacchetti pubblici, nove account npm distinti, sette domini attivi e oltre 630 file HTML malevoli. L’automazione Python, supportata da eseguibili PyInstaller, ha permesso agli attori di creare un sistema scalabile e distribuito, capace di rigenerarsi anche in caso di rimozione dei pacchetti originali. La presenza nei pacchetti di file come cdn_setup_guide.txt rivela una pianificazione meticolosa, con istruzioni per configurare VPS e server Nginx come alternativa a unpkg.com, dimostrando l’intenzione di espandere l’infrastruttura al di fuori dell’ecosistema npm.

Le implicazioni per l’ecosistema open-source

La campagna Beamglea sottolinea la vulnerabilità strutturale degli ecosistemi open-source, dove i registri pubblici e le CDN fidate possono essere abusati come infrastrutture gratuite per attività malevole. Nonostante i pacchetti non contengano codice eseguibile durante l’installazione, il loro semplice caricamento sul CDN consente agli attori di distribuirne i contenuti a milioni di utenti potenziali. Socket ha presentato una petizione ufficiale a npm per rimuovere i pacchetti e sospendere gli account coinvolti, mentre il suo scanner AI interno ha identificato in modo autonomo i moduli sospetti, confermando le indagini iniziali di Paul McCarty della società australiana Safety.

Evoluzione e difese

Gli analisti prevedono che campagne simili evolveranno verso l’uso di CDN alternative come jsDelivr e cdnjs, con meccanismi di dominio generato algoritmicamente (DGA) e payload attivati in base al tempo o alla localizzazione della vittima. Le contromisure immediate includono una maggiore sorveglianza sui pacchetti pubblici, il controllo dei contenuti statici serviti da CDN fidate e la verifica automatica dei metadati sospetti, come identificatori di campagna o domini esterni codificati. L’episodio Beamglea mostra come il confine tra infrastrutture legittime e usi malevoli sia ormai sempre più labile: un registro nato per distribuire codice aperto può diventare, con poche righe di script, un nodo centrale di un’operazione di phishing industriale.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.