La nuova indagine di McAfee Threat Intelligence svela l’evoluzione del banking trojan Astaroth, una delle minacce più longeve del panorama latinoamericano, oggi rinnovata con una struttura C2 basata su GitHub. Gli attori dietro la campagna hanno trasformato la piattaforma in un archivio distribuito di configurazioni, nascosto in immagini caricate come file innocui, rendendo così il malware più resistente ai takedown e difficile da isolare.

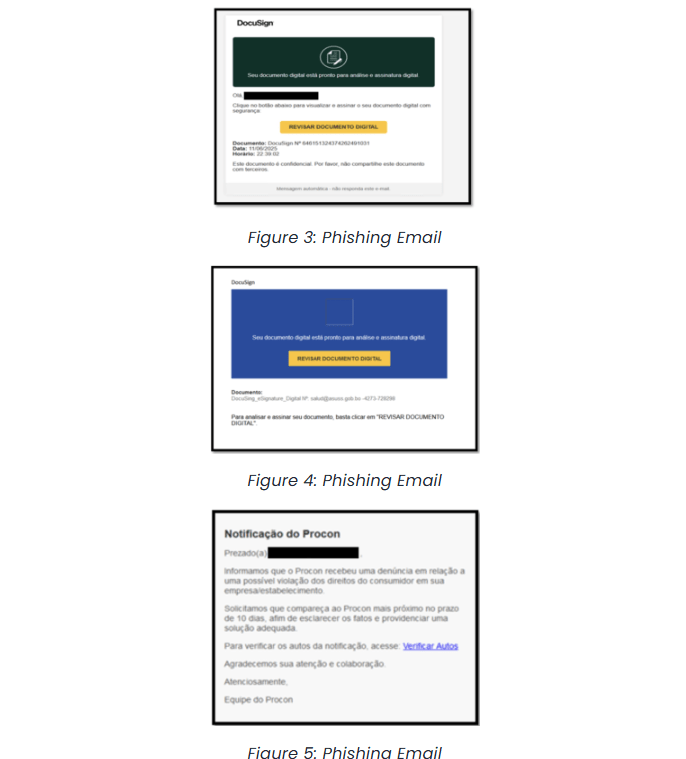

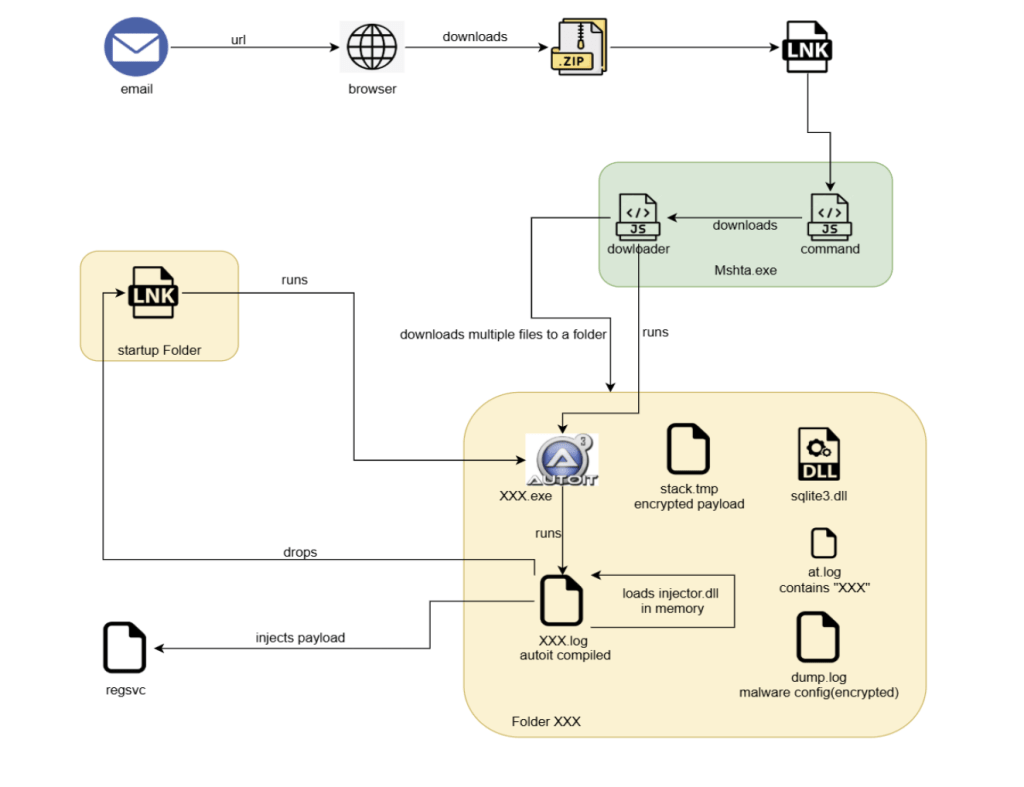

La campagna, attiva da settembre, si diffonde attraverso email di phishing che imitano messaggi di servizi come DocuSign o presunte candidature di lavoro. I messaggi conducono a file ZIP ospitati su server compromessi. Una volta aperti, questi contengono scorciatoie LNK che eseguono codice JavaScript offuscato tramite mshta.exe, una tecnica ormai classica per ingannare il sistema e attivare la catena d’infezione. Il codice scarica script aggiuntivi da domini effimeri, accessibili solo da determinate aree geografiche, per ostacolare i ricercatori di sicurezza.

L’installazione del malware avviene in silenzio. Un file AutoIT compilato carica il payload in memoria, senza lasciare tracce su disco, mentre una DLL scritta in Delphi viene iniettata nel processo legittimo RegSvc.exe. Da questo momento Astaroth si comporta come un parassita invisibile, pronto a rubare credenziali e dati bancari. La persistenza è assicurata da un collegamento nel menu di avvio, che riattiva il malware a ogni riavvio del sistema, permettendo così un controllo costante sui dispositivi compromessi. Una volta operativo, Astaroth monitora il comportamento dell’utente, intercetta le digitazioni, cattura credenziali e si attiva solo quando rileva l’accesso a siti bancari o a piattaforme di criptovalute come Caixa, Itaú, Binance e Metamask. Tutte le informazioni raccolte vengono inviate attraverso Ngrok, un servizio di tunneling legittimo che offre canali cifrati e dinamici. Questo stratagemma consente al trojan di mascherare il traffico malevolo dentro connessioni HTTPS comuni, aggirando firewall e sistemi di rilevamento basati su pattern.

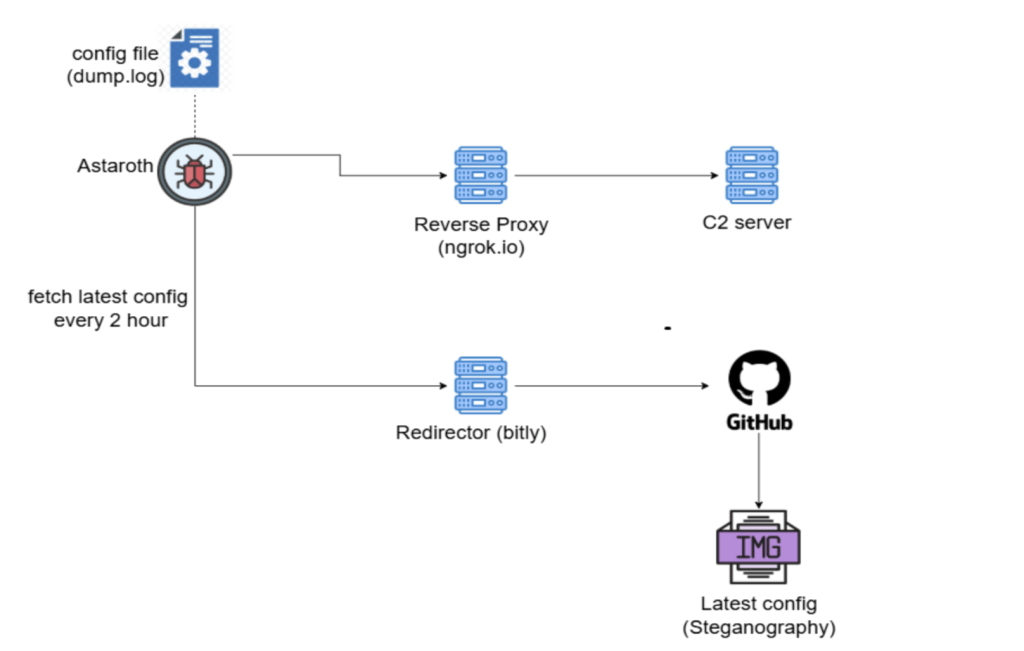

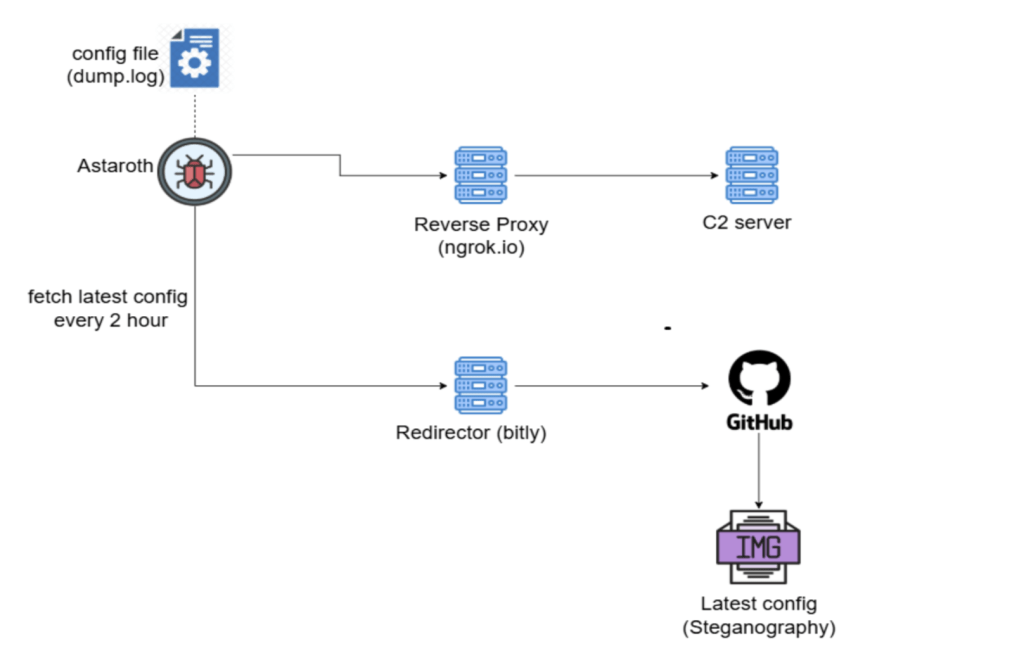

La vera innovazione, tuttavia, è l’uso di GitHub come canale di aggiornamento. Le configurazioni operative vengono estratte da immagini PNG caricate nei repository pubblici degli attaccanti, dove i dati sono nascosti mediante steganografia. Ogni due ore il malware scarica una nuova immagine e aggiorna i parametri del C2, adattandosi automaticamente ai cambiamenti di rete. Quando McAfee ha segnalato e fatto rimuovere i repository principali, gli attori hanno aperto nuovi account in meno di ventiquattro ore, dimostrando un livello di automazione e resilienza fuori dal comune.

Questa architettura ibrida, che sfrutta piattaforme legittime come GitHub e Ngrok, consente ad Astaroth di muoversi all’interno del traffico normale, rendendo quasi impossibile distinguere un’attività malevola da un uso ordinario di strumenti di sviluppo o collaborazione. McAfee sottolinea che proprio questa legittimità apparente costituisce la principale arma del trojan, che agisce in un limbo tra regolarità e inganno.

La campagna è diretta soprattutto al Brasile, ma si estende anche a Messico, Uruguay e vari paesi europei, segno di una progressiva espansione verso mercati finanziari più redditizi. Astaroth dimostra di sapersi adattare non solo dal punto di vista tecnico, ma anche linguistico e geografico, traducendo le sue esche di phishing e calibrando i decoy in base ai sistemi bancari locali. Dal punto di vista della sicurezza, McAfee evidenzia la complessità della risposta: bloccare i tunnel Ngrok senza interrompere servizi aziendali legittimi è un’operazione delicata, mentre l’uso di repository GitHub rende impossibile una mitigazione completa senza interventi diretti sulla piattaforma. Gli analisti definiscono questa campagna “una prova di maturità criminale”, poiché unisce steganografia, living-off-the-land e automazione cloud in una struttura modulare che può essere replicata su larga scala. La difesa passa dalla consapevolezza degli utenti. Le aziende e i privati devono prestare attenzione alle email che simulano firme digitali o documenti urgenti, e mantenere attivi sistemi di protezione in grado di analizzare il comportamento dei processi piuttosto che le sole firme statiche. L’attivazione dell’autenticazione a due fattori per i conti bancari e le piattaforme crypto resta una delle poche contromisure realmente efficaci. Astaroth, che un tempo era un semplice trojan bancario localizzato, oggi rappresenta un esempio di malware in evoluzione adattiva: invisibile, distribuito e perfettamente integrato nel tessuto digitale legittimo. È la dimostrazione che la frontiera del cybercrime non è più la forza bruta, ma la mimetizzazione intelligente dentro i sistemi di fiducia su cui si regge l’internet moderno.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.