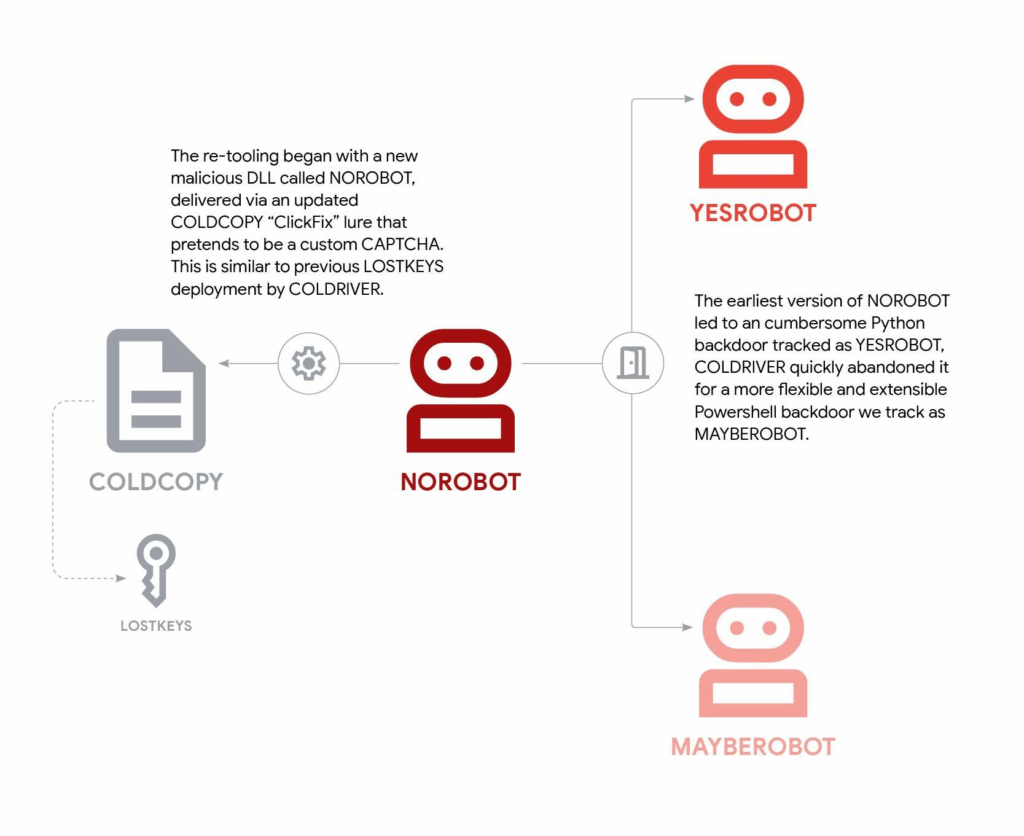

Il Google Threat Intelligence Group (GTIG) ha attribuito una nuova campagna malware al gruppo COLDRIVER, attore di minaccia sponsorizzato dallo stato russo e noto per le sue operazioni di spionaggio contro ONG, consulenti politici e dissidenti. Dopo la divulgazione del malware LOSTKEYS a maggio 2025, il gruppo ha dimostrato una rapida capacità di reingegnerizzazione, abbandonando la precedente infrastruttura entro cinque giorni e introducendo nuove famiglie di malware più sofisticate, tra cui NOROBOT, YESROBOT e MAYBEROBOT. GTIG segnala un’accelerazione nelle attività operative tra giugno e settembre 2025, con cambi frequenti di infrastruttura, nomi di file e percorsi di esecuzione. COLDRIVER continua a perfezionare i propri strumenti di raccolta di intelligence, privilegiando backdoor leggere e flessibili, progettate per l’esfiltrazione furtiva di documenti e credenziali da sistemi già compromessi tramite phishing.

Profilo e obiettivi del gruppo COLDRIVER

COLDRIVER opera come una cellula d’intelligence informatica legata al governo russo, attiva da diversi anni e specializzata in campagne mirate verso obiettivi ad alto valore politico e diplomatico. Le vittime comprendono membri di organizzazioni non governative, esperti di sicurezza, ricercatori e oppositori del regime. Le sue operazioni si basano tradizionalmente su email di phishing altamente personalizzate, spesso corredate da allegati malevoli o link che simulano siti legittimi. Secondo GTIG, la pubblica esposizione del malware LOSTKEYS ha innescato una reazione immediata: COLDRIVER ha eliminato la vecchia catena d’infezione e sviluppato una suite di nuovi componenti, mantenendo tuttavia la stessa finalità di spionaggio. Il gruppo evita l’uso di malware distruttivi, preferendo un approccio silenzioso volto a raccogliere informazioni sensibili e ad aggiornare costantemente i propri strumenti di infiltrazione.

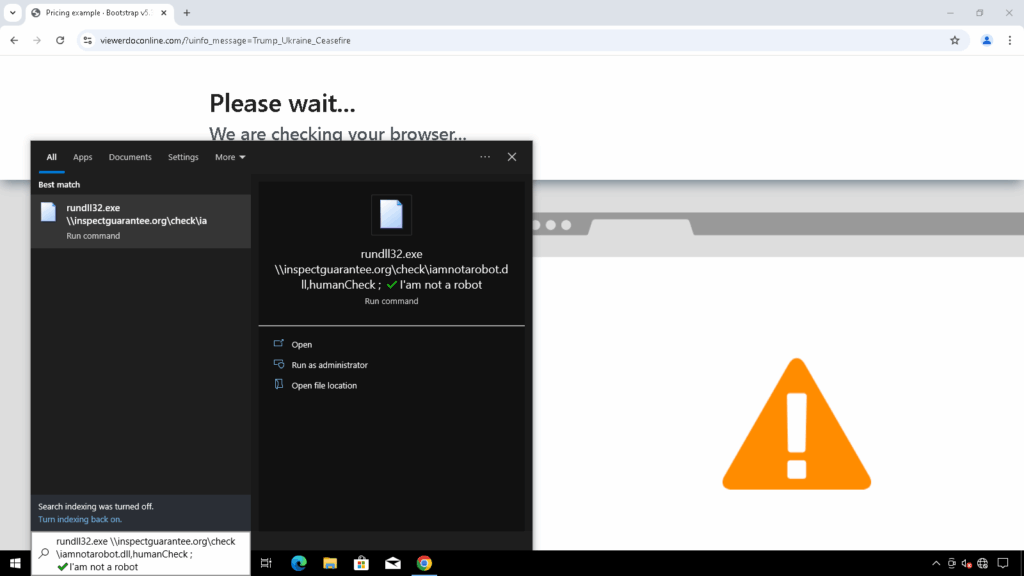

La catena di infezione: lure “ClickFix” e NOROBOT

La campagna attuale inizia con i lure COLDCOPY “ClickFix”, falsi CAPTCHA che inducono la vittima a eseguire una DLL malevola tramite rundll32.exe. GTIG ha identificato il file iniziale con hash SHA256 c4d0fba5aaafa40aef6836ed1414ae3eadc390e1969fdcb3b73c60fe7fb37897, distribuito attraverso domini come viewerdoconline.com, documentsec.com e onstorageline.com.

Una volta eseguito, il downloader NOROBOT contatta il proprio C2 hardcoded (inspectguarantee.org) per scaricare un archivio RAR SFX contenente Python 3.8 e moduli offuscati. Memorizza una chiave AES parziale nel registro di Windows, nel percorso HKEY_CURRENT_USER\SOFTWARE\Classes.pietas, e imposta la persistenza con un task schedulato denominato “System health check”. NOROBOT utilizza strumenti nativi come bitsadmin per scaricare ulteriori componenti, come libsystemhealthcheck.py (SHA256 d7520e4f1c55ed1dcbdeba5c6e681e1d269d9b5a690636bf18bcdc5b294f3f8a) e libcryptopydatasize.py (SHA256 52eb2b3df1e5e2a07ba4562b79eeb67679ac6f7f90190e72d3e6adcf5186401d).

GTIG ha tracciato diverse varianti successive di NOROBOT: le prime versioni utilizzavano pacchetti RAR autoestraenti, mentre le più recenti preferiscono payload singoli e chiavi crittografiche divise, riducendo la rilevabilità. I percorsi C2 evolvono progressivamente da /konfiguration12/ a /reglage/avec e /erreur, con versioni DLL rinominate da iamnotarobot.dll a checkme.dll o machinerie.dll, e esportazioni modificate da humanCheck a verifyme.

YESROBOT e MAYBEROBOT: evoluzione delle backdoor

Dopo l’abbandono di NOROBOT come unico vettore, COLDRIVER ha introdotto due backdoor distinte: YESROBOT, scritta in Python, e MAYBEROBOT, basata su PowerShell. YESROBOT comunica tramite C2 HTTPS system-healthadv.com (85.239.52.32), ricevendo comandi AES-crittati da endpoint come /connect e /command. I comandi validi vengono eseguiti solo se rispettano la sintassi Python corretta, riducendo il rischio di esecuzioni accidentali. YESROBOT invia metadati di sistema codificati in Base64 all’interno dell’header User-Agent, includendo nome macchina, utente, UUID e versione di Windows. COLDRIVER ha poi sostituito YESROBOT con MAYBEROBOT, una backdoor PowerShell più agile, capace di scaricare ed eseguire payload, lanciare comandi cmd.exe e trasmettere output a server di raccolta esterni. MAYBEROBOT utilizza un protocollo HTTPS personalizzato e C2 come southprovesolutions.com. Il backdoor, identificato con hash SHA256 b60100729de2f468caf686638ad513fe28ce61590d2b0d8db85af9edc5da98f9, presenta un livello di offuscamento più elevato e una struttura modulare che ne consente aggiornamenti dinamici.

Tattiche di evasione e adattamento continuo

Le analisi di GTIG evidenziano un ritmo operativo accelerato e una sofisticata strategia di elusione. COLDRIVER alterna fasi di semplificazione e complessità per confondere i sistemi di rilevamento, dividendo le chiavi crittografiche, cambiando nomi di file e domini C2 e inserendo nuovi metodi di persistenza nel registro di sistema. Il gruppo codifica le informazioni di sistema negli header di rete, sfrutta protocolli HTTPS custom e implementa task schedulati e script PowerShell offuscati per garantire sopravvivenza anche in ambienti monitorati. COLDRIVER privilegia un approccio stealth: non distrugge i sistemi infetti ma li mantiene operativi per l’esfiltrazione costante di intelligence. L’uso combinato di lure visivamente convincenti, infrastrutture ruotanti e componenti modulari testimonia un livello di professionalizzazione tipico di operazioni sponsorizzate da entità statali.

Indicatori di compromissione (IOC)

GTIG ha pubblicato un elenco di IOC legati alla campagna, tra cui:

- Domini C2 e lure: viewerdoconline.com, documentsec.com, onstorageline.com, inspectguarantee.org, system-healthadv.com, southprovesolutions.com

- Indirizzi IP: 85.239.52.32, 217.69.3.218

- Hash noti:

- NOROBOT: 2e74f6bd9bf73131d3213399ed2f669ec5f75392de69edf8ce8196cd70eb6aee

- NOROBOT (giugno): 3b49904b68aedb6031318438ad2ff7be4bf9fd865339330495b177d5c4be69d1

- YESROBOT: bce2a7165ceead4e3601e311c72743e0059ec2cd734ce7acf5cc9f7d8795ba0f

- MAYBEROBOT: b60100729de2f468caf686638ad513fe28ce61590d2b0d8db85af9edc5da98f9

GTIG raccomanda di bloccare questi indicatori nei sistemi di sicurezza e di verificare la presenza di task schedulati sospetti, modifiche al registro o attività di rete anomale.

Misure di mitigazione raccomandate

Per contrastare le operazioni di COLDRIVER, GTIG consiglia alle organizzazioni di adottare un approccio multilivello:

- implementare feed di threat intelligence aggiornati,

- monitorare l’esecuzione di DLL tramite rundll32.exe,

- eseguire controlli su chiavi di registro anomale e script PowerShell non firmati,

- rafforzare la formazione anti-phishing,

- e integrare soluzioni di Endpoint Detection and Response (EDR) capaci di rilevare comportamenti anomali piuttosto che solo firme note.

L’analisi di Google conferma che COLDRIVER resta uno dei gruppi russi più persistenti nel panorama globale dello spionaggio digitale, adattando strumenti e infrastrutture a ogni esposizione pubblica per continuare a perseguire obiettivi di intelligence strategica.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.