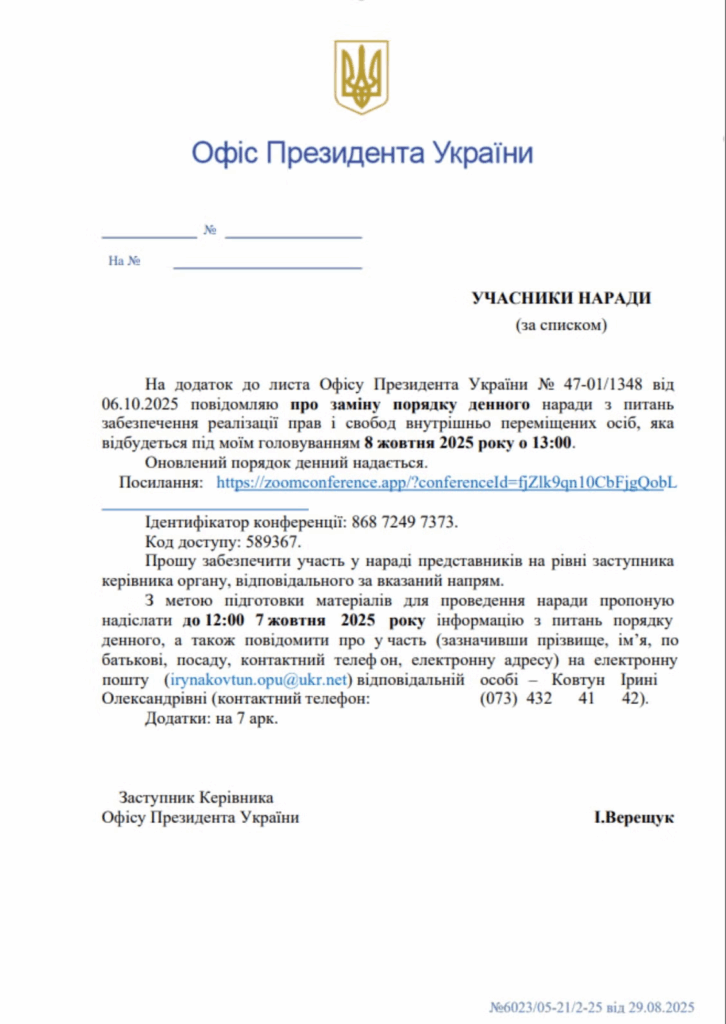

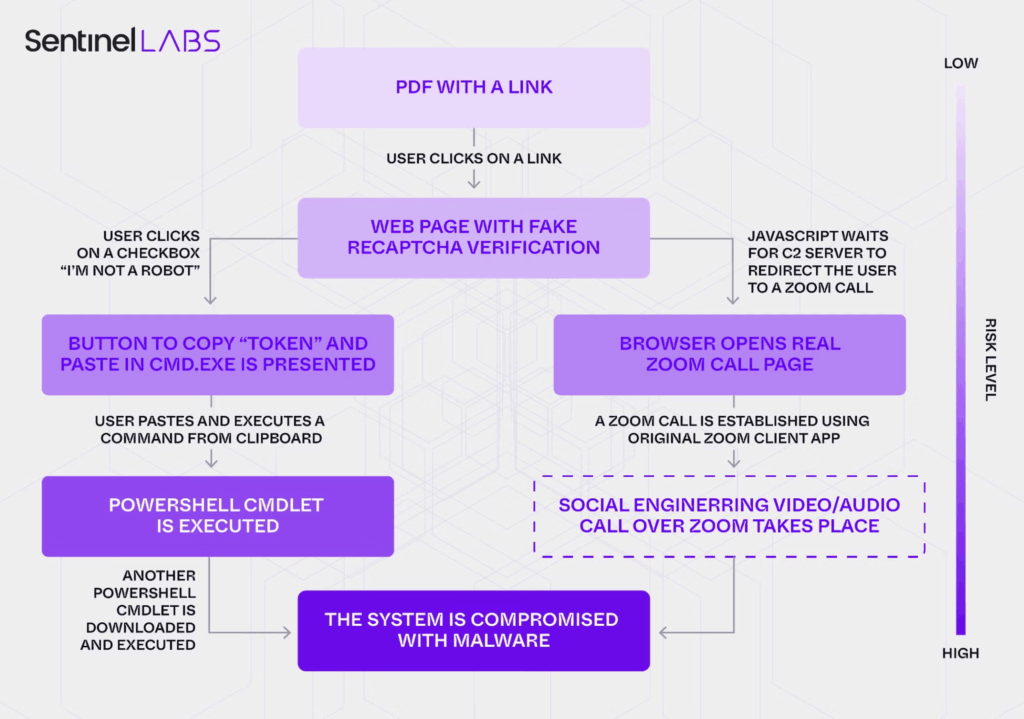

Una campagna di cyberespionaggio altamente coordinata ha preso di mira le organizzazioni ucraine impegnate negli sforzi di soccorso bellico, impiegando un Remote Access Trojan (RAT) multistadio e tecniche di ingegneria sociale sofisticate. Denominata PhantomCaptcha, l’operazione è stata scoperta da SentinelLABS in collaborazione con la Digital Security Lab of Ukraine e risulta collegata a infrastrutture controllate da attori russi. L’attacco, lanciato l’8 ottobre 2025, è durato meno di 24 ore ma ha mostrato una preparazione meticolosa durata sei mesi. Le vittime comprendono il Comitato Internazionale della Croce Rossa, l’ufficio UNICEF in Ucraina, il Consiglio Norvegese per i Rifugiati, il Registro dei Danni del Consiglio d’Europa e numerose amministrazioni regionali, tra cui quelle di Donetsk, Dnipropetrovsk, Poltava e Mikolaevsk. L’operazione, condotta con email di spearphishing apparentemente provenienti dall’ufficio del presidente ucraino, utilizzava PDF di otto pagine che imitavano comunicati ufficiali, contenenti un link a un falso dominio Zoom: zoomconference.app. L’obiettivo era convincere le vittime a eseguire manualmente codice PowerShell malevolo, avviando così una catena d’infezione multi-livello.

Il lure e la catena di infezione

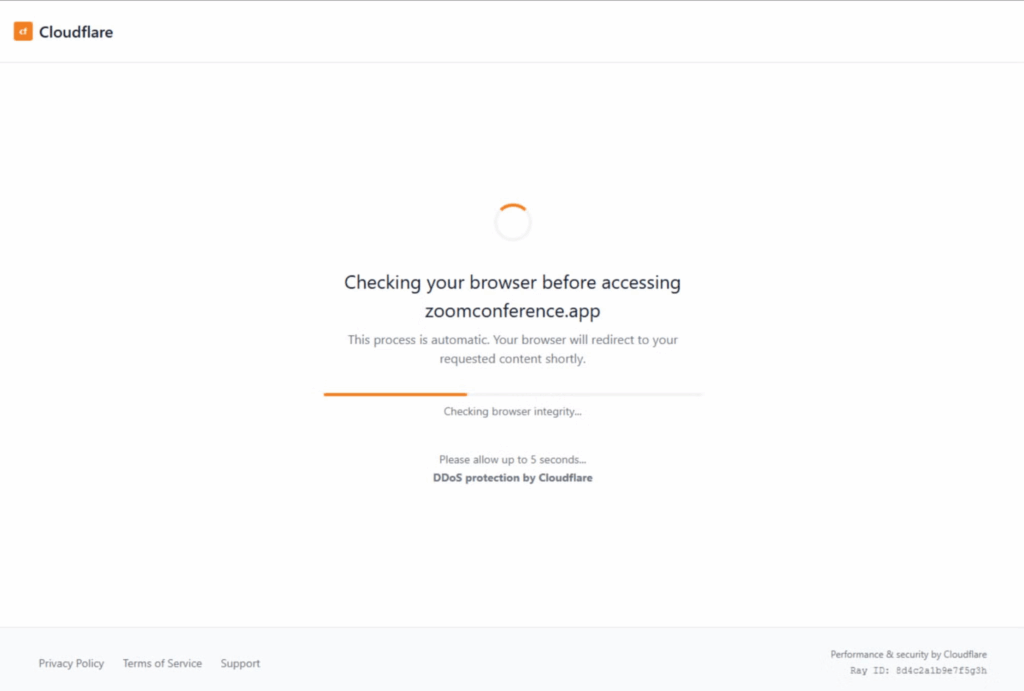

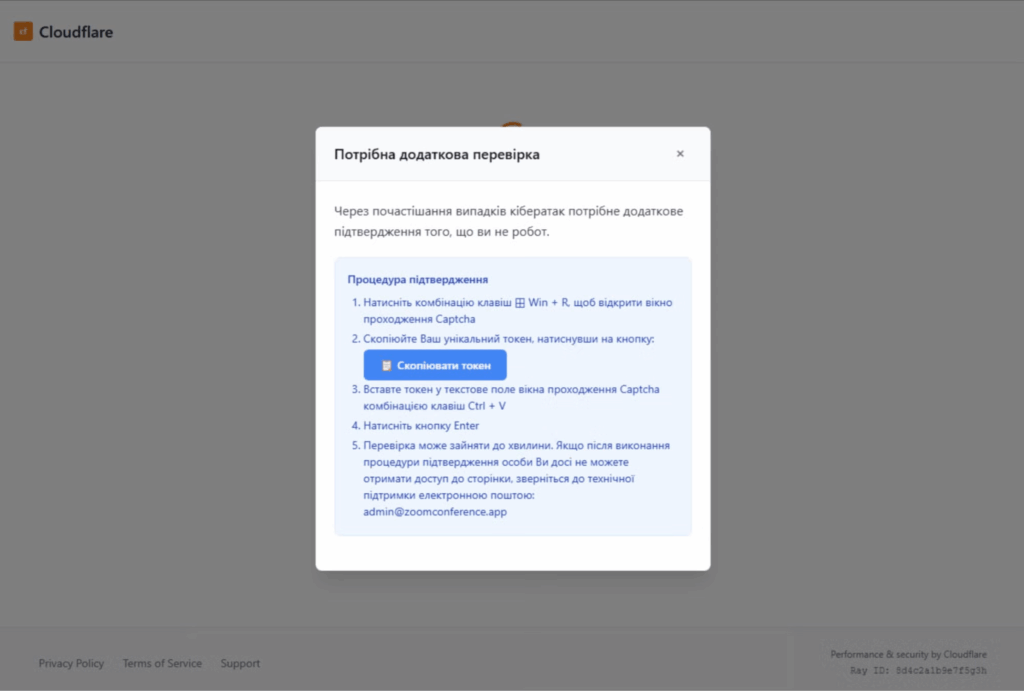

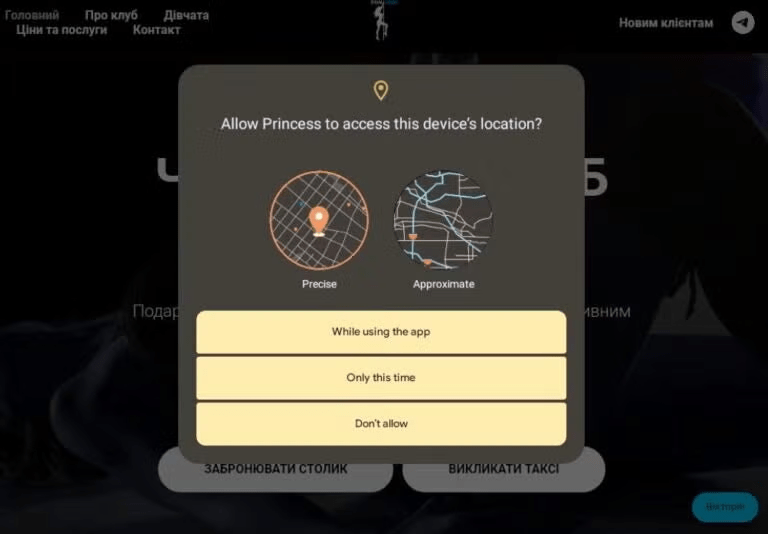

Il PDF armato, identificato con hash e8d0943042e34a37ae8d79aeb4f9a2fa07b4a37955af2b0cc0e232b79c2e72f3, rimandava a una pagina web che simulava una protezione DDoS di Cloudflare e un meeting Zoom legittimo, inducendo l’utente a risolvere un captcha falso. Cliccando su “I’m not a robot”, la pagina attivava uno script che istruiva l’utente a copiare un token PowerShell negli appunti e ad eseguirlo tramite “Windows + R”.

Il codice, una volta eseguito, scaricava da https://zoomconference.app/cptch/${clientId} uno script PowerShell obfuscato (hash 3324550964ec376e74155665765b1492ae1e3bdeb35d57f18ad9aaca64d50a44) che rappresentava il downloader di primo stadio. Questo operava interamente in memoria, disattivando la cronologia PowerShell per evitare logging e comunicando con un secondo dominio di comando e controllo (bsnowcommunications.com) ospitato su un VPS russo.

Il secondo stadio – identificato dal file maintenance.ps1 (hash 4bc8cf031b2e521f2b9292ffd1aefc08b9c00dab119f9ec9f65219a0fbf0f566) – eseguiva ricognizione locale, raccogliendo hostname, dominio, username e identificatori hardware, cifrandoli con una chiave XOR e inviandoli via HTTP GET al server C2. In risposta, riceveva un payload crittografato che rappresentava il terzo stadio: un RAT leggero basato su WebSocket, caricato interamente in memoria.

RAT WebSocket e funzioni di controllo remoto

Il RAT di terzo stadio (hash 19bcf7ca3df4e54034b57ca924c9d9d178f4b0b8c2071a350e310dd645cd2b23) stabiliva connessioni persistenti con wss://bsnowcommunications.com:80, utilizzando comunicazioni Base64 e JSON per eseguire comandi remoti in modo sincrono o asincrono.

Il malware forniva agli attaccanti una shell PowerShell remota completamente interattiva, con capacità di esfiltrazione dati, esecuzione arbitraria di comandi, caricamento di payload aggiuntivi e movimento laterale. L’intero ciclo avveniva senza scrittura su disco: le finestre PowerShell restavano nascoste, l’esecuzione era bypassata dalle policy e i log disattivati. Questo approccio evidenzia un livello elevato di sicurezza operativa (OpSec): infrastruttura attiva per un solo giorno, payload modulari e separazione tra componenti lure e backend. Tali caratteristiche ricordano modelli d’azione attribuiti a cluster COLDRIVER, collegato ai servizi di sicurezza russi (FSB).

Evasione e infrastruttura C2

Gli attaccanti hanno adottato un’architettura compartimentalizzata per ridurre i rischi di tracciamento. I domini principali includevano bsnowcommunications.com (IP 185.142.33.131), goodhillsenterprise.com (IP 45.15.156.24), lapas.live e i lure zoomconference.app e zoomconference.click, registrati nel settembre 2025. Dopo la campagna, gli operatori hanno pivotato su princess-mens.click, associato a un vettore di attacco mobile Android. Le comunicazioni C2 sfruttavano WebSocket cifrati per mascherare il traffico in uscita e utilizzare protocolli legittimi. Le finestre di connessione venivano aperte solo per brevi intervalli, un comportamento tipico delle operazioni di raccolta intelligence piuttosto che delle intrusioni ransomware.

La correlazione con un vettore Android

Un elemento distintivo della campagna è l’estensione verso dispositivi Android. Il dominio princess-mens.click, camuffato da portale di intrattenimento a tema “Princess Men’s Club”, distribuiva un’app malevola princess.apk (hash 55677db95eb5ddcca47394d188610029f06101ee7d1d8e63d9444c9c5cb04ae1) e varianti successive.

L’app raccoglieva dati personali, contatti, log chiamate, informazioni SIM, rete, posizione GPS e immagini dalla galleria, inviandoli a C2 su IP 91.149.253.99, 91.149.253.134 e 167.17.188.244. Le funzioni di data harvesting e il linguaggio d’interfaccia suggeriscono una possibile origine russa o bielorussa, con obiettivo di estendere il monitoraggio anche su operatori umanitari in mobilità.

Implicazioni e obiettivi della campagna

PhantomCaptcha si distingue per la precisione del targeting e la brevità dell’operazione. Gli attaccanti hanno puntato esclusivamente su entità impegnate nella gestione dei fondi di ricostruzione e dei programmi di assistenza in Ucraina, mirando a sottrarre documenti, credenziali e informazioni su progetti umanitari e logistici. La compartimentalizzazione dell’infrastruttura e la durata limitata del C2 indicano una campagna di raccolta intelligence piuttosto che un attacco distruttivo. L’uso di lure realistici, l’abuso del marchio Zoom e l’integrazione di Cloudflare fake rafforzano l’illusione di legittimità, spingendo le vittime a eseguire manualmente il codice dannoso. La campagna PhantomCaptcha mostra un’evoluzione significativa delle tattiche di spearphishing e del malware basato su PowerShell. Gli attaccanti combinano tecniche d’ingegneria sociale, RAT modulari WebSocket e attacchi mobili paralleli, creando una struttura ibrida difficile da rilevare. Le raccomandazioni per la difesa includono la formazione degli utenti contro i modelli di “Paste and Run”, la verifica delle comunicazioni governative tramite canali ufficiali, il monitoraggio dei log PowerShell e delle connessioni WebSocket anomale. PhantomCaptcha rappresenta un segnale di allarme: l’evoluzione del cyber spionaggio verso operazioni lampo ad alta precisione, capaci di colpire infrastrutture critiche e organizzazioni umanitarie in contesti di guerra.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.