Unit 42, il team di threat intelligence di Palo Alto Networks, ha rivelato una campagna di frode su larga scala denominata Jingle Thief, condotta da attori marocchini che dal 2021 sfruttano ambienti cloud Microsoft 365 per rubare e monetizzare gift card aziendali. Si tratta di un’operazione finanziariamente motivata, in crescita durante i periodi festivi, che colpisce il settore retail e dei servizi ai consumatori attraverso un uso sistematico di phishing, smishing e abusi di credenziali legittime. La campagna, tracciata come cluster CL-CRI-1032, si distingue per l’assenza di malware tradizionali: gli attaccanti operano quasi esclusivamente in cloud, impersonando utenti reali e sfruttando funzionalità legittime di Microsoft 365 per persistenza e frode. Questo rappresenta un’evoluzione delle minacce, in cui l’identità diventa il nuovo perimetro di sicurezza.

Introduzione alla campagna Jingle Thief

Le operazioni di Jingle Thief iniziano nel 2021 e si intensificano tra aprile e maggio 2025, quando diverse aziende globali vengono colpite in attacchi coordinati. Gli attori minacciosi, associati con moderata confidenza ai cluster Atlas Lion e STORM-0539, dimostrano un alto grado di pazienza operativa: in un incidente documentato, hanno mantenuto accesso continuo per oltre dieci mesi, compromettendo più di sessanta account Microsoft 365 di una singola impresa.

Il gruppo sfrutta SharePoint, OneDrive, Exchange e Entra ID per muoversi all’interno delle reti aziendali senza generare allarmi evidenti. I periodi festivi, caratterizzati da personale ridotto e aumento delle spese in gift card, diventano terreno ideale per eseguire frodi su larga scala, spesso senza che le organizzazioni se ne accorgano in tempo. Unit 42 ha identificato l’attività tramite Cortex User Entity Behavior Analytics (UEBA) e Identity Threat Detection and Response (ITDR), che hanno rilevato comportamenti anomali nelle sessioni di accesso e nelle regole di posta elettronica. Le difese tradizionali basate su endpoint risultano inefficaci, poiché gli attaccanti non impiegano codice malevolo, ma manipolano strumenti nativi del cloud.

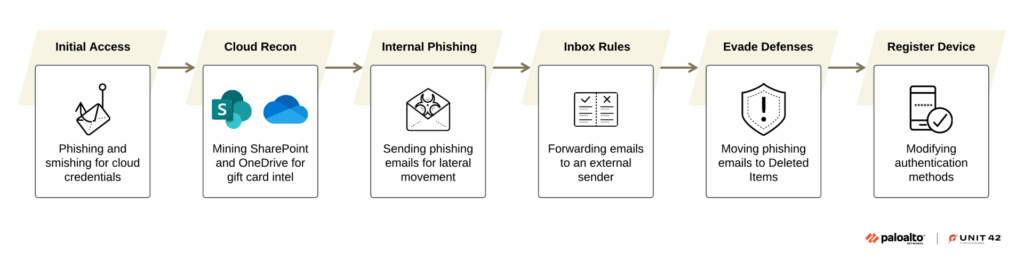

Tecniche e strumenti degli attaccanti

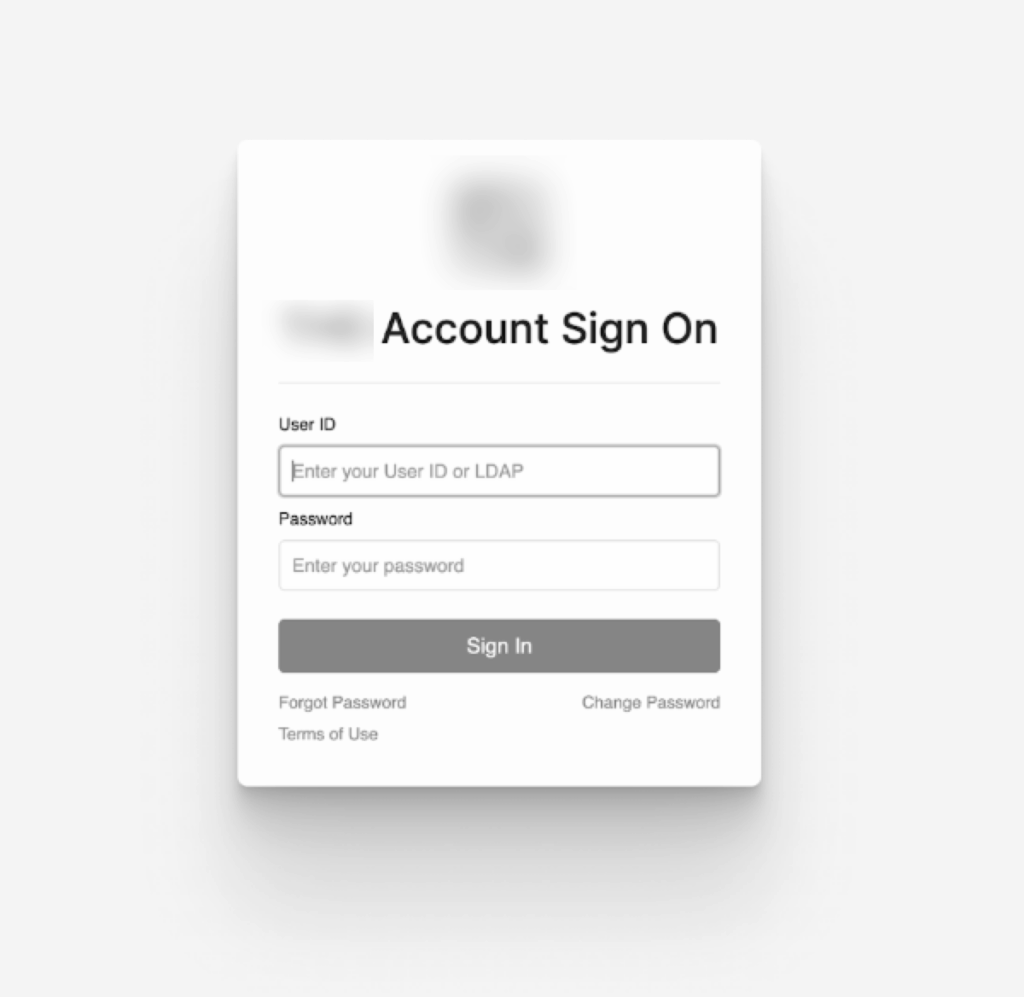

Gli attaccanti ottengono l’accesso iniziale attraverso campagne di phishing e smishing su misura, costruite con un’accurata fase di ricognizione pre-attacco. Studiano in dettaglio il branding, i portali di login e le convenzioni di dominio delle aziende bersaglio, creando messaggi credibili che imitano comunicazioni interne o richieste di supporto tecnico.

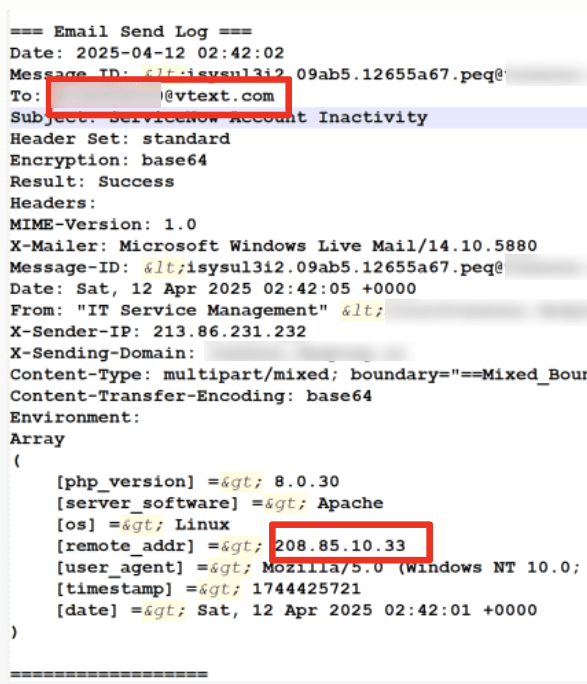

Le email vengono inviate tramite script PHP mailer self-hosted su siti WordPress compromessi, con URL camuffati per ingannare le vittime: formati come [email protected]/workspace inducono gli utenti a inserire le proprie credenziali. Una volta acquisite, queste vengono utilizzate per accedere a SharePoint e OneDrive, dove gli attaccanti eseguono una ricerca mirata di workflow interni relativi all’emissione di gift card, documenti finanziari e configurazioni di sistemi Citrix o VPN.

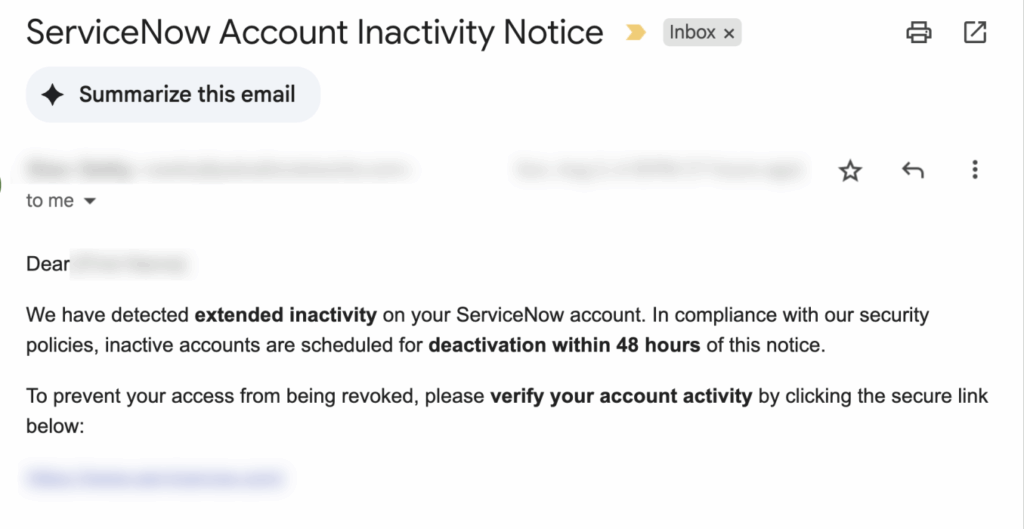

Successivamente, gli aggressori impiegano tecniche di movimento laterale attraverso phishing interno, inviando email da account compromessi verso colleghi o responsabili di reparto. Le comunicazioni imitano notifiche IT legittime, come “ServiceNow Account Inactivity Notice” o “Incident Request Completed”, indirizzando le vittime verso falsi portali di accesso.

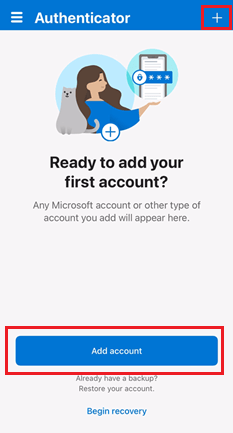

Per mantenere la persistenza, gli attaccanti creano regole automatiche di inoltro email e nascondono le proprie tracce spostando i messaggi inviati nei Deleted Items, impedendo ai difensori di notare anomalie. Vengono inoltre registrati dispositivi rogue in Entra ID e app Authenticator non autorizzate, che consentono di bypassare l’autenticazione multifattore (MFA) e mantenere accesso anche dopo il reset delle password.

Servizi cloud sfruttati e infrastruttura d’attacco

L’intera infrastruttura operativa di Jingle Thief ruota attorno a Microsoft 365, che funge da vettore di ingresso, piattaforma di persistenza e canale per la frode. Gli attaccanti utilizzano SharePoint e OneDrive per la ricognizione, Exchange per il phishing interno, ed Entra ID per la registrazione di dispositivi malevoli. Unit 42 ha identificato una serie di indirizzi IP riconducibili al Marocco, tra cui 105.156.109.227, 160.178.201.89 e 196.74.125.243, associati ad ASN come MT-MPLS, ASMedi e MAROCCONNECT. Alcuni host statunitensi, come 70.187.192.236, risultano utilizzati come proxy o server compromessi. I pattern di phishing si distinguono per URL falsificati con domini .ng o riferimenti a servizi come ServiceNow e Microsoft. L’analisi dei comportamenti di login ha evidenziato connessioni anomale da nuovi paesi, tentativi di accesso simultanei e download massivi da servizi SaaS. Indicatori di compromissione come “Exchange inbox forwarding rule configured” o “Impossible Traveler – SSO” sono stati registrati in Cortex XDR/XSIAM, mappati sulle tecniche MITRE ATT&CK T1564.008, T1070.008 e T1586, confermando l’abuso di identità legittime per condurre operazioni fraudolente.

Vittimologia e modalità della frode

Le aziende colpite appartengono prevalentemente al settore retail e ai servizi al consumo, con infrastrutture cloud distribuite e controlli di accesso deboli. I sistemi di gestione gift card, accessibili a numerosi dipendenti o vendor, diventano bersagli privilegiati. Una volta ottenuto l’accesso, gli attaccanti individuano le applicazioni interne per l’emissione di gift card, ricostruendo i workflow tramite documenti SharePoint e file Excel. Da qui avviano la creazione e validazione di gift card non autorizzate, sfruttando token di sessione legittimi e privilegi eccessivi.

Le card generate vengono rivendute su forum del mercato grigio o utilizzate come collaterale in schemi di riciclaggio, data la loro scarsa tracciabilità e ampia accettazione internazionale. In alcuni casi, gli aggressori hanno emesso centinaia di gift card ad alto valore prima che l’azienda rilevasse l’attività anomala. Questa forma di frode rappresenta un esempio di monetizzazione silente e scalabile: nessun malware, nessuna richiesta di riscatto, ma un furto finanziario invisibile che sfrutta l’inerzia dei controlli cloud.

Raccomandazioni per la difesa

Unit 42 sottolinea la necessità di trattare l’identità digitale come nuovo confine della sicurezza aziendale. Le organizzazioni devono monitorare costantemente i comportamenti degli utenti e applicare policy di accesso condizionale basate su contesto e rischio. Palo Alto Networks raccomanda l’uso di Cortex UEBA e del modulo ITDR, insieme a soluzioni di Advanced Email Security per bloccare i vettori iniziali di phishing e smishing. È essenziale inoltre limitare i permessi interni, rafforzare la segmentazione degli ambienti cloud e abilitare notifiche per ogni regola di inoltro email creata dagli utenti. In caso di sospetta compromissione, Unit 42 invita a contattare i propri team di Incident Response tramite il portale start.paloaltonetworks.com/contact-unit42.html o le linee dirette regionali in Europa, Asia e Nord America.

Un fenomeno in crescita

La campagna Jingle Thief rappresenta un punto di svolta nel panorama delle minacce finanziarie: gli attaccanti non mirano più a infettare dispositivi, ma a sfruttare la fiducia intrinseca dei sistemi cloud, adattandosi alle procedure legittime per ottenere profitti. L’approccio marocchino, ben organizzato e indipendente da logiche nation-state, dimostra che anche gruppi criminali regionali possono orchestrare operazioni globali sofisticate, capaci di sfuggire ai controlli tradizionali e monetizzare accessi con efficacia industriale. L’uso di Microsoft 365 come piattaforma di frode segna il passaggio da un cybercrime basato sul malware a uno fondato sull’abuso delle identità e delle funzionalità native del cloud, imponendo una revisione profonda delle strategie difensive.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...