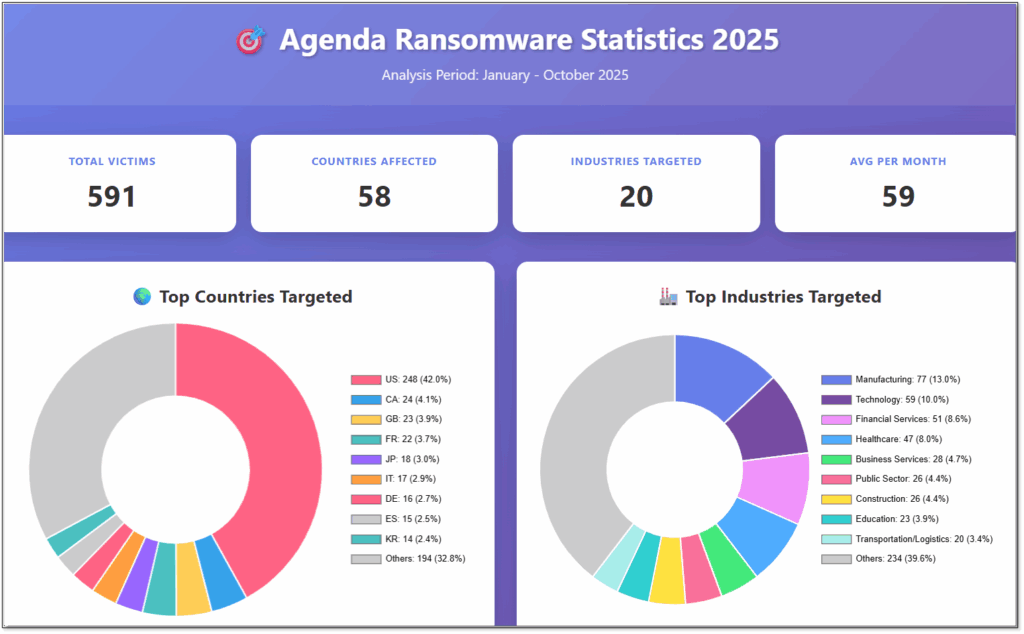

Il gruppo Agenda ransomware, noto anche come Qilin, ha introdotto una nuova variante Linux adattata per sistemi Windows, utilizzata in una campagna che combina tecniche BYOVD (Bring Your Own Vulnerable Driver), strumenti di gestione remota e falsi CAPTCHA per ingannare gli utenti e ottenere accesso privilegiato alle reti aziendali. Questa evoluzione segna un salto qualitativo nella capacità del gruppo di operare attacchi cross-platform, estendendo il raggio d’azione del ransomware da ambienti VMware ESXi a sistemi Windows fisici e virtualizzati. Secondo analisi di Trend Micro e SentinelOne, la nuova tattica di Agenda mostra una sofisticazione crescente, con targeting specifico di server di backup, ambienti cloud ibridi e infrastrutture sanitarie ed educative, dove il downtime può tradursi in danni immediati.

Un ransomware multipiattaforma in evoluzione

Agenda ransomware nasce nel 2022 come gruppo RaaS (Ransomware-as-a-Service), offrendo la propria infrastruttura a affiliati criminali in cambio di una percentuale sui riscatti, in genere tra l’80% e l’85%. A settembre dello stesso anno si rebrandizza come Qilin, dal nome della creatura mitologica cinese, e adotta un modello di business strutturato, con portali dedicati, pannelli per affiliati e funzioni di negoziazione automatica con le vittime.

Il ransomware, originariamente scritto in Golang, si è poi evoluto in Rust, linguaggio scelto per la sua efficienza, portabilità e capacità di evasione dalle soluzioni di sicurezza. La variante Linux — già nota per colpire hypervisor VMware ESXi — è stata ora adattata per essere distribuita all’interno di ambienti Windows tramite driver vulnerabili caricati manualmente (BYOVD), sfruttando le API kernel per disattivare i sistemi di protezione.

Tecniche di attacco e vettori di infezione

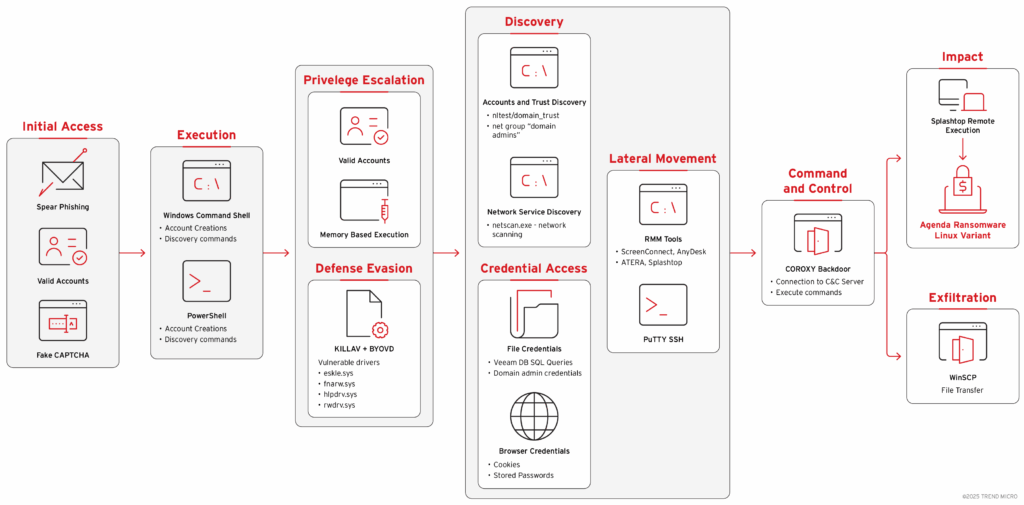

Gli operatori di Agenda utilizzano un approccio ibrido che combina ingegneria sociale, exploit e strumenti di amministrazione legittimi. L’attacco inizia spesso con email di phishing o landing page che mostrano falsi CAPTCHA: cliccando per “verificare” l’identità, la vittima esegue inconsapevolmente uno script che scarica ed esegue il payload.

Una volta ottenuto l’accesso iniziale, i criminali sfruttano strumenti RMM (Remote Monitoring and Management), come AnyDesk, Atera o ConnectWise Control, per distribuire la variante Linux su endpoint Windows. Questa tattica, documentata da Trend Micro nel 2025, consente agli attaccanti di bypassare controlli antivirus e mantenere il controllo remoto attraverso canali cifrati.

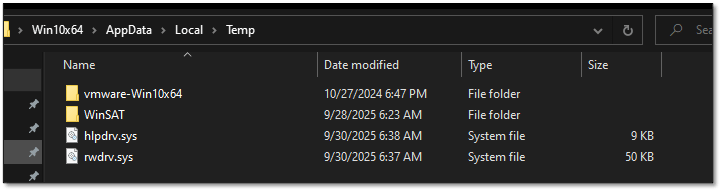

La tecnica BYOVD rappresenta l’elemento più critico: Agenda carica driver vulnerabili firmati digitalmente per disabilitare funzionalità di sicurezza del kernel, eliminare log e interferire con EDR (Endpoint Detection and Response). Il ransomware sfrutta quindi vulnerabilità note nei firewall Fortinet, tra cui CVE-2024-21762 (out-of-bounds write con esecuzione remota di codice) e CVE-2024-55591 (authentication bypass su SSL-VPN), per muoversi lateralmente nelle reti aziendali.

Struttura del ransomware e funzionalità principali

Il ransomware Agenda utilizza una crittografia ibrida basata su ChaCha20, AES-256 e RSA-4096, adattando il metodo alla potenza di calcolo disponibile. Ogni attacco genera un’estensione di file univoca per vittima, ad esempio .MmXReVIxLV, e termina processi di sistema essenziali come backup, database e antivirus.

La variante Qilin.B, individuata a metà 2024, ha introdotto meccanismi di offuscamento avanzato: le funzioni vengono rinominate, le stringhe criptate e il flusso di controllo alterato per ostacolare l’analisi forense. Inoltre, la nuova versione termina i servizi di sicurezza Windows, elimina le copie shadow, cancella i log di sistema e si autodistrugge dopo la cifratura, rendendo il recupero dei dati praticamente impossibile. Sulle macchine Linux e Windows compromesse, il ransomware lascia note di riscatto con richieste in Bitcoin o Monero, indirizzando le vittime verso portali Tor personalizzati o canali di messaggistica cifrata. Le somme richieste variano dai 45.000 ai 730.000 euro, con punte fino a oltre 1 milione per infrastrutture sanitarie e governative.

Una minaccia crescente per i settori critici

Il gruppo Qilin concentra i propri attacchi su grandi imprese e infrastrutture pubbliche, evitando deliberatamente i Paesi della Comunità degli Stati Indipendenti (CIS) per ragioni geopolitiche e di protezione locale. Nel 2024, il ransomware ha rivendicato oltre 60 attacchi documentati, con una netta prevalenza nei settori sanitario (7%), manifatturiero (21%), finanziario (14%) e legale (15%). Uno degli episodi più gravi è l’attacco del giugno 2024 al fornitore medico britannico Synnovis, che ha paralizzato laboratori e ospedali del National Health Service (NHS) di Londra, causando la cancellazione di oltre 6.000 appuntamenti e una crisi nazionale nelle donazioni di sangue. La richiesta di riscatto, stimata in 45,8 milioni di euro, rappresenta una delle più alte mai documentate nel Regno Unito.

Indicatori di compromissione

Le ultime varianti di Agenda includono diversi hash di riferimento e nomi di file ricorrenti nei sistemi infetti, tra cui decryptor_399060b2.exe, Enc.exe, Update.exe e BackupsFrst.exe1. Molti campioni ELF contengono firme compatibili con le versioni per VMware ESXi, adattate a ambienti Windows tramite driver vulnerabili.

Gli hash SHA256 più recenti legati alla campagna includono:

93c16c11ffca4ede29338eac53ca9f7c4fbcf68b8ea85ea5ae91a9e00dc77f01

117fc30c25b1f28cd923b530ab9f91a0a818925b0b89b8bc9a7f820a9e630464

555964b2fed3cced4c75a383dd4b3cf02776dae224f4848dcc03510b1de4dbf4

Questi indicatori sono associati a payload Qilin.B e loader BYOVD, usati per disattivare EDR e distribuire il ransomware in ambienti misti Linux–Windows. L’evoluzione di Agenda/Qilin conferma una tendenza chiara: i gruppi ransomware stanno trascendendo i confini di sistema operativo, sfruttando vulnerabilità cross-platform e strumenti legittimi per ottenere persistenza e stealth. L’uso della variante Linux su Windows, unito a tecniche BYOVD e social engineering, mostra un livello di maturità operativa senza precedenti nel panorama RaaS. Gli analisti avvertono che l’approccio modulare del gruppo potrebbe renderlo un precedente per futuri ransomware ibridi, capaci di muoversi fluidamente tra ambienti on-premise e virtualizzati. In un contesto di continui attacchi a ospedali e infrastrutture critiche, Agenda rappresenta una delle minacce più concrete alla resilienza digitale europea.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...