CISA e Microsoft affrontano una nuova ondata di vulnerabilità sfruttate attivamente, mentre le community di sicurezza segnalano exploit pubblici e compromissioni reali. Le due falle principali, CVE-2025-59287 su Windows Server Update Service (WSUS) e CVE-2025-54236 su Adobe Commerce e Magento, entrano nel Known Exploited Vulnerabilities Catalog, obbligando le agenzie federali statunitensi a intervenire entro termini stabiliti. Parallelamente, Microsoft rilascia patch emergenziali out-of-band per mitigare attacchi in corso e chiudere la finestra di esposizione.

Allarmi CISA su vulnerabilità sfruttate

La Cybersecurity and Infrastructure Security Agency (CISA) ha aggiornato il suo catalogo KEV aggiungendo due nuove vulnerabilità attivamente sfruttate. La prima, CVE-2025-54236, riguarda Adobe Commerce e Magento e consente l’inserimento di input non validati, aprendo la strada a comandi arbitrari e iniezioni di codice malevolo. L’agenzia la classifica come ad alto rischio per gli ambienti enterprise e richiede remediation immediata per tutte le agenzie federali. La seconda, CVE-2025-59287, colpisce il servizio Windows Server Update Service (WSUS) e sfrutta una deserializzazione di dati non fidati per ottenere esecuzione di codice remoto con privilegi SYSTEM. Microsoft ha confermato exploit attivi in natura, con diversi proof-of-concept già pubblici e attacchi reali contro infrastrutture esposte.

- CVE-2025-54236 Adobe Commerce and Magento Improper Input Validation Vulnerability

- CVE-2025-59287 Microsoft Windows Server Update Service (WSUS) Deserialization of Untrusted Data Vulnerability

CISA impone la patch completa entro la scadenza fissata dalla Binding Operational Directive 22-01, esortando anche le organizzazioni private a seguire le stesse tempistiche. L’agenzia ha ribadito l’importanza di una gestione continua delle vulnerabilità, monitorando le istanze WSUS accessibili via Internet e fornendo indicazioni operative per bloccare porte e disabilitare ruoli non essenziali.

Avvisi su vulnerabilità dei sistemi industriali

CISA, inoltre, ha pubblicato otto avvisi sui Sistemi di Controllo Industriale (ICS). Questi avvisi forniscono informazioni tempestive su attuali problemi di sicurezza, vulnerabilità ed exploit relativi ai sistemi ICS.

- ICSA-25-296-01 Suite di produttività AutomationDirect

- ICSA-25-296-02 ASKI Energy ALS-Mini-S8 e ALS-Mini-S4

- ICSA-25-296-03 Sistema di misurazione automatica del serbatoio Veeder-Root TLS4B

- ICSA-25-296-04 Delta Electronics ASDA-Soft

- ICSMA-25-296-01 Monitor centrale NIHON KOHDEN CNS-6201

- ICSA-25-037-02 Schneider Electric EcoStruxure (Aggiornamento C)

- ICSA-24-116-02 Hitachi Energy MACH SCM (Aggiornamento A)

- ICSA-25-259-01 Prodotti Schneider Electric Altivar, modulo ATVdPAC, convertitore InterLink ILC992 (aggiornamento A)

Patch emergenziali per WSUS: Microsoft interviene fuori ciclo

A seguito delle segnalazioni di compromissioni, Microsoft ha pubblicato un aggiornamento out-of-band per correggere CVE-2025-59287, una delle vulnerabilità più critiche del trimestre. La falla interessa tutte le versioni di Windows Server dal 2012 al 2025, con impatto diretto sui sistemi che hanno il ruolo WSUS abilitato. L’exploit, già in circolazione, consente a un attore remoto di inviare richieste POST manipolate ai servizi WSUS, attivando un processo di deserializzazione malevola e ottenendo accesso SYSTEM alla macchina. Gli attacchi sfruttano le porte TCP 8530 e 8531, usate per le comunicazioni di update management. Microsoft ha classificato la vulnerabilità come “exploitation more likely”, raccomandando l’installazione immediata della patch su tutte le versioni supportate. In alternativa temporanea, le aziende possono disabilitare il ruolo WSUS o bloccare le porte coinvolte a livello firewall, mantenendo il blocco finché l’aggiornamento non viene applicato. I rapporti di Eye Security e NCSC-NL confermano già diversi casi di compromissione in Europa, con oltre 2.500 istanze WSUS esposte globalmente. Secondo Huntress, gli attacchi attivi dal 23 ottobre includono anche ricognizione via PowerShell e comandi per la raccolta di credenziali e configurazioni di rete. Microsoft ha rilasciato ulteriori fix per correggere un precedente aggiornamento incompleto del Patch Tuesday e ha pubblicato un advisory tecnico con dettagli e hash di controllo. L’azienda invita i responsabili IT a monitorare i log WSUS e le connessioni non autorizzate verso i server di aggiornamento.

Pwn2Own Ireland 2025: 73 zero-day e quasi un milione di euro in premi

Mentre le aziende combattono exploit reali, i ricercatori etici raccolgono successi. A Pwn2Own Ireland 2025, organizzato dalla Trend Micro Zero Day Initiative, gli hacker hanno guadagnato 939.750 euro rivelando 73 vulnerabilità zero-day in due giorni. Il Summoning Team si è aggiudicato il titolo di Master of Pwn, guadagnando 171.750 euro per exploit su Samsung Galaxy S25 e Synology NAS, entrambi colpiti da difetti di validazione input. Al secondo posto il team ANHTUD, seguito da Synacktiv, già noto per attacchi dimostrativi su smartphone e dispositivi IoT. Le prove hanno incluso nuove categorie come USB locked devices, smart glasses Ray-Ban, Meta Quest 3/3S e sistemi NAS QNAP. Gli organizzatori concedono 90 giorni ai vendor per rilasciare patch, in linea con le policy di disclosure responsabile. Il prossimo evento, Pwn2Own Automotive 2026, vedrà la partecipazione di Tesla come sponsor principale.

Attacchi massivi su plugin WordPress vulnerabili

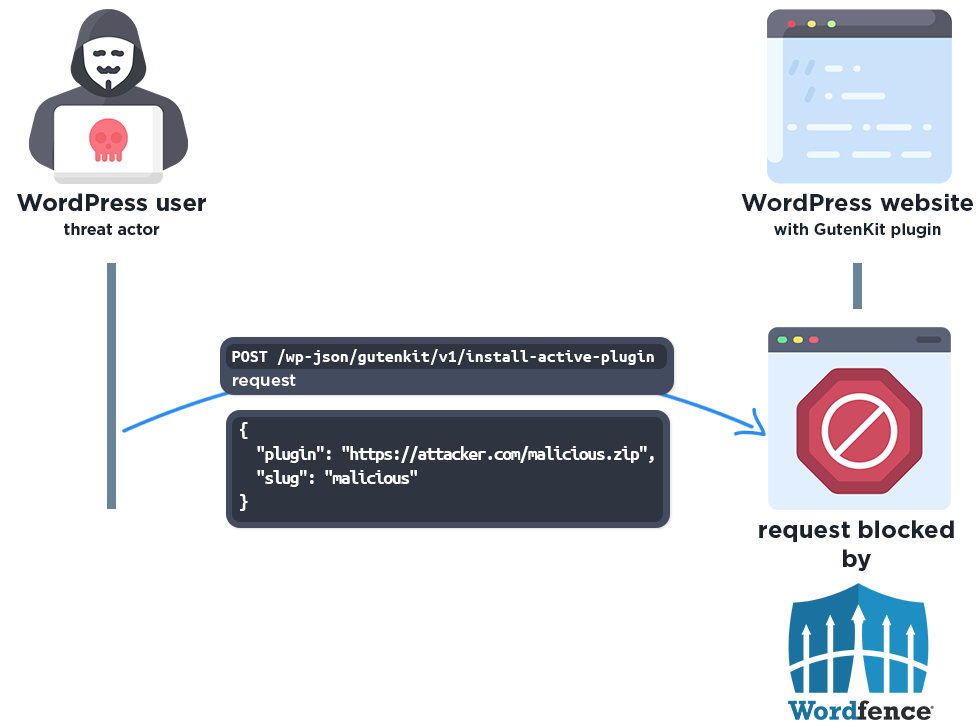

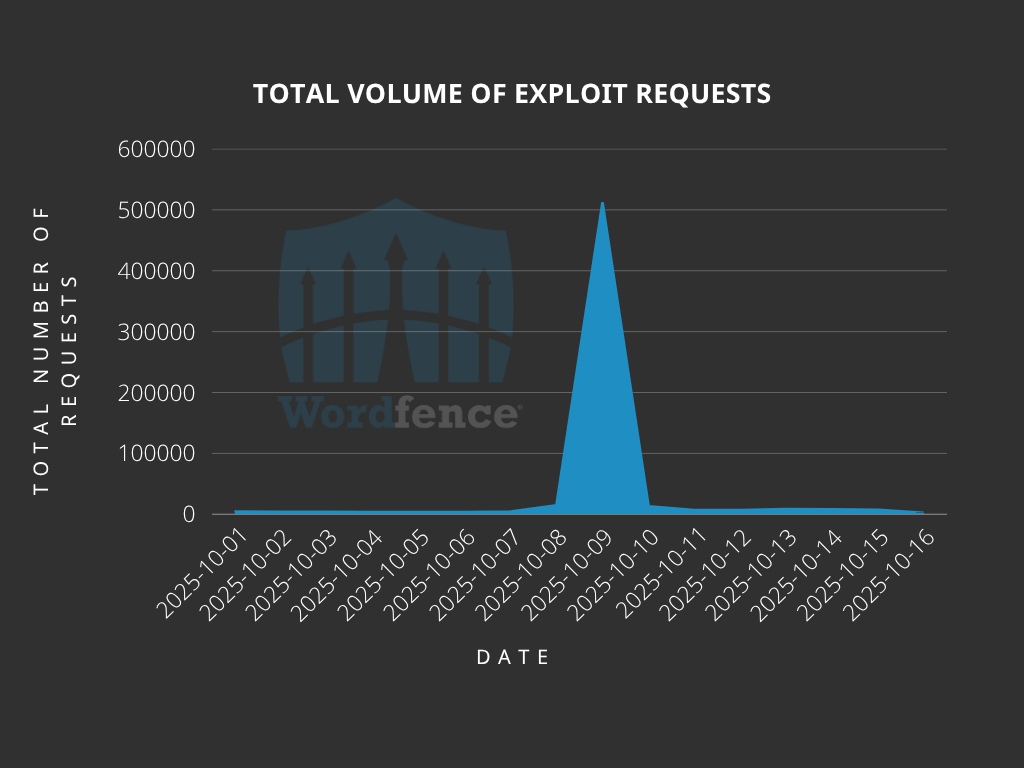

Parallelamente, una campagna massiccia colpisce i siti WordPress che utilizzano versioni obsolete dei plugin GutenKit e Hunk Companion. Le falle — CVE-2024-9234, CVE-2024-9707 e CVE-2024-11972 — permettono l’installazione di plugin arbitrari senza autenticazione, aprendo backdoor persistenti sui siti compromessi. Gli aggressori ospitano archivi ZIP malevoli su GitHub, contenenti script PHP offuscati che imitano plugin legittimi come All in One SEO. Questi script forniscono accesso amministrativo remoto, consentendo upload, download e cancellazione di file.

Secondo Wordfence, sono stati bloccati oltre 8,7 milioni di tentativi di exploit in 48 ore, ma migliaia di installazioni restano vulnerabili. Gli amministratori sono invitati ad aggiornare immediatamente a GutenKit 2.1.1 e Hunk Companion 1.9.0, controllando i log per directory sospette come /up o /oke.

Vulnerabilità AI e nuovi obblighi di trasparenza

Nel frattempo, i ricercatori segnalano una prompt injection in Microsoft 365 Copilot tramite Mermaid, il linguaggio di diagrammazione usato per visualizzazioni grafiche. L’attacco consente di esfiltrare dati aziendali con link malevoli mascherati in diagrammi interattivi. Microsoft ha corretto il problema con un fix server-side, senza richiedere interventi da parte degli utenti enterprise.

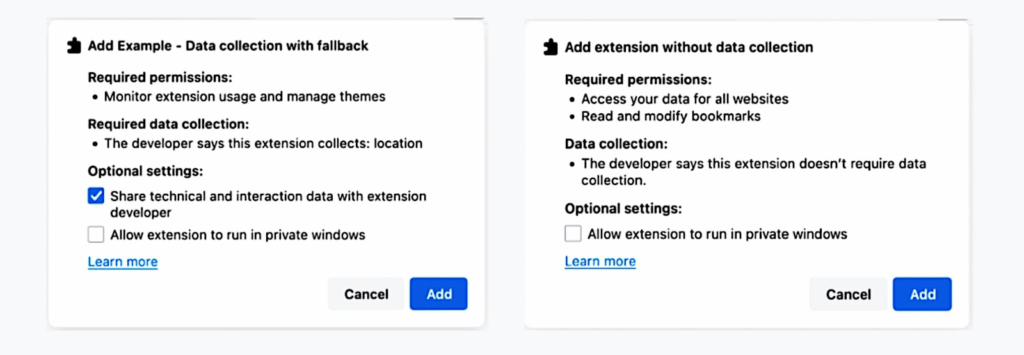

Anche Mozilla annuncia una novità in chiave sicurezza: da novembre 2025, tutte le nuove estensioni per Firefox dovranno dichiarare esplicitamente le pratiche di raccolta dati all’interno del manifest.json. Le informazioni appariranno nelle schermate di installazione e nella sezione “Permissions and Data” del browser. Le estensioni non conformi verranno automaticamente rifiutate. Il panorama di ottobre 2025 conferma un trend di escalation nelle minacce digitali: vulnerabilità zero-day, exploit attivi e nuove regole di trasparenza convivono in un equilibrio sempre più fragile. Mentre CISA e Microsoft rafforzano le difese istituzionali, eventi come Pwn2Own e le campagne su WordPress ricordano che la sicurezza informatica resta un campo in continua evoluzione, dove la velocità di risposta è la prima forma di difesa.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...