La CISA aggiorna il proprio catalogo delle vulnerabilità sfruttate e pubblica due nuovi advisory per sistemi industriali (ICS), mentre Push Security identifica una sofisticata campagna phishing su LinkedIn che colpisce professionisti e aziende globali. In parallelo, Google rafforza le difese anti-scam su Android con intelligenza artificiale on-device, e Docker corregge due falle critiche che impattano gli ambienti di sviluppo desktop. Il quadro generale evidenzia un aumento delle minacce cross-platform, con attacchi che spaziano dal social engineering alle infrastrutture industriali.

Advisory CISA per i sistemi di controllo industriali

Il 30 ottobre 2025 la CISA pubblica due documenti — ICSAA-25-303-01 e ICSAA-25-303-02 — dedicati a vulnerabilità presenti in prodotti di controllo industriale (ICS). Gli analisti segnalano rischi elevati per infrastrutture critiche e ambienti OT, con possibilità di accesso non autorizzato remoto e esecuzione di codice arbitrario. Le falle, già osservate in campagne reali, interessano sistemi distribuiti in Nord America ed Europa.

- ICSA-25-303-01 International Standards Organization ISO 15118-2

- ICSA-25-303-02 Hitachi Energy TropOS

La CISA raccomanda patching immediato, isolamento dei sistemi esposti e segmentazione delle reti IT/OT, sottolineando l’urgenza di aggiornare software e firmware in base ai bollettini vendor. Le mitigazioni consigliate includono autenticazione multifattore, backup offsite e monitoraggio dei log tramite SIEM. Entrambi gli advisory ricevono punteggi CVSS elevati e includono Indicatori di Compromissione (IOCs) utili per il rilevamento proattivo. Le entità federali statunitensi sono obbligate a intervenire in conformità alla BOD 22-01, che impone la risoluzione entro date specifiche.

Nuove vulnerabilità nel catalogo KEV

Nella stessa data, la CISA aggiunge due vulnerabilità al Known Exploited Vulnerabilities Catalog (KEV):

- CVE-2025-24893 XWiki Platform Eval Injection Vulnerability

- CVE-2025-41244 Broadcom VMware Aria Operations and VMware Tools Privilege Defined with Unsafe Actions Vulnerability

Entrambe le falle sono classificate ad alta priorità e risultano attivamente sfruttate in ambiente enterprise. La CISA raccomanda l’applicazione immediata delle patch vendor e, per le entità federali, la chiusura della remediation entro le scadenze previste.

Le organizzazioni sono invitate a monitorare le reti per segni di compromissione, integrare gli IOCs nei propri SIEM e automatizzare la scansione delle vulnerabilità tramite strumenti come Nessus o WSUS. L’agenzia sottolinea l’importanza di una strategia di aggiornamento continuo e di audit periodici per garantire la conformità alle linee guida NIST.

Campagna phishing su LinkedIn: targeting mirato e infrastruttura complessa

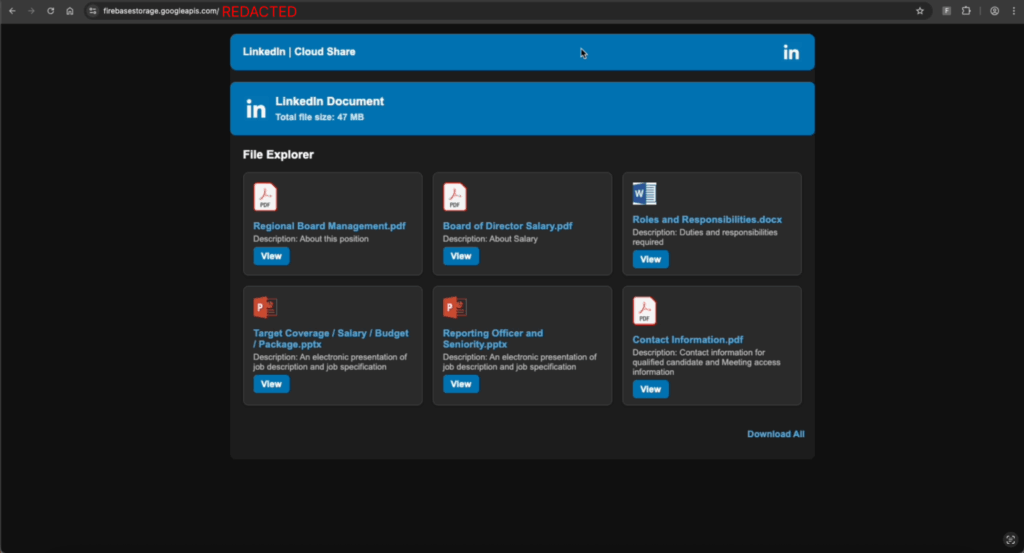

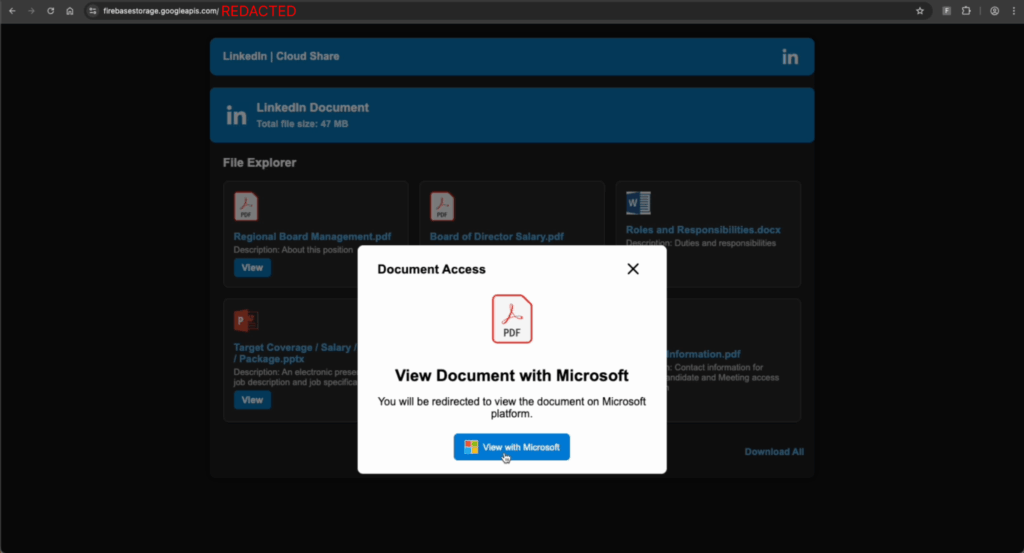

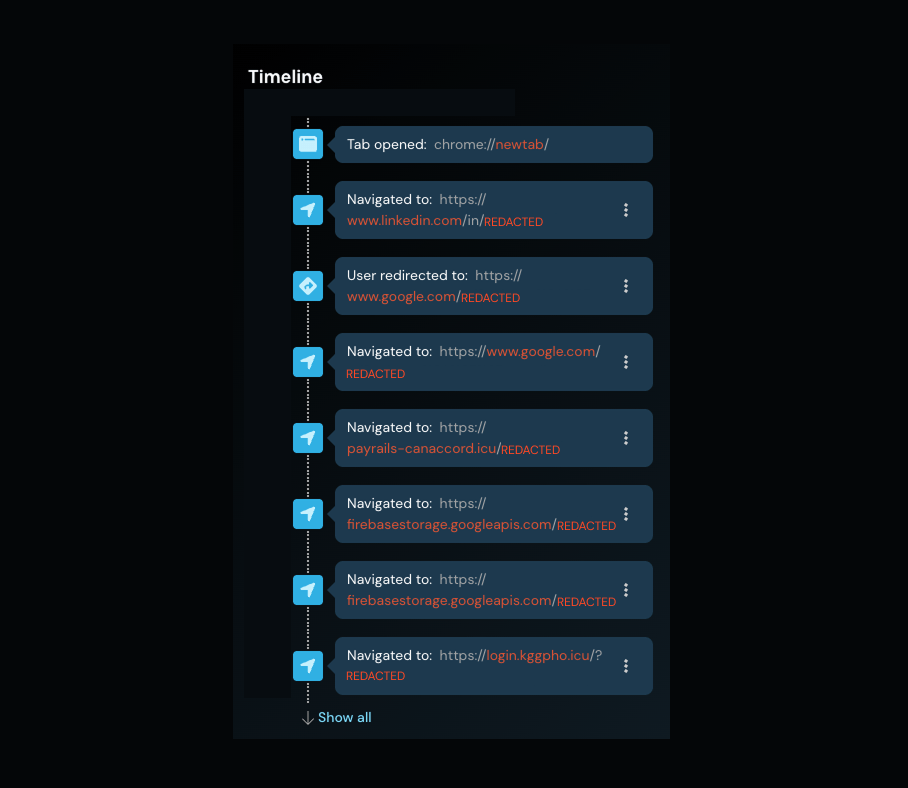

Gli analisti di Push Security identificano una campagna phishing su LinkedIn che sfrutta messaggi diretti (DM) per aggirare i filtri email e sottrarre credenziali aziendali. Gli attaccanti utilizzano una catena di redirect che inizia da Google Search, passa per domini compromessi come payrails-canaccord.icu, e termina in landing page ospitate su Firebase, protette da Cloudflare Turnstile per evitare analisi automatiche.

Le pagine imitano l’interfaccia di Microsoft 365, invitando gli utenti a visualizzare un documento. Dopo il click, il sistema reindirizza verso login.kggpho.icu, dove viene eseguito un attacco AiTM (Adversary-in-the-Middle) capace di rubare credenziali e sessioni MFA.

Per eludere i sistemi di rilevamento, le pagine phishing modificano loghi, titoli e immagini in modo randomico, impedendo il fingerprinting statico. Push Security ha fornito IOCs e domini indicatori per la mitigazione immediata e consiglia alle aziende di monitorare le attività social e bloccare i link sospetti provenienti da DM LinkedIn.

L’indagine evidenzia l’uso di Firebase come piattaforma di hosting malevola e l’impiego di tecniche di evasione avanzate che sfruttano domini affidabili come vettori di phishing. Le aziende vengono invitate a integrare sistemi di identity protection e controlli real-time sui flussi OAuth e SSO.

Android rafforza le difese anti-scam con intelligenza artificiale

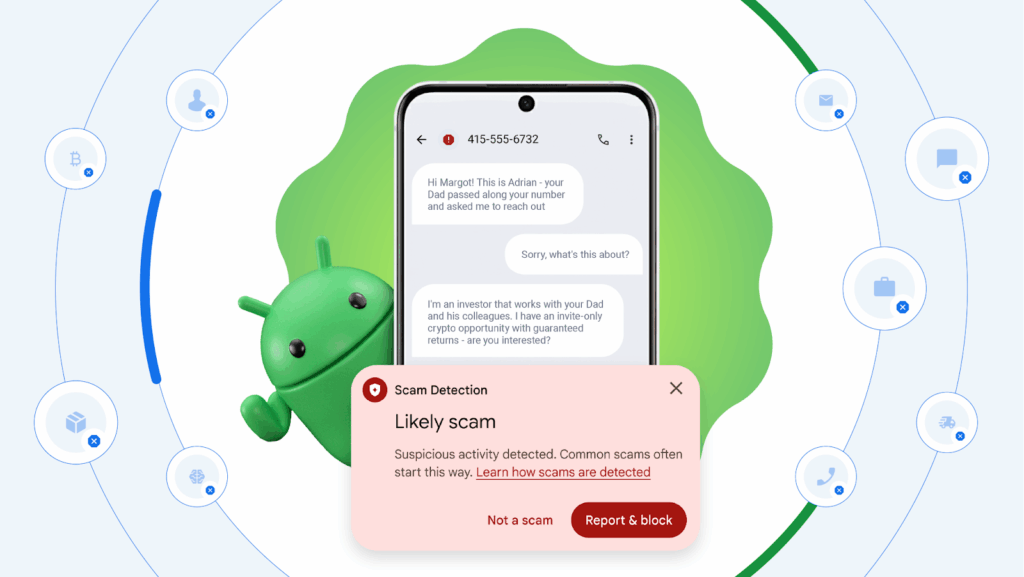

Google introduce su Android una nuova generazione di AI per la protezione contro scam e frodi digitali, capace di bloccare oltre 10 miliardi di chiamate sospette e 100 milioni di numeri fraudolenti ogni mese.

La funzione Scam Detection, integrata in Messages e Phone, analizza i pattern conversazionali on-device, rilevando tentativi di phishing, frodi finanziarie e truffe “pig butchering”. Il sistema riconosce anche link sospetti e li blocca automaticamente prima che l’utente possa aprirli.

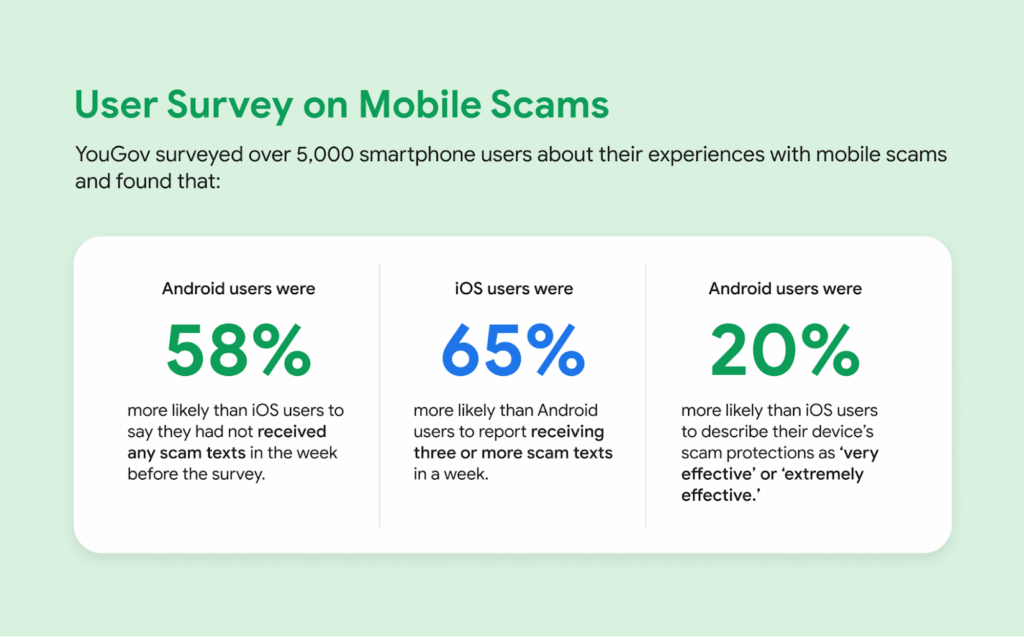

La funzione Call Screen filtra le telefonate in arrivo, mentre Enhanced Safe Browsing in Chrome sfrutta LLM per individuare siti fraudolenti in tempo reale. Secondo Counterpoint Research, Android riduce l’esposizione agli scam del 58% rispetto a iOS, mentre Leviathan Security assegna punteggi di sicurezza superiori ai dispositivi Pixel, che beneficiano di protezioni integrate per l’autenticazione vocale e la prevenzione dello screen sharing. Le nuove funzioni confermano la leadership di Google nella sicurezza predittiva mobile, basata su elaborazione on-device e rispetto della privacy.

Vulnerabilità critiche in Docker Compose Desktop

Il team Docker ha corretto due falle ad alta gravità che espongono gli ambienti di sviluppo a scritture arbitrarie su host e hijacking DLL. La prima, CVE-2025-62725, consente un attacco path traversal sfruttando annotazioni OCI manipolate, permettendo di scrivere file arbitrari sulla macchina host. La seconda, EUVD-2025-36191, riguarda un caso di DLL hijacking su Windows, dove l’installer di Docker Compose Desktop privilegia erroneamente la directory “Downloads”. Le vulnerabilità, con punteggi di severità 8.9 e 8.8, sono state risolte nelle versioni Compose 2.40.2 e Desktop 4.49.0, compatibili con Windows 10 22H2 e Windows 11 23H2. Docker raccomanda aggiornamento immediato e verifica della provenienza degli artifact, poiché le falle colpiscono in particolare gli sviluppatori che utilizzano OCI-based support. Gli esperti di sicurezza sottolineano che tali vulnerabilità potrebbero essere sfruttate per attacchi alla supply chain nei workflow CI/CD, rendendo essenziale il mantenimento di baseline sicure e processi di build verificati.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.